不審なメールをトリガとした攻撃?

皆さんこんにちは、川口です。

前回のコラムでは、一般にはなかなか詳細が公表されない標的型(メール)攻撃を取り上げました。これが皆さんの対応の参考になればうれしい限りです。

【関連記事】

JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/034.html

今回は、不審なメールをトリガとしたインシデントの事例をご紹介します。標的型(メール)攻撃として取り上げるべきか、あるいは海外で話題になっている、より巧妙で執拗なAPT(Advanced Persistent Threat)攻撃と位置付けるべきか悩みますが、最近の攻撃の一例として、参考にしてください。

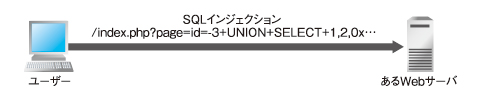

複数の企業からSQLインジェクション

先日、セキュリティ監視センターJSOC(Japan Security Operation Center)のセキュリティアナリストの分析用端末に、あるログが出力されました。そのログは、監視を行っている企業のIPアドレスから、その企業とは全く関係ない組織のWebサーバへ、「SQLインジェクション」が行われていることを示していました。

実はこのようなインシデントは、「顧客企業自身によるセキュリティ診断」や「新入社員によるルール違反」などの原因により、頻繁に発生しています。今回も、「あー、どうやら外部組織に攻撃しているな〜」と思って分析に取り掛かったのですが、そのログはいつもと「何か」が違っていました。

その「何か」とは、以下のような事柄でした。

- 監視を行っている複数の企業から、特定のWebサーバに対してSQLインジェクションが行われている

- SQLインジェクションの攻撃リクエストのRefererヘッダに、WebメールのURLが含まれている

- 通常ならばそのような事象が発生しない監視対象企業でもインシデントが発生している

不審に思ったセキュリティアナリストが詳細に分析したところ、このSQLインジェクションは、あるメールがトリガとなって行われていることが分かりました。今回は、その攻撃の流れを説明しましょう。

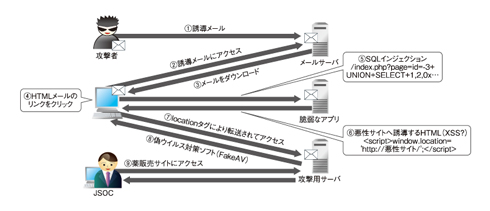

不審なメールが着弾

攻撃者はまず、「あるWebサーバへSQLインジェクションを行うHTMLタグ」を含むメール(おそらくはHTMLメール)を、複数のターゲットに送信します【1】。攻撃対象となったユーザーの全体像は不明です。

ユーザーが攻撃者からのメールを受信します【2、3】。多くのユーザーはこれを不審なスパムメールとして扱い、ごみ箱行きにしていたはずです。しかし、何人かのユーザーがうっかりHTMLのリンクをクリックしたのでしょう【4】。

リンクはおそらく、SQLインジェクションを指定するものだったと思われます。その結果、リンクをクリックしたユーザーのパソコンから、ある海外の医療系コンテンツを扱うWebサーバにSQLインジェクションが発生【5】。この時点でJSOCのセキュリティ監視サービスにて検知されました。

このケースでは、偶然、攻撃対象となったユーザーの一部がWebメールを利用していたため、Refererヘッダに、そのWebメールサービスのURLが含まれる結果になりました。われわれは、この攻撃が悪意のあるメールによって引き起こされたものと推測しました。

SQLインジェクションが行われたWebサーバのHTTPレスポンスには、他の悪意のあるWebサーバへ、アクセスを自動的に転送するJavaScriptが含まれていました【6】。すると、まるでXSSのようなHTTPレスポンスがユーザーのパソコンに送られます。

返ってきたJavaScriptに含まれていたlocationタグによって、ユーザーは悪性Webサーバに誘導されます【7】。悪性Webサーバには、偽ウイルス対策ソフト導入を促すコンテンツが用意されていました【8】。「あなたのPCは危険ですよ」とユーザーを脅して、偽ウイルス対策ソフトをインストールさせようとしたのでしょう。

ちなみにこの悪性Webサーバには、脆弱性を狙った攻撃コード(=ユーザーが明示的な操作を行うことなく感染するコード)の存在は確認できませんでした。

そして、インシデント発生から数日後に悪性Webサーバを再度参照してみると、見慣れた、怪しげな薬局のホームページに変わっていました【9】。

インシデントをめぐるいくつものギモン

今回のインシデントにはいくつもの疑問があります。

●トリガとなったメールはどのようなものか?

残念ながら、メールそのものを入手することができなかったため、メール本文にどのような文章が書かれていたのかは分かりません。

●標的型(メール)攻撃といえるのか?

攻撃のトリガとなったメールを受信したユーザーにとっては、「標的型」といえるかもしれません。このコラムを読んだ皆さんの意見をぜひ聞きたいところです。

●攻撃対象となったユーザーの特徴は?

複数の組織や企業が対象となっていますが、共通点は見出せません。

●偽ウイルス対策ソフトを導入させることが目的であれば、SQLインジェクションという行為を介さず、直接悪性Webサーバに誘導すればいいのではないか?

それは私も疑問に思っているところです。はじめからメールに記載されたURLをクリックさせることができるのであれば、わざわざSQLインジェクションという面倒な手段を取る必要はありません。

●なぜ、攻撃対象となったWebサーバから、別のWebサーバに誘導するHTMLタグが送られてくるのか?

SQLインジェクションの攻撃対象となった海外のWebサーバもすでに侵入されていたのかもしれません。

●なぜ、悪性サイトが怪しげな薬局のWebページに変わっていたのか?

これも不明です。参照するIPアドレスや時間帯によって、異なるWebページが表示されていた可能性があります。攻撃対象となったユーザーには、別のWebページが表示されていた可能性もあります。

標的型攻撃だったのか? それとも……?

今回のインシデントは、既存の技術の組み合わせで行われています。被害を受けないための対策は、

- OSや使用しているソフトウェアを最新のバージョンにする

- ウイルス対策ソフトを使う

- 不審なメールのリンクはクリックしない

- 偽ウイルス対策ソフトや偽ブランド品などを販売するWebサイトに注意する

- 「川口洋のセキュリティ・プライベート・アイズ」を読む

という具合で、従来の手法と変わりありません。

唯一心配なのは、今回届いたメールの本文にいったい何が書かれていたのか? ということです。もし、メールの文面が、前回紹介した標的型攻撃のように巧妙に作られていれば、ついついURLをクリックし、被害を受ける可能性があるからです。この謎を解くために、セキュリティ業界の情報共有と称して、筆者は今日も飲みに行くのでした。

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

チーフエバンジェリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務をへて、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、JSOCチーフエバンジェリストとしてJSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。また、YouTubeのlaccotvにて、「川口洋のつぶやき」に出演中。

- 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

- 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

- 無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?

- 外部リソースの活用もポイントに、「Hardening 10 MarketPlace」開催

- Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

- 「これさえしておけば助かったのに……」を避けるため、今すぐ確認すべき7項目

- アップデート機能を悪用した攻撃に対抗セヨ!

- 工夫、工夫そして工夫――Hardening 10 APAC“運営”レポート

- ウイルスとは言い切れない“悪意のあるソフトウェア”

- 2013年のセキュリティインシデントを振り返る

- ここが変だよ、そのWeb改ざん対応

- きっかけは不正侵入――私がセキュリティ業界に足を踏み入れたワケ

- CMSが狙われる3つの理由

- FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

- Hardening One、8時間に渡る戦いの結果は?

- そのときStarBEDが動いた――「Hardening One」の夜明け前

- ロシアでわしも考えた

- 実録、「Hardening Zero」の舞台裏

- ちょっと変わったSQLインジェクション

- 官民連携の情報共有を真面目に考える

- アプリケーションサーバの脆弱性にご注意を

- IPv6、6つの悩み事

- スパムが吹けば薬局がもうかる

- JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

- 東日本大震災、そのときJSOCは

- ペニーオークションのセキュリティを斬る

- 2010年、5つの思い出――Gumblarからキャンプまで

- 9・18事件にみる7つの誤解

- 曇りのち晴れとなるか? クラウド環境のセキュリティ

- Webを見るだけで――ここまできたiPhoneの脅威

- 不安が残る、アドビの「脆弱性直しました」

- ともだち373人できるかな――インターネットメッセンジャーセキュリティ定点観測

- 実録・4大データベースへの直接攻撃

- Gumblar、いま注目すべきは名前ではなく“事象”

- Gumblarがあぶり出す 「空虚なセキュリティ対策」

- 新春早々の「Gumblar一問一答」

- 実はBlasterやNetsky並み?静かにはびこる“Gumblar”

- ECサイトソフトウェアはなぜ更新されないのか

- 狙われるphpMyAdmin、攻撃のきっかけは?

- 学生の未来に期待する夏

- 米韓へのDoS攻撃に見る、検知と防御の考え方

- 分かっちゃいるけど難しい、アカウント情報盗用ボット対策

- 狙われる甘〜いTomcat

- 表裏一体、あっちのリアルとこっちのサイバー

- 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか?

- 急増したSQLインジェクション、McColo遮断の影響は

- ○×表の真実:「検知できる」ってどういうこと?

- ところで、パッケージアプリのセキュリティは?

- レッツ、登壇――アウトプットのひとつのかたち

Copyright © ITmedia, Inc. All Rights Reserved.