ウイルスとは言い切れない“悪意のあるソフトウェア”:川口洋のセキュリティ・プライベート・アイズ(49)(1/2 ページ)

有名なソフトウェアをダウンロードしたつもりが、ヘンなソフトも一緒にインストールされている? その悪意に同意しないよう、現状を知りましょう。

皆さんこんにちは、川口です。最近あっという間に時間が過ぎているような気がしてなりません。でも、皆さんとごぶさたしている間に何もしていなかったわけではありません。読者の皆さんのため、そしてIT業界とそれを使う全ての業界のために次回Hardeningの準備をしていました。執筆が遅れたのはイベントの準備、ということでお許しください。

【関連リンク】

Hardening ProjectはAPACへ – “Hardening 10 APAC”

http://wasforum.jp/2014/04/hardening-10-apac/

戦いの場は沖縄へ――守る技術を競う「Hardening 10 APAC」、6月に開催

http://www.atmarkit.co.jp/ait/articles/1405/02/news027.html

「10年に一度の事件」が何度も起きる2014年

2014年4月にはいろんな事件が起きましたね。OpenSSLの脆弱性(Heartbleed)、DNSキャッシュポイズニング、Apache StrutsのClassLoaderの脆弱性(S2-020)、Windows XPのサポート終了と、何やらめまぐるしく事件が起きている気がします。

【関連リンク】

OpenSSL 1.0.1/1.0.2系に脆弱性、秘密鍵漏えいの恐れも

http://www.atmarkit.co.jp/ait/articles/1404/08/news134.html

キャッシュポイズニング攻撃によるアクセス増加、JPRSが注意喚起

http://www.atmarkit.co.jp/ait/articles/1404/15/news114.html

Apache Struts 2の早急なアップデートを、攻撃コード公開を踏まえIPAが呼び掛け

http://www.atmarkit.co.jp/ait/articles/1404/17/news158.html

さようならXP――最後のパッチリリース後、MSが呼び掛ける「4+1」の対策

http://www.atmarkit.co.jp/ait/articles/1404/09/news129.html

特にOpenSSLの脆弱性問題は大きな反響を生んでいます。対象となるバージョンのOpenSSLを使用しているサイトは、インターネット全体としては多くないものの、重要なサービスに使用されていることから影響も大きく、連日何かしらの話題になっている気がします。

個人的には、Apache Strutsの脆弱性にも目を向けてほしいと思っています。こちらも重要なサービスや大規模なサイトで使用されているWebアプリケーションフレームワークの脆弱性ですが、すでに攻撃手法が公開されており、悪用が非常に簡単です。2013年のApache Strutsの脆弱性(S2-016)のときのようになるのではないかと心配しています。

【関連リンク】

Apache Struts 2に深刻な脆弱性、国内でも攻撃を観測

http://www.atmarkit.co.jp/ait/articles/1307/18/news136.html

Apache Struts 2の脆弱性が、サポート終了のApache Struts 1にも影響

〜国内でいまだ大量稼働するStruts 1利用企業に、直ちに緩和策を〜

http://www.lac.co.jp/security/alert/2014/04/24_alert_01.html

“悪意のあるソフトウェア”の話

今回のコラムの話題はOpenSSLでもなく、Apache Strutsでもありません。大きな話題になる事件の裏でひっそりと私に相談がくる“悪意のあるソフトウェア”の話題を取り上げます。

個人的にセキュリティの相談を受けている中で、パソコンに“悪意のあるソフトウェア”が仕込まれている事例が散見され、先日、ヘルプ依頼をしてきた友人のパソコンにも入っていました。

わざわざ“悪意のあるソフトウェア”と引用符付きで表現したのには理由があります。この“悪意のあるソフトウェア”がウイルス対策ソフトにウイルスと認定されていないことが多いからです。ウイルス対策ソフトベンダーによっては「アドウェア」と分類されているようですが、この“悪意のあるソフトウェア”の被害が目立つようになってきたので、あらためて情報を提供したいと思い、今回のコラムを書くことにしました。

この“悪意のあるソフトウェア”は、検索エンジンやソフトウェアのダウンロードページの広告から入り込んでしまうことが多いようです。入り込むといっても、脆弱性を突かれて強制的にインストールされてしまうようなものではなく、利用者をだますことによってインストールさせるという手口です。

このような手口自体は昔から存在するもので、私のコラムを以前から読んでいただいている方には珍しくない話かもしれません。しかし、意外に被害が多いのです。「ウイルス」と認定されないものだから始末に困るということで、相談を受けることも多くなりました。この手口による被害は、報道されている以上に発生しているのではないかということを危惧しています。

2014年2月にも、検索連動広告から京都銀行の偽サイトに誘導される事件がありましたが、それと同じような手口です。

【関連リンク】

「Yahoo!JAPAN」の検索連動広告に京都銀行の偽サイト、不正送金を確認 ヤフーの審査すり抜ける

http://www.itmedia.co.jp/news/articles/1402/21/news134.html

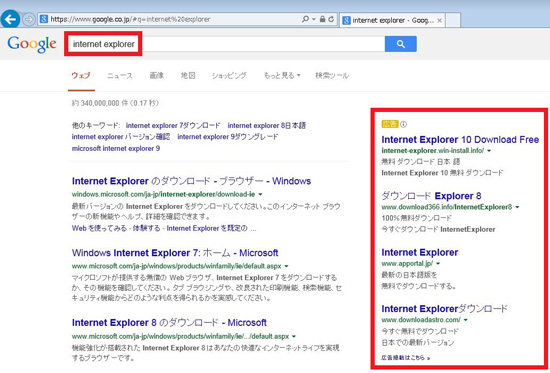

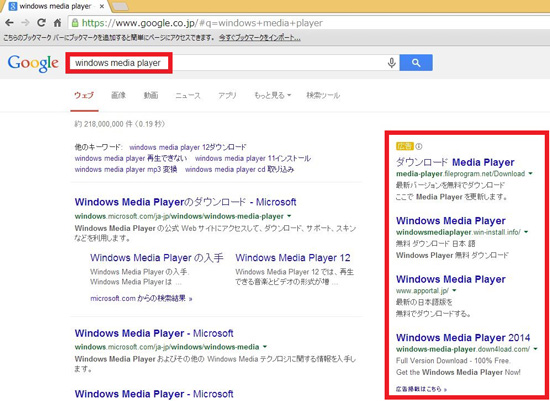

例えば「Internet Explorer」や「Windows Media Player」というキーワードで検索してみましょう。

インターネット検索に慣れている人であれば、検索結果に広告が表示されることは常識となっているかもしれません。しかし、慣れていない人にとっては、背景の色使いや「広告」という文字の小ささから、広告であるということを意識せずにクリックし、インストールしてしまうことが多いようです。

大規模な組織では、専門のシステム管理者が一括してソフトウェアをダウンロード、インストールしているので大きな問題にはなりません。しかし、管理者権限を利用者に委譲して、各自でソフトウェアをインストールさせている環境が問題になります。

利用者「●●というソフトウェアをインストールします。理由は▲▲です」

管理者「OKです。そちらでダウンロードしてインストールしてください」

きっとこんな会話が行われるのでしょう。ソフトウェアをダウンロードするときから多数の広告の誘惑をかわして、本物のソフトウェアを見分ける力が利用者に要求されます。これだけ広告が多い時代ですから、利用者にその能力を求めるのは難しいかなと感じています。

また、インターネットやセキュリティに詳しくない利用者が検索しそうなキーワードに、このような広告を紛れ込ませてくる場合が多く、検索すればいつも出るわけではないことも問題の発覚を難しくしています。先ほどの検索結果の表示も何度も試した結果、ようやく発見することができました。

最近のInternet Explorerのゼロデイ騒ぎで、急きょFirefoxやChromeをインストールした人もいるかもしれません。正規のダウンロードサイト以外からダウンロードしてしまい、このような被害に遭っていないか心配です。

“悪意のあるソフトウェア”に悪意があると思うワケ

このソフトウェアから「悪意」を感じるのは以下の点です。

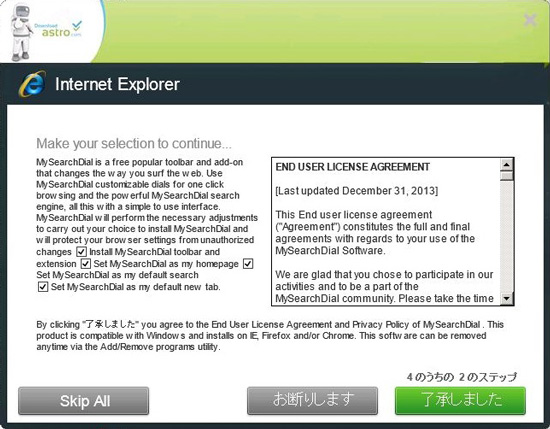

- 偽ウイルス対策ソフトや偽システムメンテナンスソフトをインストールする

- 仮想環境を検知して、仮想環境では起動しない

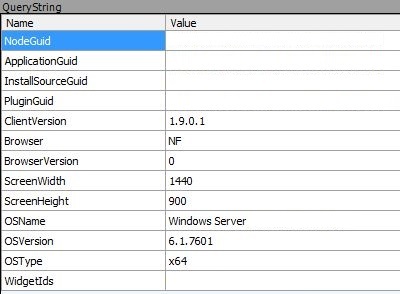

- システム情報をこっそり送っている

- ブラウザーのホームページや拡張設定を強制的に変更する

利用者を脅して恐怖心をあおり、偽ソフトをインストールさせようとする姿勢に悪意を感じます。このようなソフトウェアのことを「スケアウェア」と呼びます。

多くの場合、ダウンロードしたファイルそのものはダウンローダーとして機能し、実行後さまざまな別のソフトウェアをインストールしてきます。ソフトウェア提供者からすれば「条件は提示したし、よく読んでいないのはそちらの責任」ということなのかもしれません。利用者はダウンロード画面やインストール画面でしっかり確認するべきといっても、多くの利用者にそれを求めることは難しく、だまされてしまうようです。

そしてわざわざ仮想環境を検知している点も見逃せません。物理環境ではしっかりと動作するのですが、仮想環境では正常に起動しないように細工されています。確認してみるとMACアドレスやプロセスを見て仮想環境かどうかを判断しているようです。ここに、セキュリティ関係者からの追跡を逃れようとしている姿勢が現れています。

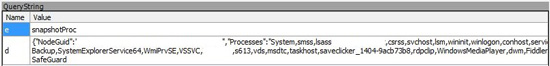

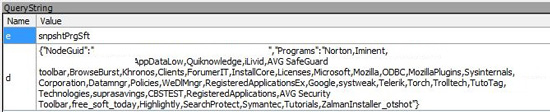

このプログラムが、利用者のシステム情報をこっそり送っていることも確認しました。

- OSバージョン

- ブラウザーの種類やバージョン

- 画面のサイズ

- 稼働しているプロセス一覧

- インストールされているソフトウェア一覧 ……などなど

これらの悪意あるソフトウェアは、利用者が認知しないうちにシステムの情報を外部のサーバーに送り出しています。このような情報が送られているということに多くの利用者は気付いていません。また、送信されたサーバーで利用者の情報がどのように管理されているかも不明なところが、さらに不安にさせます。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

「Internet Explorer」の検索結果

「Internet Explorer」の検索結果 「Windows Media Player」の検索結果

「Windows Media Player」の検索結果 インストールされた偽システムメンテナンスツール

インストールされた偽システムメンテナンスツール 偽システムメンテナンスツールからの警告画面

偽システムメンテナンスツールからの警告画面 ソフトウェアのバンドルを選択する画面(日本語が変であることに注目)

ソフトウェアのバンドルを選択する画面(日本語が変であることに注目) 送信されるシステム情報

送信されるシステム情報 送信されるプロセス一覧

送信されるプロセス一覧 送信されるインストールソフトの一覧

送信されるインストールソフトの一覧 タスクスケジューラーにもこっそり仕込みが

タスクスケジューラーにもこっそり仕込みが