狙われる甘〜いTomcat:川口洋のセキュリティ・プライベート・アイズ(15)

皆さんこんにちは、川口です。いま、この原稿を北海道の千歳空港のロビーで書いています。実は4月11日に札幌で行われた「北海道情報セキュリティ勉強会(おもに札幌)(通称:セキュポロ)にご招待いただき、お話をさせていただきました。いままで広島、大阪の勉強会でお話させていただくことがありましたが、北海道は今回が初めてでした。

セキュポロに参加して浮かんだキーワードは「熱い勉強会」、そして「甘いお菓子」です。北海道では、あっちにもこっちにもコミュニティができて、熱い勉強会をしているようです。これは東京をしのぐような熱さでした。特に「北海道開発オフ」では、ひたすら黙々とコーディングしているとのこと。なんて硬派なんでしょう。そして、もう1つのキーワード「甘いお菓子」の方ですが、今回出されたのはチーズケーキでした。これがとてもおいしくて、参加者の交流に一役買っておりました。

そんな熱い勉強会と甘いお菓子に魅了されたセキュポロだったわけですが、今回のコラムは「甘い」Tomcatが狙われているお話です。

Tomcatの“便利な機能”が狙われる

Tomcatを使い込んでいる人には常識だと思いますが、Tomcatには「Webアプリケーションマネージャ」という機能が存在します。2009年に入ってからこのWebアプリケーションマネージャの設定不備を悪用され、サーバに侵入されてしまうインシデントが複数発生しています。

TomcatのWebアプリケーションマネージャでは、プログラムファイルのアップロード、配備、起動、停止を行えます。Webアプリケーションの開発者にとって非常に便利な機能ですが、ひとたび攻撃者に悪用されると非常に危険な攻撃機能に変身します。被害を受けた環境は以下のような状態でした。

- Webアプリケーションマネージャを起動している

- (多くの場合)Webアプリケーションマネージャを起動していることを認識していない

- Webアプリケーションマネージャへ接続できるIPアドレスを制限していない

- Webアプリケーションマネージャへ接続するBasic認証のユーザー名とパスワードが推測可能

被害に遭われる方の多くは、「まさかそんなものが起動しているなんて」という状態でした。以前から、インターネットを通じてファイアウォールやルータの管理画面にアクセスされる事例もありましたが、それと同様の問題です。

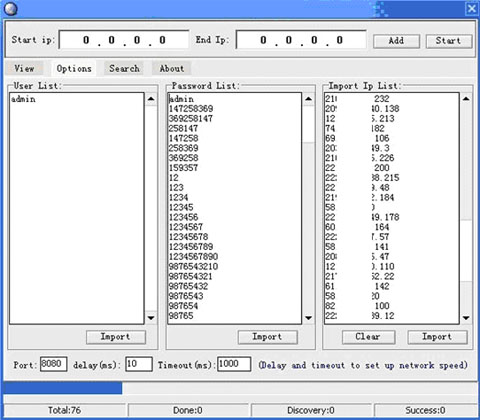

Webアプリケーションマネージャは8080/tcpで起動している環境が多いことから、攻撃者は8080/tcpに対してポートスキャンを行い、サービスが稼働しているサーバを調査したと推測されています。そして、Basic認証に対してブルートフォース攻撃を行うことでパスワードを推測し、Webアプリケーションマネージャに接続します。中国ドメインのサイトで、この一連の攻撃を行うツールの存在も確認されています。

このような攻撃ツールを利用して、Webアプリケーションマネージャに接続した攻撃者はバックドアを送り込んでサーバを支配下におきます。攻撃者はこのバックドアを経由し、サーバのファイルの閲覧、ファイルの改ざん、不正なコマンドの実行を行います。これらはサーバを停止することなく操作が可能であるため、よほど注意深くシステムの状態を監視していないと発見するのは難しいでしょう。Webアプリケーションマネージャを動かしていて不安な人は

- webappsディレクトリに見たことがないファイルがないか

- Webアプリケーションマネージャが動いているポートに接続しているユーザーはいないか

- 見たことがないプロセスが動いていないか

などを確認してみましょう。

根本にある「気付いていない」という問題

Webアプリケーションマネージャを悪用される問題点として、管理者がWebアプリケーションマネージャが起動していること自体に気付いていないという点があります。Webアプリケーションマネージャが起動していることに気付いていなければ、そこに不審な動きがあったとしても発見できる確率は低くなるからです。

さらにWebアプリケーションマネージャを経由してバックドアをアップロード、実行する通信は正規のアプリケーションの動きを通じて行われているため、IDS/IPS/WAFでは検知、防御することができません。これも攻撃の発見を遅らせている原因となっています。

Tomcatをお使いの方は以下の対策をお勧めします。

- 使用しないWebアプリケーションマネージャが起動していないか確認する

- Webアプリケーションマネージャを使用しない場合は、停止する

- Webアプリケーションマネージャを使用する場合は、接続できるIPアドレスを最小限に制限し、パスワードは複雑なものを設定する

【関連記事】

Java Solutionフォーラム

Javaセキュリティ インデックス

(Webアプリ脆弱性、アプリケーションサーバ脆弱性、暗号化など)

http://www.atmarkit.co.jp/fjava/channel/security.html

セキュポロへの参加がきっかけで今回のコラムのネタができたわけですが、初めて会う方にまたもや「コラムみたいに、いつも飲んでるんですか?」「やっぱり飲みまくりなんですね」と言われてしまいました。

……そうです。皆様のご期待どおり、いつも飲みに行ってます。某アイドルのようにお酒に飲まれて謹慎処分を受けるようなことがないよう、気を付けながら今夜も飲みに行くのでした。

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

JSOCチーフエバンジェリスト兼セキュリティアナリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務をへて、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、JSOCチーフエバンジェリスト兼セキュリティアナリストとして、JSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。

- 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

- 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

- 無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?

- 外部リソースの活用もポイントに、「Hardening 10 MarketPlace」開催

- Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

- 「これさえしておけば助かったのに……」を避けるため、今すぐ確認すべき7項目

- アップデート機能を悪用した攻撃に対抗セヨ!

- 工夫、工夫そして工夫――Hardening 10 APAC“運営”レポート

- ウイルスとは言い切れない“悪意のあるソフトウェア”

- 2013年のセキュリティインシデントを振り返る

- ここが変だよ、そのWeb改ざん対応

- きっかけは不正侵入――私がセキュリティ業界に足を踏み入れたワケ

- CMSが狙われる3つの理由

- FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

- Hardening One、8時間に渡る戦いの結果は?

- そのときStarBEDが動いた――「Hardening One」の夜明け前

- ロシアでわしも考えた

- 実録、「Hardening Zero」の舞台裏

- ちょっと変わったSQLインジェクション

- 官民連携の情報共有を真面目に考える

- アプリケーションサーバの脆弱性にご注意を

- IPv6、6つの悩み事

- スパムが吹けば薬局がもうかる

- JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

- 東日本大震災、そのときJSOCは

- ペニーオークションのセキュリティを斬る

- 2010年、5つの思い出――Gumblarからキャンプまで

- 9・18事件にみる7つの誤解

- 曇りのち晴れとなるか? クラウド環境のセキュリティ

- Webを見るだけで――ここまできたiPhoneの脅威

- 不安が残る、アドビの「脆弱性直しました」

- ともだち373人できるかな――インターネットメッセンジャーセキュリティ定点観測

- 実録・4大データベースへの直接攻撃

- Gumblar、いま注目すべきは名前ではなく“事象”

- Gumblarがあぶり出す 「空虚なセキュリティ対策」

- 新春早々の「Gumblar一問一答」

- 実はBlasterやNetsky並み?静かにはびこる“Gumblar”

- ECサイトソフトウェアはなぜ更新されないのか

- 狙われるphpMyAdmin、攻撃のきっかけは?

- 学生の未来に期待する夏

- 米韓へのDoS攻撃に見る、検知と防御の考え方

- 分かっちゃいるけど難しい、アカウント情報盗用ボット対策

- 狙われる甘〜いTomcat

- 表裏一体、あっちのリアルとこっちのサイバー

- 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか?

- 急増したSQLインジェクション、McColo遮断の影響は

- ○×表の真実:「検知できる」ってどういうこと?

- ところで、パッケージアプリのセキュリティは?

- レッツ、登壇――アウトプットのひとつのかたち

Copyright © ITmedia, Inc. All Rights Reserved.

図1 TomcatのWebアプリケーションマネージャへの攻撃ツール

図1 TomcatのWebアプリケーションマネージャへの攻撃ツール