最終回 Exchange Server 2007間の暗号化通信総まとめ

竹島 友理

NRIラーニングネットワーク株式会社

2009/3/5

Exchange Server 2007をセキュリティという観点から追う連載、最終回はサーバ間の暗号化通信をまとめます(編集部)

第4回「クライアント/サーバ間のプロトコルと暗号化通信を知る」では、さまざまなクライアントとExchange Server 2007との暗号化通信に関してまとめました。そして標準で自動的に発行される Exchange Server 2007の「自己署名入り証明書」の有効期限と更新方法についてもご紹介しました。自己署名入り証明書は、内部メールの暗号化通信で使用されています。しかし、これは信頼されていない証明書なので、Outlook AnywhereやExchange ActiveSync(Windows Mobile)などのインターネットクライアント環境での使用はサポートされていません。従って、必要に応じて、Windowsの証明書サービスで構成したWindows証明機関(以降、CA)や、信頼できるサードパーティのCAから証明書を取得する必要があります。

そこで今回は、Exchange Server 2007の証明書をCAから取得する方法をご紹介します。そしてその後で、Exchange Server 2007サーバ側の暗号化通信に関しても、まとめていきます。

CAから証明書を取得する方法

CAから証明書を取得する方法

それでは、CAから証明書を取得する一連の流れと、証明書を取得するための手順を見ていきましょう。CAに証明書を要求し、証明書が発行され、発行された証明書をダウンロードしてインポートする一連の処理のことを「証明書の登録」といいます。

|

| 図1 証明書の登録 |

手順1:CAに送信する証明書要求ファイルの作成

手順1:CAに送信する証明書要求ファイルの作成

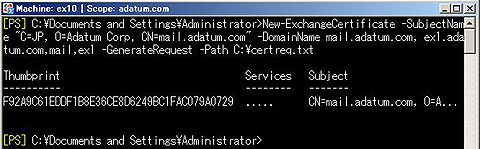

まず、証明書を取得する Exchange Server 2007サーバで[Exchange管理シェル]を起動して、証明書要求のためのファイルを作成します。以下のコマンドレットを実行します(△は半角スペースです)。 このとき、公開鍵と秘密鍵のキーペアも作成されます。

| New-ExchangeCertificate△-SubjectName△サブジェクト名△-DomainName△ドメイン名△-GenerateRequest△-Path△要求ファイルのパス |

ここで-SubjectNameで指定する「サブジェクト名」には、このコマンドレットで作成される特定の公開鍵と秘密鍵のキーペアの所有者を識別するための名前(ここでは、Exchange Server 2007サーバを一意に識別するサーバ名やドメイン名)を、CN(共通名)、C(国/地域名)、O(組織名)、DC(ドメイン名)などの相対識別名をカンマで区切って入力します。例えば、「-SubjectName “DC=Adatum,DC=Com,CN=mail.adatum.com”」は、ドメイン名とともにサーバ名を指定しています。「-SubjectName “C=JP,O=Adatum Corp,CN=mail.adatum.com”」は、国/地域名とともにサーバ名を指定しています。

-DomainNameで指定する「ドメイン名」には、サブジェクトの別名を指定します。例えば、外部DNSサーバで公開しているAレコード(HOSTレコード)のFQDN(例:mail.adatum.com)、サーバのNetBIOS名(例:mail)、サーバのFQDN(例:ex1.adatum.com)などです。また、Exchange Server 2007のクライアントアクセスサーバ用の証明書を要求する際は、自動検出サービス(Webサービスの1つ)で使用するFQDN(例:autodiscover.adatum.com)や、負荷分散サービスで使用する仮想サーバのFQDN(例:owa.adatum.com)なども含める必要があります。

-GenerateRequestと-Pathで、証明書要求ファイルを指定されたパスに作成します。

ここでは、例として、以下のコマンドレットを実行します(△は半角スペースです)。

| New-ExchangeCertificate△-SubjectName△"C=JP,O=Adatum Corp,CN=mail.adatum.com"△-DomainName△mail.adatum.com,ex1.adatum.com,mail, ex1△-GenerateRequest△-Path△C:\Certreq.txt |

|

| 図2 証明書要求ファイルの作成 |

これにより、CAに送信する証明書要求ファイルが、C:\Certreq.txtファイルに保存されます。

手順2:証明書の要求と証明書の発行

手順2:証明書の要求と証明書の発行

次に、手順1で作成した証明書ファイルをCAに送って、証明書を発行してもらいます。ここではWindows証明書サービスで構成したWindows CAを使用します。

- 証明書要求ファイルを作成したExchange Server 2007サーバでInternet Explorerを起動し、Windows CAサイト(http://Windows CAサーバ名/certsrv/)にアクセスします。

図3 Windows CAのWebサイトにアクセス

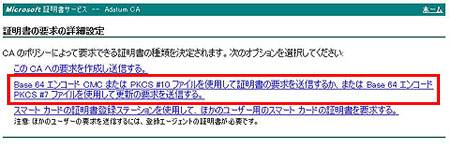

- [証明書を要求する]をクリックし、[証明書の要求の詳細設定]をクリックします。

- [Base 64エンコードCMCまたはPKCS #10ファイルを使用して証明書の要求を送信するか、またはBase 64エンコードPKCS #7ファイルを使用して更新の要求を送信する]をクリックします。

図4 証明書の要求の詳細設定

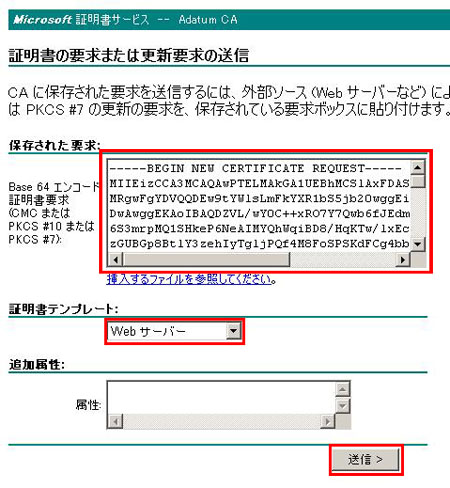

- [証明書の要求または更新要求の送信]というページが表示されたら、C:\Certreq.txt ファイルをメモ帳で開き、「-----BEGIN NEW CERTIFICATE REQUEST-----」から「-----END NEW CERTIFICATE REQUEST-----」まで(これらの文字列も含めます)をコピーして、証明書Webサイトの[保存された要求]ボックスに貼り付けます。

図5 証明書要求ファイルの送信

C:\Certreq.txtファイルのすべての内容を「保存された要求」のテキストボックスにコピーする。

- [証明書テンプレート]ボックスで、[Webサーバー]を選択し、[送信]をクリックします。これにより、証明書の要求が送信され(図1の2-1)、証明書が発行されます(図1の2-2)。

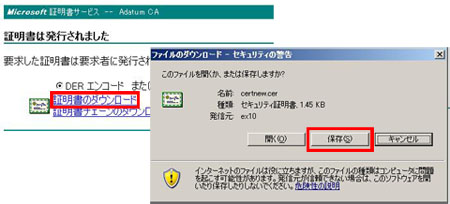

- [証明書のダウンロード]をクリックし、[保存]をクリックします。

図6 発行された証明書のダウンロード

- C:\を参照して[保存]をクリックした後、[閉じる]をクリックします。これにより、Cドライブのルートにcertnew.cerファイルが保存されます(図1の2-3)。

- Internet Explorerを閉じます。

1/3 |

| Index | |

| Exchange Server 2007間の暗号化通信総まとめ | |

| Page1 CAから証明書を取得する方法 手順1:CAに送信する証明書要求ファイルの作成 手順2:証明書の要求と証明書の発行 |

|

| Page2 手順3:発行された証明書のインポートと有効化 Exchange Server 2007サーバ側の暗号化通信 |

|

| Page3 パートナ企業間をつなぐならTLSで構成を |

|

| 新・Exchangeで作るセキュアなメッセージ環境 連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|