2014年に露見した三つの重大課題とは、ラックが今年のサイバー事件、事故を総括:登録したら勧誘の電話が掛かってきたぞ→その原因は

内部不正が起きる日本ならではの理由は? 国家間のサイバー攻撃における本当の目的は? ラックが2014年の総括を行った。

ラックは2014年12月17日、この1年のサイバー事故、事件を総括し、今後どのように対策してくべきかを考える記者説明会を開催した。同社取締役 最高技術責任者(CTO)の西本逸郎氏も登壇し、硬軟を取り混ぜた内容が語られた。

2014年に露見した三つの重大課題とは

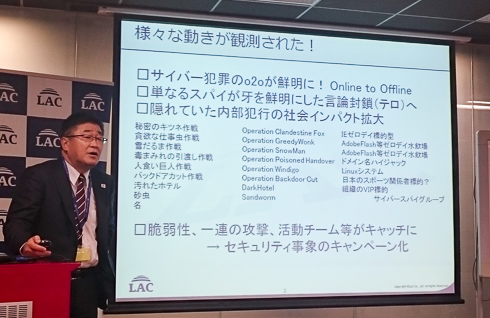

西本氏はまず、犯罪のO2O(Online to Offline)化が進んでいることを指摘した。これまでのように金銭的な目的だけでなく、「リアルな被害」までを狙う攻撃が増えてきている。これまで隠れていた内部犯行も表面化し、単なるスパイ行為が牙をむき始め、「遠隔操作ウイルスのころから感じていたが、単純で分かりやすい筋書きではなく、内部犯行が仕掛けられるようになった」(西本氏)と述べる。

西本氏は、「脆弱(ぜいじゃく)性対応のスキームが破たん」「標的型攻撃の常態化」「内部犯行の被害が表面化」したことを2014年の重大課題ととらえる。

脆弱性対応については、これまで最新のパッチを当て続けることを是としてきたが、「最新にすることで“余計な”機能が追加され、その機能が脆弱性を内包している可能性がある。パッチを当てれば当てるほど脆弱性を抱え込んでしまうことを、われわれは今年学習した」(西本氏)と指摘する。

一方、最新パッチを当てる/バージョンを最新に保つことにまつわるさまざまなリスクを回避した結果、サポート切れのApache Struts 1が攻撃されたことも記憶に新しい。その現状の中「Apache Struts 1のサポート終了バージョンに対してもパッチを提供したNTTデータの動きは、非常にいい試みなのではないか」と述べた。

関連記事

NTTデータ、「TERASOLUNA」向けにApache Struts 1の独自パッチを提供(@IT)

http://www.atmarkit.co.jp/ait/articles/1404/30/news149.html

「標的型攻撃の状態化」については、ラックが2014年12月16日に『Cyber GRID View vol.1 日本における、標的型サイバー攻撃の事故実態調査レポート』を発表している。このリポートではマルウェアがより複雑、精巧になっている現状を紹介し、感染したあとの攻撃者の振るまいに注目した内容となっているという。技術レベルの高い攻撃者は同時に複数の感染手法を悪用することに注目し、同一の証明書や同一のIPアドレスを利用している攻撃者をグループとしてとらえ、事案間の関連性をまとめている。このリポートはラックのWebサイトからダウンロードが可能で、英語版も追って公開予定とのことだ。

内部犯行の被害件数が増えたことについて、ラックは増加したのではなく表面化した、という認識を持っている。それは世の中の流れとして公表する文化が浸透したことに加え、ログの取得やクライアント管理ソフト、フォレンジック製品の導入などにより、報告できる材料が増えたことが要因であるとした。

内部不正の元凶は? 対策し公表した企業に対してどう接するべきか?

西本氏はラックのサービスである「サイバー119サービス」での経験から、あくまでラック内の事例として「何らかのサービスに登録したら勧誘の電話が掛かってきたというケースは、100%“内部犯行”。そしてクレジットカードが不正に利用された、というケースは100%“外部犯行”、あるいは“外国人”だ」と指摘する。これは、市場として名簿屋という商売が成立していることの影響が大きいという。「名簿は持ち込めば買ってくれる市場があるが、クレジットカード情報を買ってくれる人はいない」(西本氏)。

これらの事象に対して、「日本はセキュリティレベルが低い」と各国から指摘される件について、西本氏は「これは単にセキュリティ市場が小さいのでは」と考える。企業のセキュリティ投資が低いことについても、「よくセキュリティを経営課題に、という指摘があるが、経営者であれば人に言われずともやるはず。セキュリティ投資が少ないのはそれなりの理由がある」とコメントする。

その理由は、脆弱性を積極的に公表する方が、隠す企業より評価が低くなるといったことにあるのでは、と西本氏は述べる。「パスワードリスト型攻撃を受けてしまい、アカウントをハックされたという事象があった場合、これを認識し、公表できるのは、セキュリティ対策をしっかりやっている企業だ。日本では、対策をしてもしなくても情報流出をしたら同じようにたたかれる。そうなると、経営者はまじめに対策しなくなってしまう」(西本氏)。

サイバー攻撃の真の目的を考えると、企業を責めるのは攻撃者の「思うつぼ」に

また、ソニーピクチャーズに対して現在も行われているサイバー攻撃について西本氏は「恐怖による言論封鎖」ではないかと考えている。重要インフラの破壊などを狙うものではなく、情報流出による圧力を掛けるタイプの標的型攻撃だ。

西本氏はこの事件と、2013年に韓国で起きた大規模なサイバーテロの関連性を指摘する。「当時もコメントしたが、韓国サイバーテロの本当の狙いは、アメリカに対しての脅しではないかと考えている。韓国の調査の通りこの事件が北朝鮮によるものだとしたら、日本も危ないと考えていた。そこに、ソニーという日系企業が狙われた。攻撃自体ではなく“攻撃者の目的”を阻止しなくてはならない。情報流出を起こした企業に対し、けしからんというのは簡単だが、それは犯人の思うつぼになる。そういう事件を起こした企業に対し、はたしてどこまで国が保護できるか? という点も考えなくてはならない」(西本氏)。

関連記事

WindowsだけでなくLinuxやSolarisもターゲット:

韓国サイバー攻撃に使われたマルウェア、MBRを上書きし起動不能に(@IT)

http://www.atmarkit.co.jp/ait/articles/1303/21/news095.html

セキュリティクラスタ まとめのまとめ 2013年3月版:

韓国で発生した大規模なサイバー攻撃が話題に

http://www.atmarkit.co.jp/ait/articles/1304/15/news007.html

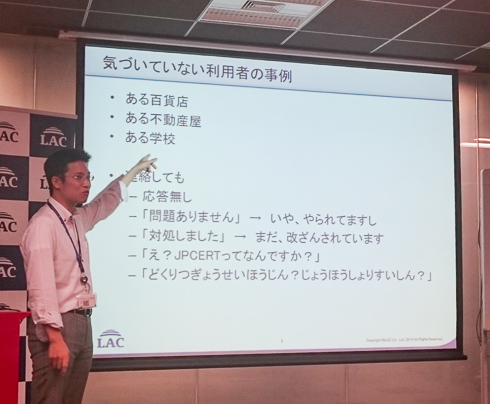

質疑応答では「川口洋のセキュリティ・プライベート・アイズ」を連載する川口氏も登壇し、水飲み場攻撃の踏み台になっているサーバーが多いことを指摘。「全国の勉強会へ行って、JPCERTコーディネーションセンターとIPA(情報処理推進機構)のことを必ずアピールしている。これだけでもセキュリティレベルが上がる」と述べた

質疑応答では「川口洋のセキュリティ・プライベート・アイズ」を連載する川口氏も登壇し、水飲み場攻撃の踏み台になっているサーバーが多いことを指摘。「全国の勉強会へ行って、JPCERTコーディネーションセンターとIPA(情報処理推進機構)のことを必ずアピールしている。これだけでもセキュリティレベルが上がる」と述べた関連記事

ラック自身が「モルモット」に、どんな攻撃を受けたか情報公開

ラック自身が「モルモット」に、どんな攻撃を受けたか情報公開

ラック自身を狙った攻撃は? 攻撃手法を広く知らしめることで、攻撃の実態を明らかにするというラックの新たな試みが発表された。 韓国でのサイバー攻撃、正規ソフトの自動更新機能が悪用された恐れ

韓国でのサイバー攻撃、正規ソフトの自動更新機能が悪用された恐れ

6月25日、韓国の政府機関や報道機関、放送局などのWebサイトが不正アクセスを受け、改ざんやサーバダウンの被害を受けた。トレンドマイクロは、一連の攻撃のうち少なくとも1つは、ファイル共有/オンラインストレージサービス「SimDisk」用ソフトウェアの改ざんが原因であると指摘している。 詳報:正規のアップデートを装いマルウェア配布する手口、ラックが注意喚起

詳報:正規のアップデートを装いマルウェア配布する手口、ラックが注意喚起

ラックは2014年1月23日、動画再生ソフトウェア「GOM Player」のアップデートプログラムを装ってウイルスに感染させ、標的型攻撃に悪用する手口が確認されたとして、注意を呼び掛けた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

2014年、さまざまな動きが観測された

2014年、さまざまな動きが観測された ラック 取締役 最高技術責任者(CTO) 西本逸郎氏

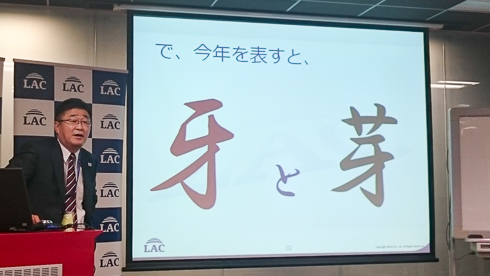

ラック 取締役 最高技術責任者(CTO) 西本逸郎氏 西本氏による2014年を総括する漢字。内部不正や標的型攻撃などの「牙」が出てきたが、新しい対策の「芽」も出てきた、とまとめた。

西本氏による2014年を総括する漢字。内部不正や標的型攻撃などの「牙」が出てきたが、新しい対策の「芽」も出てきた、とまとめた。