韓国サイバー攻撃に使われたマルウェア、MBRを上書きし起動不能に:WindowsだけでなくLinuxやSolarisもターゲット

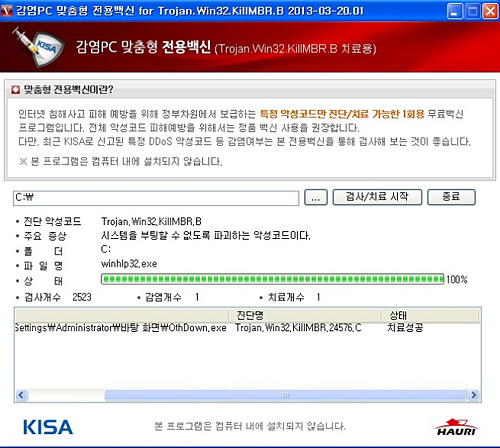

韓国で3月20日、放送局や金融機関のPCがマルウェアに感染してコンピュータシステムが一斉にダウンした件に関連し、KISAは3月21日、専用の駆除ツールを開発し、配布を開始した。

韓国で3月20日、放送局や金融機関のPCがマルウェアに感染してコンピュータシステムが一斉にダウンした件に関連し、韓国インターネット振興院(KISA)は3月21日、専用の駆除ツールを開発し、配布を開始した。またセキュリティ企業も、原因となったマルウェアについての情報を公開し始めている。

この事件は2013年3月20日14時過ぎに発生した。KBSやMBC、YTNといった放送局と新韓銀行などの金融機関でコンピュータネットワークがダウンし、ATMが使えなくなるなど、業務に支障が生じた。韓国政府の放送通信委員会ではこれを受け、官民軍合同の対策チームを立ち上げ、対策と攻撃元の調査に当たっている。

KISAによると、被害に遭った機関から収集したマルウェアは、2013年3月20日14時に動作するようスケジュールされていた。この結果、複数のPC/サーバのシステムブート領域(Master Boot Record:MBR)が破壊され、システムのダウンにつながったと見られる。

アンラボのレポートによれば、このマルウェアは、バックドア経由でほかのマルウェアをダウンロードさせる「ドロッパ」と複数のファイル破壊型マルウェアで構成されており、Windowsシステムだけでなく、SolarisやAIX、HP-UX、およびLinuxのシステムをターゲットにした破壊コードも含まれていた。またシマンテックによれば、マルウェアは韓国のウイルス対策/セキュリティ製品が利用する「pasvc.exe」「clisvc.exe」というプロセスも停止させるという。

ドロッパがダウンロードしたマルウェアの中には、Windows XPやWindows 2003 Server、Windows VistaといったWindows系のOSをターゲットに、MBRやVBRなどのブート領域と論理ドライブを「PRINCPES」「HASTATI」といった無意味な文字列で上書きしてしまうマルウェアと、リモートのUNIX系OSをターゲットにddコマンドでディスクの内容を「0」で上書きしたり、Linuxの/kernelや/usr、/etc、/home以下の領域を削除してしまうマルウェアが含まれていた。

KISAによるとマルウェアは、パッチ配布のための「更新管理サーバ」(Patch Management System)を介して流通したという。また、被害に遭った農協のシステムを分析した結果、更新管理サーバに接続し、悪意あるファイルを作成したアクセス元は、中国のIPアドレス(101.106.25.105)だったことも確認したという。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ