エンジニアよ、一次情報の発信者たれ――Black Hat Asia 2015リポート:セキュリティ業界、1440度(14)(2/2 ページ)

FFRIは“耐サンドボックス動作”を自動解析する「SLIME」を発表

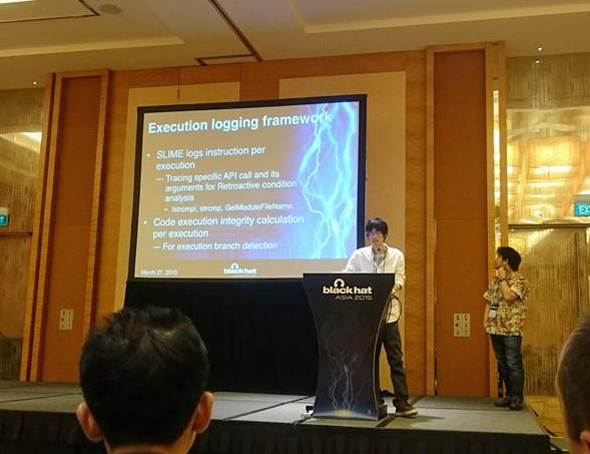

今回われわれは、「SLIME: Automated Anti-Sandboxing Disarmament System」という、マルウエアのアンチサンドボックス動作を自動的に解析するシステムについて発表しました。このシステムは、PacSec2014で発表した提案(関連リンク:高度なマルウエアを解析するには“触診”が一番? 「PacSec 2014」リポート)を発展させたものであり、今回は加えて、大きなデータセットに対しての実験も行いました。

現時点で分かる結果からは、サンドボックス検知マルウエアはさほど多くないが、オンラインバンキングマルウエアなどにはかなりの確率でアンチサンドボックス機能があるため、無視できる要素でもないということを伝えました。最後のセッションでの発表でしたので聴講者が少ないかもしれないと思っていましたが、発表開始後も続々と人が集まり、最終的には400人規模のカンファレンスルームがほぼ埋まるほど多くの方に聞いていただけました。また、質疑応答も活発で、発表終了後も多くの方から貴重な意見や、興味があるから詳しく! というような反応をいただくことができました。

前回のアムステルダムのときよりも格段に大きい反応があり、確かな手応えを感じることができました。

【関連リンク】

SLIME: AUTOMATED ANTI-SANDBOXING DISARMAMENT SYSTEM(Black Hat Asia 2015)

https://www.blackhat.com/asia-15/briefings.html#slime-automated-anti-sandboxing-disarmament-system

セキュリティに関わるものとして「一次情報源の価値」を再認識した旅

さて、アジア開催ということで、参加者はアジア人の割合が多かったのですが、発表者は世界各地から、そしてやはり欧米企業の人が多く、少し寂しさを感じていました。

そう思いながら会場を見回っていたところ、Arsenalという自作ツールのデモ展示を行うブースにて、マクニカネットワークス セキュリティ研究センターの凌氏を発見しました。侵入テストやインシデントレスポンスのトレーニングにも使える、ShinoBOTというRAT(遠隔操作ツール)シミュレーターに関する展示をされていましたが、ブースは常に人だかりができており、非常に多くの参加者の関心を引きつけているようでした。

われわれも、Black Hatの日程終了後にわれわれの研究成果やShinoBOTについて、大変有意義な情報交換ができました。こういった新しいリレーションが発掘できるのも、国際的なカンファレンスで発表する大きな意義だと思います。

【関連記事】

マルウエアの視点で見るサンドボックス:

合法マルウエアで実感「リアルとサンドボックスの違い」(@IT)

http://www.atmarkit.co.jp/ait/articles/1404/18/news004.html

会場全体の雰囲気を思い出すと、やはり国際的な情報セキュリティ需要の高まりからか、企業ブースでは常に商談らしきやり取りが行われていました。コミュニケーションした方々とのやり取りからも、企業の方が多いようでした。グローバルなトレンドに直接触れてきた、という感じです。一方、実際にインシデントレスポンスに関わるエンジニアの方から、われわれの研究成果について「これは私たちが本当に欲しかったものだ」というコメントを頂いたりもし、結局直面している課題は世界共通なのだということをあらためて実感しました。

情報は発信する人に集まる、これはインターネット時代の情報収集の基本の一つですが、こういった国際カンファレンスの場でも、やはりスピーカーとして参加することが何よりの価値になります。話しかけられやすいし、なんとなく始まる会話でも話す“ネタ”があります。二次情報源となり情報を再発信することも有益ですが、とにかく先回りが大事な情報セキュリティ業界では、「当事者が発信する一次情報源の価値」、そして「一次情報源同士のリレーションの価値」が非常に大きいと強く感じています。

情報セキュリティに関わる当事者として、より健全な情報インフラの維持と発展のため、これからも一次情報源としてのアウトプットをもっと増やしていきたい、と初心を思い出したBlack Hat Asia 2015でした。

- 初のiPhone個人Jailbreaker、ホッツ氏が語る「OSSによる自動車の自動運転化」――CODE BLUE 2017レポート

- 20年以上前のネットワーク規格が自動車や人命をセキュリティリスクにさらす

- 日本初の自動車セキュリティハッカソンも――「escar Asia 2016」レポート

- 「車載セキュリティ」研究の最前線――「2016年 暗号と情報セキュリティシンポジウム(SCIS2016)」レポート

- 著名バグハンターが明かした「脆弱性の見つけ方」――「CODE BLUE 2015」リポート

- クルマのハッキング対策カンファレンス「escar Asia 2015」リポート

- 「CSS/MWS 2015」に向けた3000件のマルウエア解析から得られた発見とは?

- エンジニアよ、一次情報の発信者たれ――Black Hat Asia 2015リポート

- 自動車、ホームルーター、チケット発券機――脅威からどう守る?

- 高度なマルウェアを解析するには“触診”が一番? 「PacSec 2014」リポート

- マルウェア捕獲後、フリーズドライに?「Black Hat Europe 2014」に参加してきた

- セキュリティ・キャンプ卒業後に何をしたいか、してほしいか

- 講師も悩む――セキュリティ・キャンプ「選考」のやり方

- Hide and seek――Citadelの解析から見る近年のマルウェア動向

- 自動車の守り方を考える「escar Asia 2014」レポート

- CODE BLUE――日本発のサイバーセキュリティカンファレンスの価値

- 自動車もサイバー攻撃の対象に?「Automotive World 2014」レポート

- 機械学習時代がやってくる――いいソフトウェアとマルウェアの違いは?

- 沖縄の地でセキュリティを学ぶ「セキュリティ・ミニキャンプ in 沖縄」レポート

- PacSec 2013 レポート 2日目〜Chromeの守り方、マルウェアの見つけ方

- PacSec 2013 レポート 1日目〜任意のコードをBIOSに

株式会社FFRI

FFRIは日本においてトップレベルのセキュリティリサーチチームを作り、IT社会に貢献すべく2007年に設立。日々進化しているサイバー攻撃技術を独自の視点で分析し、日本国内で対策技術の研究開発に取り組んでいる。その研究内容は国際的なセキュリティカンファレンスで継続的に発表し、海外でも高い評価を受けており、これらの研究から得た知見やノウハウを製品やサービスとして提供している。

関連記事

高度なマルウェアを解析するには“触診”が一番? 「PacSec 2014」リポート

高度なマルウェアを解析するには“触診”が一番? 「PacSec 2014」リポート

2014年11月12日〜13日、セキュリティカンファレンス「PacSec 2014」が東京で開催されました。1日目の講演をリポートしましょう。

Copyright © ITmedia, Inc. All Rights Reserved.

発表を行う忠鉢(左)と愛甲(右)

発表を行う忠鉢(左)と愛甲(右) 発表中です

発表中です Arsenalでデモ展示を行う凌氏

Arsenalでデモ展示を行う凌氏