セキュリティベンダー2社のリポートに見る「攻撃の高度化」のいま:分析リポートを読み解く(1/3 ページ)

トレンドマイクロ、シマンテックが定期的に発表している分析リポートの最新版が公開された。今回この2社のリポートを基に、攻撃の高度化がどのように進化しているのか、そして企業をどのように守るべきかをまとめた。

トレンドマイクロ、シマンテックが定期的に発表している分析リポートの最新版が公開された。無料で配信されているこれらのリポートは、セキュリティに関わるエンジニア、情報システム部のメンバーにとって大変強力な「インテリジェンス」を提供してくれている。今回この2社のリポートを基に、攻撃の高度化がどのように進化しているのか、そして企業をどのように守るべきかをまとめた。

敵は目立たぬように、厳選し、じっくり攻撃を仕掛けてくる――シマンテック

まずはシマンテックが2015年4月14日発表した「インターネットセキュリティ脅威レポート 第20号」を見てみよう。解説を行ったシマンテック セキュリティレスポンス シニアマネージャ 浜田譲治氏によると、このリポートではサイバー攻撃が「スピード」と「正確性」を得て、もはや予測がつかないほどの勢いで防御をかいくぐっていると述べている。

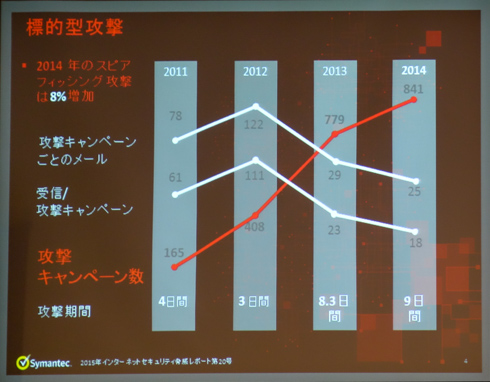

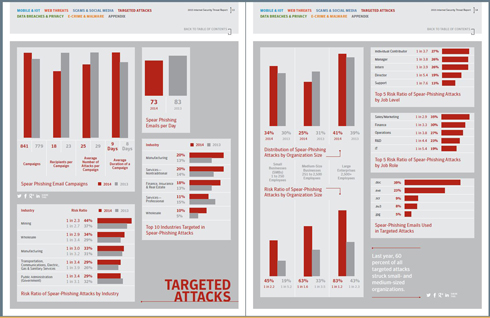

「標的型攻撃」という言葉が浸透して久しいが、その標的の狙い方と攻撃の精度が変わってきていることを、このリポートでは数値データを基に論じている。例えば狙い方としての「スピアフィッシング」について、2011年から2014年で「スピアフィッシング攻撃キャンペーンの数は8%増」となっている。その他の指標として「攻撃キャンペーンごとのメール数」は減少し、「攻撃期間」は増加している。これはつまり、攻撃に使うメールの数を厳選しつつ、じっくりと攻撃を仕掛けていることに他ならない。攻撃者はより目立たぬ方法を使い、企業に侵入するという手法を採りつつあることが分かる。

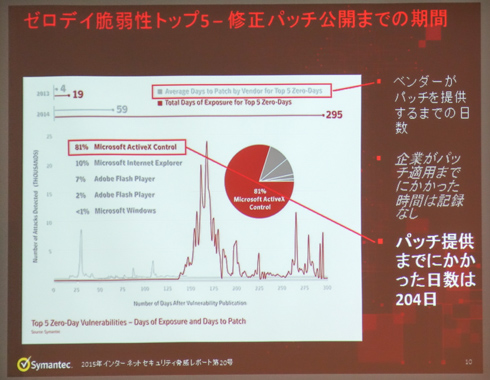

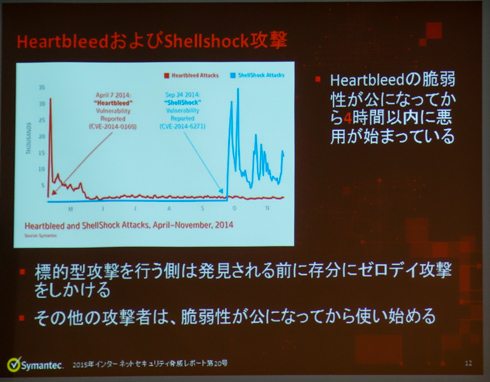

さらに、その攻撃に使われる「脆弱性」に目を移すと、ベンダーがパッチを提供するまでの時間はより長くなってきており、攻撃のスピードに防御が追いついていないことが分かる。ゼロデイ脆弱性の発見数は2014年に24件と、これまでで最も多かった。修正パッチ公開までの期間は、マイクロソフトのActiveXコントロールの脆弱性「CVE-2013-7331」ではパッチ提供までに204日間を要するなど、対策が難しいことがうかがえる。この脆弱性は感染には直結しないが、「非常に効果的な偵察ツール」であるとこのリポートでは述べている。

シマンテックのリポートにおいて、もう一つ注目されているのが「攻撃者が金銭をどのように得るのか」だ。間接的に金銭を得る手法として、攻撃者はSNSやモバイルアプリを使い、ユーザーの手で「シェア」させているというデータが掲載されている。例えば有名人の死去というニュースに便乗し、存在しない「ビデオメッセージ」を見るためにスパム投稿をさせるなど、SNS上のスパムのうち70%がユーザー自らの手により「シェア」が行われているという。

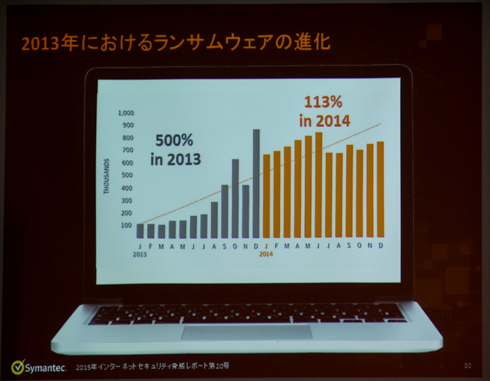

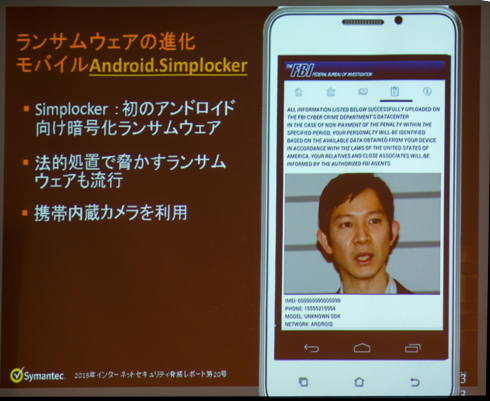

しかし、攻撃者が「直接」金銭を得る手法も増加している。その一つの方法が「ランサムウエア」だ。ユーザーのPCをロックするだけでなく、OfficeやPDFファイル、写真などを「暗号化」し、その復号を行うためにデジタル通貨を要求するといったものだ。ランサムウエアは2014年も進化を続け、PCだけでなくNASを対象とした「SynoLocker」の出現や、Android端末をターゲットにした「Android.Simplocker」などをシマンテックは確認している。Android.Simplockerはテキストで法的処置をにおわせるだけでなく、スマートフォンに内蔵されたカメラを使って利用者の顔を表示させるということまで行っているという。

その他、シマンテックのインターネットセキュリティ脅威レポートでは、モバイルデバイス、Webの脅威、ソーシャルメディア、標的型攻撃、データ漏えい、マルウエアをグラフで読み解く「2014 In Numbers」としてまとめている。現時点では英語版のみの公開となるが、この数値を手元に置いておくことは有用だろう。

【関連リンク】

インターネットセキュリティ脅威レポート(シマンテック)

http://www.symantec.com/ja/jp/security_response/publications/threatreport.jsp

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

シマンテック セキュリティレスポンス シニアマネージャ 浜田譲治氏

シマンテック セキュリティレスポンス シニアマネージャ 浜田譲治氏 攻撃のキャンペーン数は増加傾向にあるが、キャンペーンごとのメール送信数は減少傾向。「ピンポイントに攻撃する」という手法に変化しつつある

攻撃のキャンペーン数は増加傾向にあるが、キャンペーンごとのメール送信数は減少傾向。「ピンポイントに攻撃する」という手法に変化しつつある 2014年のゼロデイ攻撃に利用された脆弱性トップ5の修正パッチ公開までにかかった期間。ActiveXの脆弱性、CVE-2013-7331の修正に時間がかかっていたことが長期化の要因となった

2014年のゼロデイ攻撃に利用された脆弱性トップ5の修正パッチ公開までにかかった期間。ActiveXの脆弱性、CVE-2013-7331の修正に時間がかかっていたことが長期化の要因となった 2014年に話題となったHeartbleedおよびShellshockの攻撃分布。Heartbleedは発表から4時間以内に悪用が観測されている

2014年に話題となったHeartbleedおよびShellshockの攻撃分布。Heartbleedは発表から4時間以内に悪用が観測されている データを人質にする「ランサムウエア」は引き続き増加傾向

データを人質にする「ランサムウエア」は引き続き増加傾向 Androidも例外ではない。スマートフォンの機能を使い、より巧妙な「だまし」を行う

Androidも例外ではない。スマートフォンの機能を使い、より巧妙な「だまし」を行う 「2014 In Numbers」の一部(インターネットセキュリティ脅威レポートより)

「2014 In Numbers」の一部(インターネットセキュリティ脅威レポートより)