セキュリティベンダー2社のリポートに見る「攻撃の高度化」のいま:分析リポートを読み解く(2/3 ページ)

標準を悪用する「気付けない攻撃」の高度化――トレンドマイクロ

4月15日に公開された、トレンドマイクロによる「国内標的型サイバー攻撃分析レポート2015年版」も興味深い考察が掲載されている。トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏による解説の中から、エンジニアが知っておくべきポイントをいくつか紹介しよう。

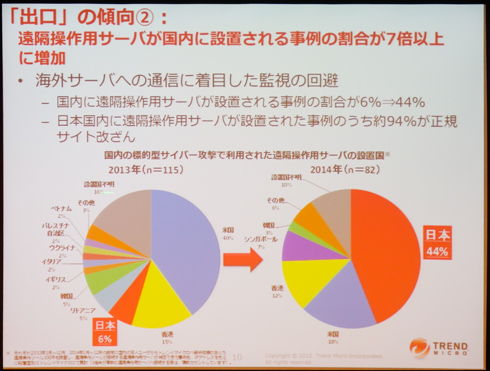

まずは「C&Cサーバー」、遠隔操作のためのサーバーの動向だ。これまでの知識では、おそらく「C&Cサーバーは海外に設置される」というものがほとんどだった。しかし、2014年においてはこの傾向は完全に変わり、今ではその44%が「日本」に設置されているという事実が分かった。これは、C&Cサーバーが日本国内にある正規のWebサイト(犯罪者が用意したものではないサーバー)を改ざんし、不正に利用していることが原因として挙げられる。

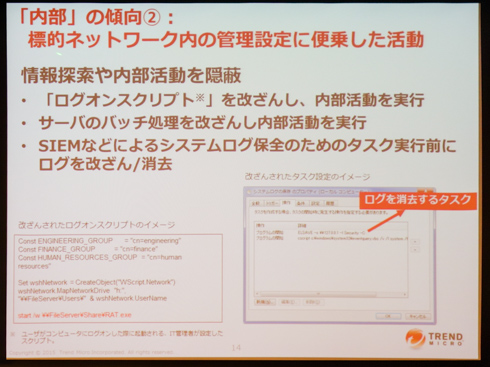

さらに、トレンドマイクロによると、犯罪者はサーバーだけでなく「社内で使われている正規のツール」も活用する。例えば社内のネットワークに接続するときに、一律に「ログオンスクリプトを実行する」といった仕組みや、「ログを取得、収集する」といった仕組みを使っている企業やIT管理者も多いだろう。犯罪者はこの仕組みを利用し始めた、ということがこのリポートにはまとめられている。

この仕組みでは、ログオンスクリプト自体を改ざんし、特定の遠隔操作アプリ(RAT)を起動するように設定するだけでなく、各種ログを収集する仕組みがあれば、そのタスクが実行される前にログを消去/改ざんするような行動が見られたという。これらは正規のツールであるため、プロセスをホワイトリスト形式で実行制限したとしてもその痕跡が残らない可能性がある。また、SIEMなどのシステムログ保全を前提とした攻撃が行われているということにも注目しなければならない。攻撃者は、私たち以上にSIEMなどのセキュリティトレンドを学んでいるとも言えよう。

その他、トレンドマイクロの「国内標的型サイバー攻撃分析レポート 2015年版」では、時間をかけてゆっくりと組織内ネットワークを調査し、利用者や管理者の振る舞いを観察、長期間にわたる「潜伏タイプ」と、大人数に標的型メールを送信し、情報探索から持ち出し、痕跡の消去まで数時間内で完了する「速攻タイプ」が並行して行われているなどの観測結果が詳細に解説されている。ぜひ、一読をお勧めしたい。

【関連リンク】

「国内標的型サイバー攻撃分析レポート 2015年版」サマリー(トレンドマイクロ)

http://www.trendmicro.co.jp/jp/about-us/press-releases/articles/20150409062703.html

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏

トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏 C&C(遠隔操作用)サーバーはいまやその44%が日本にあるものを利用。「海外の怪しいサーバーへの通信」という判別方法は不可能である

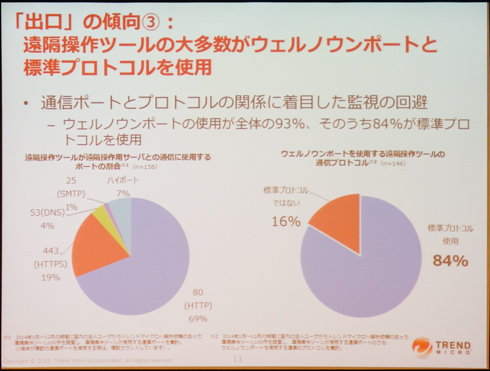

C&C(遠隔操作用)サーバーはいまやその44%が日本にあるものを利用。「海外の怪しいサーバーへの通信」という判別方法は不可能である 通信ポートおよびプロトコルも一般的なものが使われる。これは遠隔操作用のマルウエアが世代交代したことが要因の一つであると考えられている

通信ポートおよびプロトコルも一般的なものが使われる。これは遠隔操作用のマルウエアが世代交代したことが要因の一つであると考えられている 犯罪者はセキュリティに関するログを取得、解析する「SIEM」の動きを察知しているようで、ログ取得のスクリプトを書き換えるという事例が観測されている

犯罪者はセキュリティに関するログを取得、解析する「SIEM」の動きを察知しているようで、ログ取得のスクリプトを書き換えるという事例が観測されている