IIJがSOCを新設、高度なセキュリティサービス提供へ:“ISPならではの強み”を生かしながら解析基盤を強化(2/2 ページ)

複数のサービスから得られるログを統合し「情報分析基盤」を強化

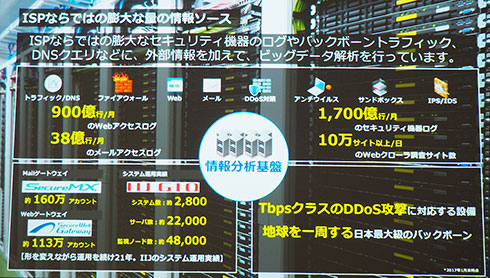

このようにSOC開設というとファシリティ面に注目が集まるが、IIJは同時に、「目に見えない基盤」も強化している。それが「情報分析基盤」だ。

「ファイアウォールならばファイアウォール、IPS(Intrusion Protection System:侵入防止ステム)ならばIPS、DDoSならばDDoSとサービスごとに分かれており、異なるインタフェースを行ったり来たりする必要があった。それを統合した」(齋藤氏)

この情報分析基盤には、ファイアウォールやIDS(Intrusion Detection System:侵入検知システム)/IPSなどセキュリティサービスを通じて収集したログ情報だけでなく、DNSクエリやバックボーントラフィックの変動など、ISPだからこそ得られる情報も蓄積される。これは、他のセキュリティ専業サービスにはない点だという。セキュリティ機器から収集する月に約1700億行のログに加え、月に900億行のWebアクセスログ、38億行のメールアクセスログなどが格納されていくという。

こうした情報に、IIJの独自調査で得られた情報、さらにサードパーティーが公開している情報も加味したセキュリティインテリジェンスを、アナリストチームが機械学習も併用しつつ解析する。ここからマルウェアの配信元や操作を行うC2(Command and Control)サーバのレピュテーションや攻撃者のプロフィール、手法などを導き出し、次の対策に役立てる。

過去にも同社は、独自の調査で浮上した「PUA(Potentially Unwanted Application)」について注意喚起を行うとともに、マネージドセキュリティサービスで運用しているファイアウォールやIPSのポリシーやシグネチャに反映して対策したことがあった。PUAとは、「必ずしもウイルスとはいえないが、参照したURLを外部に送信するなど、ユーザーにとって望ましくない動きをするアプリケーション」の総称だ。

同様に、脅威分析基盤から得られたレピュテーション情報をISPとしての通信サービスそのものに活用し、悪意あるホストとの通信をDNSレベルで遮断するといった対策も検討しているという。

3月からは、SOCを拠点にセキュリティ監視サービスを強化し、「IIJ C-SOCサービス」を開始している。IIJが運用するセキュリティ機器のログに加え、サーバやエンドポイントなどから得られる情報を基に顧客独自のSIEM(Security Information and Event Management)基盤を構築し、双方をIIJのアナリストが情報分析基盤と付き合わせながら分析する。何らかのセキュリティインシデントを発見したら、通知だけでなく設定変更を行ったり、対策案を提示し、サイバーキルチェーンを断ち切るサービスだ。これも「IIJ独自のインテリジェンスを活用することが特徴」と齋藤氏は述べている。

関連記事

「名ばかりCSIRT」にならないために──IIJ、組織内CSIRTの構築/運営を支援するアドバイザリーサービスを開始

「名ばかりCSIRT」にならないために──IIJ、組織内CSIRTの構築/運営を支援するアドバイザリーサービスを開始

IIJが、組織内CSIRTの構築/運営を支援する「IIJ CSIRT構築/運営アドバイザリソリューション」の提供を開始した。「必要だが、どうすればいいか分からない」という企業をサポートする。 東京五輪からバグハントまで、多様な視点からサイバーセキュリティの“今”を探る

東京五輪からバグハントまで、多様な視点からサイバーセキュリティの“今”を探る

本稿では、@IT編集部が2016年6月23日に東京・青山ダイヤモンドホールで開催した「@ITセキュリティセミナー」レポートの第1弾をお届けする。 リオ五輪のサイバーセキュリティ、対策はどう行われたのか

リオ五輪のサイバーセキュリティ、対策はどう行われたのか

2016年8月に開催されたリオデジャネイロオリンピック。205カ国のアスリート1万1303人が参加、チケットは610万枚以上を販売したという。この全世界的スポーツイベントにおけるサイバーセキュリティ対策についての、現地担当者たちの講演の前編をお届けする。 サイバー攻撃の情報を迅速に提供、ファイア・アイが日本語でサービス開始

サイバー攻撃の情報を迅速に提供、ファイア・アイが日本語でサービス開始

ファイア・アイは2016年4月26日、高度なサイバー攻撃の分析と、封じ込めに必要な情報提供を支援するセキュリティサービス「FireEye as a Service」(FaaS)を、日本語でも提供することを発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

IIJ セキュリティ本部長の齋藤衛氏

IIJ セキュリティ本部長の齋藤衛氏