東京五輪からバグハントまで、多様な視点からサイバーセキュリティの“今”を探る:「@ITセキュリティセミナー 〜迷宮からの脱出〜」レポート(1)(1/2 ページ)

本稿では、@IT編集部が2016年6月23日に東京・青山ダイヤモンドホールで開催した「@ITセキュリティセミナー」レポートの第1弾をお届けする。

おわびと訂正

本文中に一部組織名および組織の位置付けについて誤りがありましたので修正しました(2016/7/19 13:04)

修正前:

東京2020大会では、専任の「CSIRT2020」をテロ対策や物理警備を意識した組織として警備局内に設置し、SOC(Security Operation Center)/NOC(Network Operation Center)や政府自治体、外部機関などとの役割分担・連携を図る。中西氏は、そうして経験を積んだCSIRT2020が、「大会後も日本の国際CSIRTとしての役割を担えれば」と語る。

修正後:

東京2020大会では、専任の「CIRT2020」をテロ対策や物理警備を意識した組織として警備局内に設置し、SOC(Security Operation Center)/NOC(Network Operation Center)や政府自治体、外部機関などとの役割分担・連携を図る。中西氏は、CIRT2020と併せて政府内に構築される「オリンピックパラリンピックCSIRT」が、「大会後も日本の国際CSIRTとしての役割を担えれば」と語る。

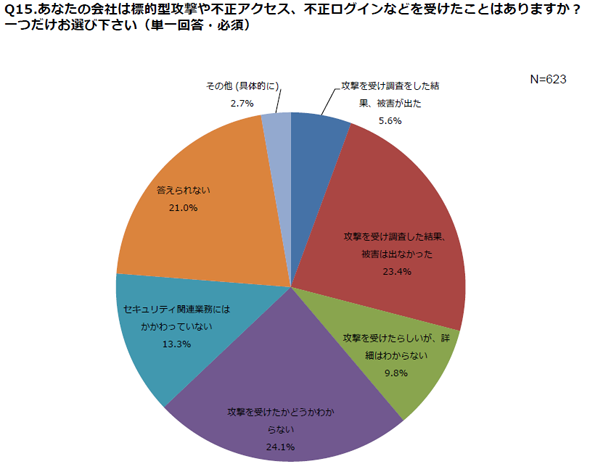

@ITが2015年12月11日から2016年1月19日にかけて実施した読者調査によれば、623件の回答のうち、41%に当たる255件が「所属する組織が標的型攻撃や不正アクセスなどのサイバー攻撃を受けたことがある」と答えている。

そんな現状を受け、@ITでは、2016年6月23日に東京・青山ダイヤモンドホールで「@ITセキュリティセミナー 〜迷宮からの脱出〜」を開催した。同セミナーでは、「CSIRT」「ハッキング」「バグハント」「サイバー犯罪捜査」など、多様な視点を持つ有識者が、延べ450人を超える聴講者に向けてさまざまな情報、ノウハウを伝授した。本稿では、その第1弾レポートをお届けする。

東京オリンピックは「セキュリティ遺産」を創れるか

世界中の誰もが注目する最大級のイベントといえば「オリンピック」だ。特に2020年に開催される東京2020大会は、日本に住む私たちにとって重要な意味を持つ。世界各国から、1万人を超えるアスリートや数万人ものメディア関係者、国家元首など、数十名のIPP(Internationally Protected Persons)、そして数百万人もの観光客が集まり、大きなにぎわいと“混乱”がもたらされることが予想されているのだ。この状況に乗じて、犯罪者たちが悪事を働こうとするのは、もはや当然のことだと考える必要がある。

基調講演「東京2020とサイバーセキュリティ対策」では、東京オリンピック・パラリンピック競技大会組織委員会 警備局 サイバー攻撃対処部 第二課長の中西克彦氏が登壇し、同委員会が東京2020大会に向けて実施するセキュリティ対策について語った。

オリンピックは、過去にテロリストに狙われ、凄惨な結果を生んだことがある。そうした経験から、各開催国もこれまでに、さまざまなセキュリティ対策を講じてきた。また、現代のオリンピックは、さまざまなITシステムが大会運営を支えており、サイバー犯罪者にとって魅力のあるターゲットとなり得る。2012年のロンドン大会や2014のソチ大会においても多くのITが活用されており、実際にサイバー攻撃を受けたことがあった。

東京2020大会においても、社会的・政治的理由によるサイバー攻撃や、金銭窃取を狙った攻撃、あるいはスタッフの過失・不正なども事前に想定して、万全の対策を講じなければならない。交通機関や病院などの重要インフラの機能停止、情報改ざんによるドーピング不正、さらには最新のIoTを狙う重大な攻撃がリスクとして想定される。

しかしながら、オリンピックのセキュリティ対策は、「“厳重な警備”が“夢の祭典”を阻害してはならない」というのが大前提だ。中西氏は、「この難題をクリアしつつ、東京2020大会を成功に導きます」と述べる。

「関係組織や各国との連携・情報共有をどのように行うか。リスクをどこまで想定して、どのような役割分担で対処するか。人材の育成と確保をどうすべきかという3点を重視して検討しています。そして東京2020大会が終了した後には、こうした取り組みを通じて得られたサイバーセキュリティに関するレガシー(遺産)を残したいと考えています」(中西氏)

東京2020大会では、専任の「CIRT2020」をテロ対策や物理警備を意識した組織として警備局内に設置し、SOC(Security Operation Center)/NOC(Network Operation Center)や政府自治体、外部機関などとの役割分担・連携を図る。中西氏は、CIRT2020と併せて政府内に構築される「オリンピックパラリンピックCSIRT」が、「大会後も日本の国際CSIRTとしての役割を担えれば」と語る。例えば英国においても、オリンピック後に「CiSP(Cyber-security Information Sharing Partnership)」を開始して、大会時のノウハウや情報を継承しているという。

また、人材の確保と育成も重要だ。オリンピックにおいても、想定脅威に対するリスクアセスメントを繰り返し、中長期的に必要なスキルや人材数、キャリアパスを定義していく。そして、全ての階層の人材に対して、役割に合った演習やトレーニングを継続して提供いくという。

「東京2020大会では、1人でも多くの人が参加できるようにする“アクション”と、成果を未来に継承していく“レガシー”が重要になります。サイバーセキュリティ領域では、大規模なイベントを乗り越えた官民連携と情報共有の仕組みを大会後も活用し、さまざまな組織のCSIRTをどんどん発展・連携させていく予定です。また、トップアスリートの育成方法を参考にした“開かれたICT人材育成プログラム”なども整備していきたいと考えています」(中西氏)

セキュリティ対策に悩む経営層に向けて

続く講演「インシデントレスポンス最適化に求められるセキュリティ運用とは?」に登壇したのは、インテル セキュリティ セールスエンジニアリング本部 セールスシステムズエンジニアの森正臣氏だ。

現在は多くの企業がさまざまなセキュリティの課題を抱えているが、特に経営者にとっては「予算の妥当性を判断するための指標がない」「投資の必要性が判断できない」という点が大きな課題になる。そこで森氏は、経済産業省とIPA(情報処理推進機構)が公開している「サイバーセキュリティ経営ガイドライン(pdf)」を活用してほしいと述べる。

森氏は、このガイドラインで説明されている特に重要なポイントとして「サイバー攻撃を経営リスクとして捉えること」「インシデントは起きるものとして事前/事後の双方に備えること」「経営の一部として、継続的にセキュリティ対応を行うこと」の3点を挙げた。

「従来の“脅威の検知技術”を強化するだけでは不十分です。まずはSIEM(Security Information and Event Management)などを情報共有のツールとして活用し、効率的なインシデント対応ができるようにします。さらに、少ない人員で短時間で対処するために、共有されているインテリジェンス(脅威情報)を活用して可能な限りセキュリティの“自動化”を図ります。そして、蓄積されたノウハウを再び防御力の向上に還元する“セキュリティのPDCA”までを意識した対策ができれば、理想的です」(森氏)

手軽に始められるCMS、ただしセキュリティ対策は忘れずに

多くの企業にとって、Webは重要なマーケティングツールの1つだ。近年では企業も効率的なWebサイト運営のために「CMS(Content Management System)」を用いるケースが多いが、そのセキュリティ対策の状況はどうなのだろうか。「Movable Type」を提供するシックス・アパートから、執行役員CTO 平田大治氏が「企業のウェブサイト運用におけるセキュリティ事情」と題した講演を行った。

CMSは、迅速にWebサイトを構築することができ、更新も効率的で、ソーシャルメディアとの親和性も高い有用なツールだ。しかし、セキュリティの面での問題も少なくない。Webサイトを取り巻くリスクは数多く、この数年で深刻度の高い脆弱(ぜいじゃく)性が次々に発見され、話題となっている。「手軽さを求めるあまり、自力でトラブルシューティングができない組織が利用すると、リスクを抱えることになります」と、平田氏は警鐘を鳴らす。

「まずはきちんとメンテナンスを実施することが重要です。例えばキャンペーンサイトなど、公開が終了したサイトには注意が必要があります。また、配信サーバの分離やアプリケーションサーバの隠蔽(いんぺい)などにより、リスクの分散と最小化に努めます。クラウド型のマネージドサービスを活用するなど、メンテナンスの省力化やコストの可視化を図るのもよいでしょう」(平田氏)

Copyright © ITmedia, Inc. All Rights Reserved.

東京オリンピック・パラリンピック競技大会組織委員会 警備局 サイバー攻撃対処部 第二課長 中西克彦氏

東京オリンピック・パラリンピック競技大会組織委員会 警備局 サイバー攻撃対処部 第二課長 中西克彦氏 インテル セキュリティ セールスエンジニアリング本部 セールスシステムズエンジニア 森正臣氏

インテル セキュリティ セールスエンジニアリング本部 セールスシステムズエンジニア 森正臣氏 シックス・アパート 執行役員CTO 平田大治氏

シックス・アパート 執行役員CTO 平田大治氏 セキュリティエキスパートたちが「最近気になっていること」――@IT人気筆者陣も登壇

セキュリティエキスパートたちが「最近気になっていること」――@IT人気筆者陣も登壇 すご腕バグハンターたちが報奨金制度運営者と本音トーク

すご腕バグハンターたちが報奨金制度運営者と本音トーク  サイボウズ、バグハンターたちに向け「感謝祭」を開催

サイボウズ、バグハンターたちに向け「感謝祭」を開催