「セキュア開発」はなぜ浸透しないのか?――DevSecOpsを妨げる“4つの敵”:@ITセキュリティセミナー 東京・大阪・福岡ロードショー 2017 レポート(2)(3/4 ページ)

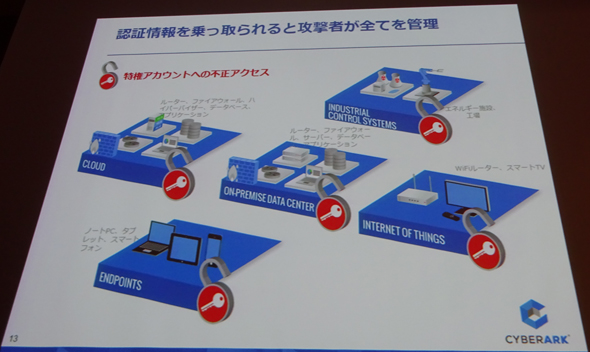

特権アカウントを死守せよ――CyberArk Software

従来のセキュリティ対策は、内部ネットワークへの脅威の侵入を防ぐことがメインだった。しかし現在では、脅威の侵入を完全に食い止めることができないというのが常識だ。

CyberArk Software チャネルマネージャーの青山裕宣氏のセッション「『特権アカウント管理』だけでこれだけの攻撃が防げる――事例とともに」では、ネットワーク内部という新たな「サイバー戦場」をいかに守るかが解説された。

内部ネットワークに侵入した攻撃者がまず狙うのは、システムの「特権アカウント」の奪取だ。もし特権アカウントが奪われれば、システムに対する監視が無効化され、全てのデータへのアクセスを許し、運用に甚大な損害を受ける危険がある。

「バングラディシュ中央銀行の例では、奪取された特権アカウントを通じて不正送金が指示され、8100万ドルが窃取されました。もし異常に気付かなければ、被害総額は9億5100万ドルにも上っただろうと推定されています」(青山氏)

青山氏は、こうした特権アカウント奪取を防ぐ方法として、さまざまなシステムのID/パスワードを統合管理し、SIEMなどと連携しながらユーザーの行動分析・異常検知を行うといった技術の導入を推奨した。

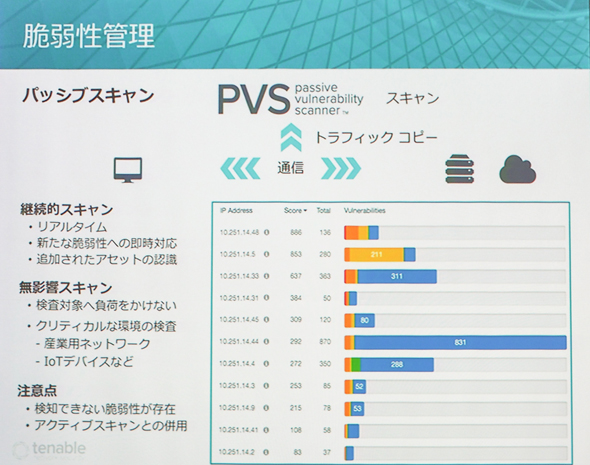

定期診断だけでは不十分――テナブルネットワークセキュリティ

脆弱性スキャナー「Nessus」で知られるテナブルネットワークセキュリティのAPAC JAPAN シニアシステムエンジニア 花檀明伸氏は、「最初の一手とは?〜弱点の洗い出し、セキュリティ計画の立案と実践」と題した講演の中で、「社内IT環境の弱点を改善していくには、『Nessus』だけではダメだ」とメッセージを送った。

Nessusは社内ネットワークの特定の機器に対し、脆弱性をチェックできるアクティブスキャナーだ。これは例えるなら定期健康診断のようなものだが、あくまで年に数回、そのタイミングでの状況を把握するものであり、診断直後に“病気にかかる”可能性もゼロではない。

そこでテナブルネットワークセキュリティがNessusに加えて用意しているのが、「パッシブスキャナ」機能や「ログ/イベント収集、相関分析」機能だ。これにより、ネットワークに流れるトラフィックを基に、継続的に脅威の観測が行えるようになるという。

花檀氏は、「マルウェア感染にはさまざまなフェーズがある。そのフェーズのうち、攻撃コードであるエクスプロイトが動かなければ、攻撃は成功しない」と述べ、脆弱性の有無をアクティブ/パッシブに計測し、継続的に監視することが重要だとした。また、テナブルネットワークセキュリティでは新たに「tenable.io」という手軽に導入できるクラウドベースの脆弱性管理ソリューションも提供しているという。

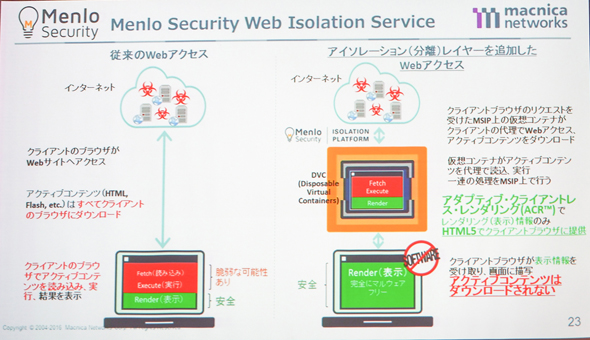

VDIを超えた「分離」手法を考える――マクニカネットワークス

攻撃者も「防御のイロハ」を熟知し、単純なサンドボックスはやすやすと通過してしまうようになった。こんな防御側が後追いにならざるを得ない状況を打破する1つの手法として、近年「ネットワーク分離」や「無害化」が推奨されている。これはインターネットにつながる環境と、基幹系/情報系ネットワークを物理的に分けるというものだ。

だが、ネットワークを物理的に分ければ当然端末が複数台必要になり、業務効率に影響を与える可能性がある。そこであらためて注目されているのが、画面転送を行う「VDI(Virtual Desktop Infrastructure)」の仕組みだ。

ただ、VDIにはパフォーマンス面などで課題も多かった。そこでマクニカネットワークス 営業統括部サイバーセキュリティ 第1営業部第1課 平原郁馬氏は、セッション「マルウェアが未知・既知かは関係ない!注目のサイバー攻撃対策『分離・無害化』徹底解説」の中で、SaaS形式の「Menlo Security」を紹介した。

Menlo Securityでは、クライアントのWebアクセスやメールの読み込み、スクリプト実行をクラウド側で行い、画面のレンダリングだけをクライアントで行う仕組みを採る。クライアントに画面データを転送するのではなく、HTML5によるレンダリングのみを行わせるため、利便性やレスポンスに与える影響がほとんどないという。また、Officeファイルなどをいったんクラウド側で解析し、無害化した上で閲覧することもできる。

「検知製品を積み重ねるよりも、手の掛からない方式で分離を実現する方が負担が少なくて済む。そうすれば、情報システム部の負荷も軽減され、重要インシデントへの対応に注力できるようになる」(平原氏)

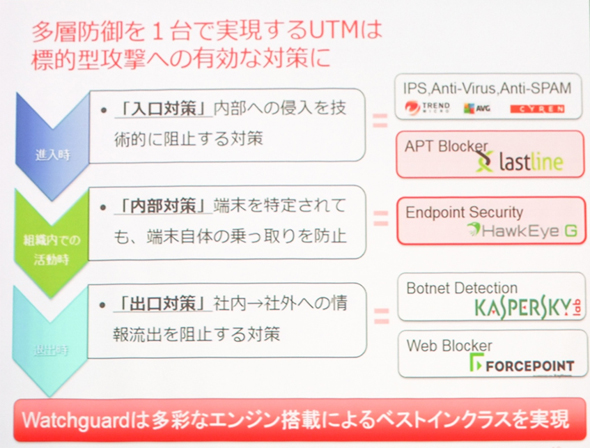

まだまだ進化するUTM――ウォッチガード・テクノロジー・ジャパン

講演「サイバー攻撃への対応をいかに『自動化』するか――システム管理者の負荷を軽減するシンプルな方法」では、UTM(Unified Threat Management)などを提供してきたウォッチガード・テクノロジー・ジャパン(以下、ウォッチガード)のシステムエンジニア部 プリセールスエンジニア 正岡剛氏が、“進化を続ける”UTMの技術を紹介した。

正岡氏は、「標的型攻撃の対象が、まだ投資が十分行われていない中小規模の企業に移行している」と述べ、「1つの大企業を狙うよりも、“複数の中小企業をまとめて攻撃する”方が、攻撃者にとって費用対効果が高くなっている」と指摘した。

こうした状況を受け、UTMも機能を強化し続けているという。例えば現在発売されているウォッチガードの製品では、攻撃に使われるゼロデイ脆弱性対策としての「APT Blocker」がオプションとして提供されている。APT Blockerはラストラインのクラウドサンドボックス技術を利用しており、マルウェアのシステムコール部分だけでなく全てのコードをチェックすることで、研究し尽くされたレガシーサンドボックスの課題を克服しているそうだ。

また、ウォッチガードではエンドポイント分野での「脅威検知」にも力を入れている。同社が先日買収した米Hexis Cyber Solutionsのエンドポイントセキュリティソリューション「HawkEye G」を活用することにより、ネットワークからエンドポイントまでカバーできるようになったそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

CyberArk Software チャネルマネージャー 青山裕宣氏

CyberArk Software チャネルマネージャー 青山裕宣氏

テナブルネットワークセキュリティ APAC JAPAN シニアシステムエンジニア 花檀明伸氏

テナブルネットワークセキュリティ APAC JAPAN シニアシステムエンジニア 花檀明伸氏

マクニカネットワークス 営業統括部サイバーセキュリティ 第1営業部第1課 平原郁馬氏

マクニカネットワークス 営業統括部サイバーセキュリティ 第1営業部第1課 平原郁馬氏

ウォッチガード・テクノロジー・ジャパン システムエンジニア部 プリセールスエンジニア 正岡剛氏

ウォッチガード・テクノロジー・ジャパン システムエンジニア部 プリセールスエンジニア 正岡剛氏