“Hack Everything”をモットーに――リクルートは脆弱性対応をいかにハックしたのか:@IT脆弱性対応セミナー2018

@ITは、2018年9月11日、東京で「@IT脆弱性対応セミナー」を開催した。本稿では、基調講演「リクルートにおける脆弱性対応の今と未来」の内容をお伝えする。

“Hack Everything”をモットーに

@ITは、2018年9月11日、東京で「@IT脆弱性対応セミナー」を開催した。本稿では、基調講演「リクルートにおける脆弱性対応の今と未来」の内容をお伝えする。

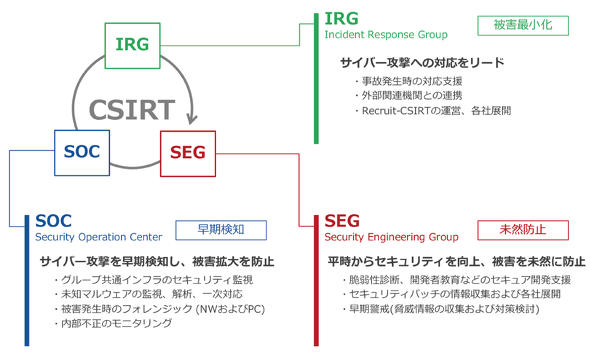

1960年に創業したリクルートは、現在4万人の従業員を抱える大手グループ企業。『ホットペッパー』『ゼクシィ』『じゃらん』などの情報サービスを中心に事業展開する同グループは、媒体が紙からWeb、スマートデバイスへと移り変わる中でサイバーセキュリティの重要性を認識し、セキュリティ専任部隊「Recruit-CSIRT」を設置。リクルート各社を横断してIT・ネットマーケティング領域のテクノロジー開発を担うリクルートテクノロジーズ内に、技術面の脅威の早期検知、被害最小化、未然防止をそれぞれ担当するSOC(セキュリティオペレーションセンター)やインシデントレスポンスグループ、セキュリティエンジニアリンググループを配置した。

そのセキュリティエンジニアリンググループのマネジャーを務めるのが、2017年10月に同職に就任したばかりの西村宗晃氏だ。ソフトウェアの脆弱(ぜいじゃく)性を発見、報告するバグハンターとしても名をはせる西村氏は、任命されたときに「どうすれば組織に対してバリューを出せるのか」について思い悩んだという。

そんな彼の目にとまったのは、監訳で携わった書籍『ブラウザハック』(Wade Alcorn著、Christian Frichot著、Michele Orru著、翔泳社 刊)だ。迷うことはない。今まで通り、ハックし続ければいい。施策をただ回すのではなく、ビジネス的な合理性を損なわず、技術的に正しく美しく、何よりも自分たちがわくわくするモノに磨き上げる――。西村氏は“Hack Everything”をモットーに、さまざまな“ハック”に取り組んだ。

脆弱性ハンドリングの強化

中でも一番大きなハックは、脆弱性ハンドリングの強化だ。西村氏が入社する前の2015年までは、ある国内の脆弱性情報サービスをベースに対応していたが、「20日間経過しても情報が配信されない」「CVEの割り当てられていない脆弱性に抜けがある」「自社環境の深刻度評価と乖離(かいり)がある」といった問題があった。

これを改善すべく、西村氏はJPCERT/CCと早期警戒パートナーシップを締結し、公表前の脆弱性情報を入手できるように整備。主要なソフトウェアについては一次情報に当たり、攻撃コードの中身を読んで通知の有無を決定するようにした。

ただし、初動を早めることには成功したものの、日々の情報確認に手間がかかり、複数メンバーで対応するにもリスク判断が異なる案件では確認作業が発生。脆弱性のクロールに数時間かかる状態に陥った。

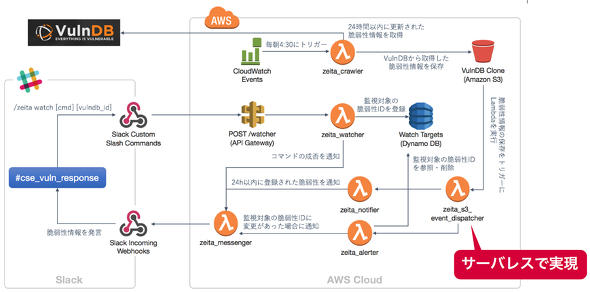

そこで西村氏は、品質面で評価の高い脆弱性データベース「VulnDB」を導入。API経由で社内Slackと連携させて、毎朝、チャンネルに情報をプッシュする自作bot「脆弱性太郎」(略して「ZEITA」)を作成。ZEITAがリスト化した脆弱性を母集団にチェック作業ができるようになり、手間は大幅に削減された。他にも、世の中に攻撃コードが出たときに通知するCustom Slashコマンドや脆弱性の確認作業を効率化するツール「tokudaZ」(インフラソリューション部 ELIXIR1G 徳田聡介氏が作成)などを作成した。

うれしいことに、ZEITAには副次的効果があった。「興味を持つ社内の開発者が増え、2018年9月時点でフォロー数は350人。コードレベルまで解析していることも伝わり、チームの信頼が高まり、対応をお願いしたときの反応も早くなった」

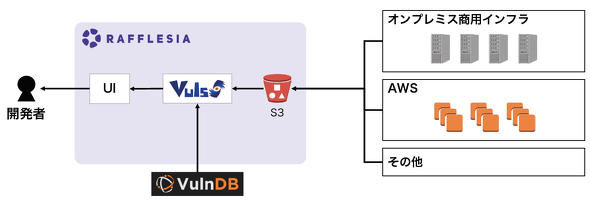

現在は、自動収集したサーバ構成情報と脆弱性情報を、オープンソースソフトウェアの脆弱性スキャナー「Vuls」の「Vuls Server」機能で突き合わせ、開発者に通知する「RAFFLESIA」アーキテクチャを整備中だ。AWS Systems Managerとのインテグレーションなど、改善に取り組んでいる。今後は、コードライブラリの脆弱性チェックも改善する予定だ。

これ以外にも、内製プラットフォーム検査ツール「CASVAL」(CAsual Vulnerabiity AnaLyzer)や、新コードのデプロイ時にCIで脆弱性検査を自動実行が可能になるAPI「CASVAL REM(Remote Execution Module)」などを開発。一部サービスを対象に試験稼働中だ。

“社内の消防団”を増やすなど、組織/人材面でも“Hack Everything”

西村氏は、組織/人材面でも“Hack Everything”を実施した。

例えば、600ページを超える紙製の開発者教育資料をWeb化し、言語/環境別のセキュリティガイドをGitHub Pagesで配信。IssueやPull Requestで内容の陳腐化を防ぐ他、開発者がネット検索でガイドを発見したときに社内からのアクセスであれば社内イントラへのリンクを表示、ガイドの利活用を促進する仕組み作りを進めている。

また、開発者と連携してサイバー攻撃などに対応するRED TEAMを発足した他、セキュリティの専門家ではないが脆弱性検査ができる“社内の消防団”を増やし、自分たちのサービスの脆弱性を理解し対応できるよう、他部署から一定期間メンバーを受け入れる“社内留学”も実施した。

そして、西村氏はメンバーの進化の先を見据えた施策も講じている。

「メンバーには、技術的な合理性やROIといった、より具象レベルでの理解を促進し、組織に価値貢献できる“セキュリティ+エンジニア”人材に成長してもらえるよう環境を整備し始めました。そうした進化は、私のメンバーが積んでいくキャリアの希少性を保つことにもつながると考えています」

最後に西村氏は次のように述べ、講演を終えた。

「“Hack Everything”の精神で変化を楽しみながら成長してもらいたい。そのためにも、今後もさまざまな取り組みを行っていきたいと考えています」

関連記事

外注したシステムの脆弱性は誰のせい? 連日の「深刻な脆弱性」にどう向き合い、どう対応するか?

外注したシステムの脆弱性は誰のせい? 連日の「深刻な脆弱性」にどう向き合い、どう対応するか?

連日のように公開される脆弱性情報の中から自分たちに関係するものを見つけ、適切な優先順位で対応するのは容易ではない。この状況に、企業はどう向き合えばよいのだろうか? @ITは、2017年8月30日にセミナー『連日の「深刻な脆弱性」どう向き合い、どう対応するか』を東京で開催した。多数の専門家やセキュリティベンダーが登壇した同セミナーの模様をお届けしよう。 「おれたちは日本一のCSIRTになる!」――リクルートのCSIRT飲み会に潜入してみた

「おれたちは日本一のCSIRTになる!」――リクルートのCSIRT飲み会に潜入してみた

「サイバーセキュリティの世界において、重要な情報は全て飲み会で交換されている」、そんなウワサが本当なのかを確かめるべく、「セキュリティ飲み会」に潜入し、その実態を探る実験的企画。今回は「リクルートテクノロジーズ編」だ。 デジタルフォレンジックの専門家が伝える、情報持ち出しという「内部不正」が起こる理由――リクルートテクノロジーズ

デジタルフォレンジックの専門家が伝える、情報持ち出しという「内部不正」が起こる理由――リクルートテクノロジーズ

@ITは、2018年2月15日、大阪で「@ITセキュリティセミナー」を開催した。本稿では、特別講演「悪意と善意が交差する内部不正という名のサスペンス」の内容をお伝えする。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

リクルートテクノロジーズ セキュリティエンジニアリンググループ マネジャー 西村宗晃氏

リクルートテクノロジーズ セキュリティエンジニアリンググループ マネジャー 西村宗晃氏