攻撃活動の痕跡を残さない「環境寄生型攻撃」が拡大 トレンドマイクロが分析:サンドボックスを回避する不正プログラムも

トレンドマイクロが公開した「2019年 上半期セキュリティラウンドアップ:法人システムを狙う脅迫と盗用」によると、攻撃活動の痕跡を残さない環境寄生型攻撃が拡大している。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

トレンドマイクロは2019年9月5日、「2019年 上半期セキュリティラウンドアップ:法人システムを狙う脅迫と盗用」を公開した。これは全世界の最新セキュリティ動向を分析した報告書で、「環境寄生型(Living Off the Land)」の攻撃が拡大しているという。

環境寄生型攻撃は、主に標的型攻撃などでのネットワーク侵入時に用いられる。正規ツールの悪用などによって、攻撃活動の痕跡を残さない。これによって、対策側の監視や調査を回避する。

増加する「ファイルレス」攻撃

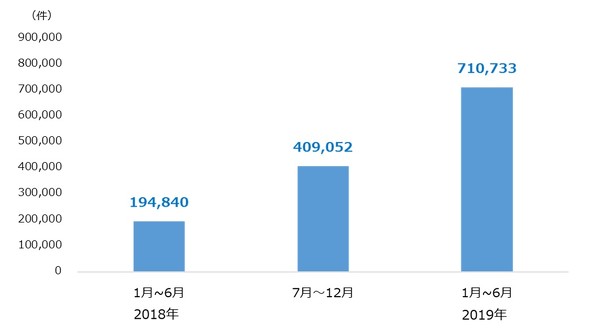

環境寄生型攻撃の代表例が「ファイルレス」で、不正プログラムを実行可能な状態のファイルとして攻撃対象のコンピュータに保存することなく活動する。トレンドマイクロによると、2019年1〜6月に検出したファイルレス活動を示唆する挙動は71万733件で、対前年同期比約3.6倍に増加した。

環境寄生型攻撃の一面も持つ「Powload」

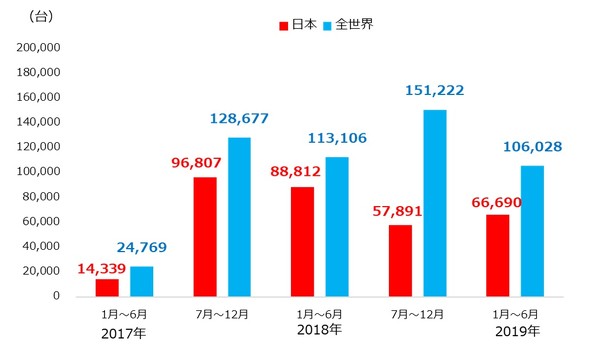

電子メールの添付ファイルを介して侵入する手口も依然として横行している。その代表例が「Microsoft Office」のマクロ機能によって、Windows PowerShellを実行するというものだ。マクロ機能を悪用する不正プログラム「Powload」の検出台数は、4期(2年間)連続で10万件以上となった。サイバー犯罪者がOfficeのマクロ機能を多用する理由として、トレンドマイクロでは、電子メールに添付されるのが一般に業務上必要なMicrosoft Officeの文書ファイルであるため、ファイル形式だけで一律に排除しにくいだけでなく、ユーザーの注意も薄れると分析している。

Powloadは、環境寄生型攻撃の一面も併せ持つ。Powloadは、標的とする国や地域の言語に設定されていない環境では、メインの機能を実行せず、一般的なサンドボックスによる発見や解析を回避しようとする。トレンドマイクロによると、こうした監視や調査を回避する攻撃手法は、広く一般の攻撃にも拡大しているという。同社は、痕跡消去や隠蔽(いんぺい)工作に対して、多様な対策技術を組み合わせて監視や追跡ができるように体制を整えることが重要だとしている。

Microsoft Officeに偽装したフィッシングサイト

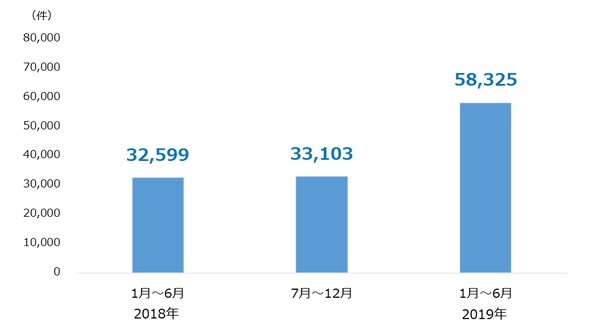

一方、フィッシング詐欺も増加傾向にある。2019年上期は特に、法人組織が利用するクラウドメールの認証情報を狙う攻撃が顕著化した。2019年1〜6月に、フィッシングサイトとしてトレンドマイクロがアクセスをブロックしたURLの中で、「Microsoft Office 365」や「Microsoft Outlook」を偽装したものは、対前期比約1.8倍の5万8325件あった。

認証情報を詐取されると、メール情報を窃取されるだけでなく、なりすましメールの送信などの被害につながる。ビジネスメール詐欺や、クラウドシステムの認証情報を悪用した組織内ネットワークへの侵入など、深刻な被害を受ける危険性もある。そのためトレンドマイクロでは、フィッシング詐欺メールの検知や不正サイトへのアクセスをブロックする製品の導入、第三者からの不正アクセスを防ぐ多要素認証の導入、従業員への詐欺メールに関する教育などが必要だとしている。

関連記事

2019年も気が抜けない 第1四半期時点のサイバー攻撃をトレンドマイクロが分析

2019年も気が抜けない 第1四半期時点のサイバー攻撃をトレンドマイクロが分析

トレンドマイクロが公開した最新のセキュリティ報告書によると、2019年第1四半期(1〜3月)は、ランサムウェアによる攻撃が目立った。中でも法人を標的とするものが増えている。 日立とトレンドマイクロ、不足するセキュリティ人材の育成で協業 「サイバー攻撃対応研修」を提供

日立とトレンドマイクロ、不足するセキュリティ人材の育成で協業 「サイバー攻撃対応研修」を提供

日立製作所、日立インフォメーションアカデミー、トレンドマイクロが、サイバーセキュリティ分野での人材育成で協業。最初の取り組みとして「サイバー攻撃対応研修」を2018年10月に提供開始する。 国内でフィッシング詐欺が急増、クラウドサービスのアカウントが脅威対象に――トレンドマイクロ調べ

国内でフィッシング詐欺が急増、クラウドサービスのアカウントが脅威対象に――トレンドマイクロ調べ

トレンドマイクロが発表した2018年上半期(1月〜6月)のセキュリティ動向によると、国内では、クレジットカード情報やクラウドサービスの認証情報を狙う「フィッシング詐欺」が急増。また、「不正マイニング」などの仮想通貨を狙う脅威は、世界的に拡大傾向にあることが判明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.