将来は世論操作にも悪用? パロアルトネットワークスがサイバー脅威の予測を発表:「画面の向こうにいるのは本当に本人か」

パロアルトネットワークスは2019年12月12日、サイバー脅威に関して2019年の振り返りと2020年の予測を、同社の公式ブログで発表した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

パロアルトネットワークスは、2018年12月1日から2019年11月30日までの1年間に、同社のマルウェア解析、防御サービス「WildFire」が、62億種類以上の未知のファイルを分析し、8300万以上の新しいマルウェアを発見したとしている。国・地域別では、米国、日本、韓国がマルウェアの検出が多いワースト3。業界別では、ハイテク、教育、卸・小売がワースト3だった。

特徴的な3つの脅威

2019年のサイバー脅威の特徴としてパロアルトネットワークスは、サイバー犯罪、標的型攻撃、クラウドに関する脅威の3つを挙げている。

サイバー犯罪

パロアルトネットワークスは「攻撃手法やツールがインターネットで容易に入手可能なため、参入障壁が低い」としている。その大半は金銭目的で、手口は年々多様化、巧妙化している。同社によると、サイバー犯罪は、スパイ活動を主な目的とする標的型攻撃に似てきているという。さらに、マルウェア作成やインフラ構築、マルウェア配布など、サイバー犯罪攻撃の各分野に特化した分業体制が整ってきており、「高度なサイバー攻撃を誰でもできるようになってきている」としている。

2019年に目立ったのは、不正送金を目的としたトロイの木馬「Emotet」による攻撃。2014年ごろから確認されており、2018年以降は認証情報を盗むマルウェアやランサムウェアを配布するためにEmotetが使われている。

Emotetは、感染した端末からメール本文やアドレス帳、メールサーバの認証情報を盗み出し、その情報を次のスパム活動に悪用する。Emotetに誘導する添付ファイルは正規の業務メールの本文と体裁が同じで、普段から取引のあるメールアドレスを詐称して送られてくるため、被害者は疑わずに開封してしまう。そこからさらに情報の窃取と悪用が広がるという悪循環が繰り返される。

パロアルトネットワークスが、2019年11月に観測した日本の企業を送信元と詐称して送られたEmotet添付のメール約1万4000通を分析したところ、サービス業や飲食、教育、公的機関など国内約300の企業のメールアドレスが詐称されたという。製造業のある大手企業では、40以上の個人アドレスが630通の攻撃メールに使われていた。これらのメールの送付先とメール件名は、同社と取引のある企業だった。

標的型攻撃

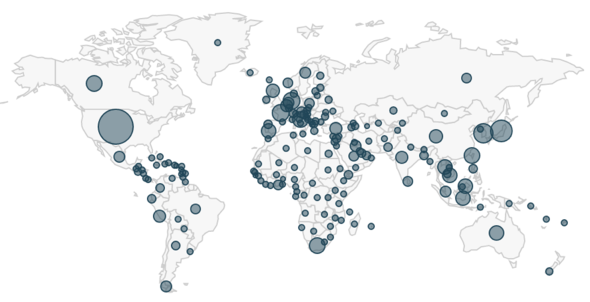

標的型攻撃は、ターゲットを絞り込んで行われる攻撃。広く情報の搾取を目的としたスパイ活動に使われてきたが、今では金銭目的にも使われる。パロアルトネットワークスによると、以前は米国や日本に対するものが多かったが、現在では世界中のどこでも標的型攻撃を受けるという。

最近の標的型攻撃では、フリーや商用のマルウェア、ペネトレーションテスト(侵入可能か確認するテスト)用のツールが悪用される例が増えてきた。同社は、こうした一般的なツールを攻撃者が利用するメリットとして、「攻撃にかけるリソースを増やせる」「攻撃者につながる手掛かりが少なくなる」などがあると分析している。攻撃ツールが発見されても、それがサイバー犯罪なのか、標的型攻撃なのか、自社で実施しているペネトレーションテストなのかは、簡単には分からなくなってきているという。

クラウド

企業の事業基盤のオンプレミスからクラウドへの移行が進むにつれて、クラウドに関するインシデントが増加している。クラウド特有の攻撃事例も発見されるようになってきた。例えば2019年には、「Docker」を標的にクラウドで感染を繰り返すワームが発見された。

パロアルトネットワークスによると、脆弱(ぜいじゃく)性対応アップデートを適用しないまま運用されている例が多く見られるという。同社の調査では、ユーザーがクラウドの仮想マシンに脆弱性が残っていた例が3400万件もあった。

同社によると「脆弱性対応アップデートを適用するためにシステムの停止や予期しないエラーの発生リスクを抑えるために、アップデートを適用しないでシステムを稼働させる運用がこれまで繰り返されてきたが、不特定多数のアクセスを許す可能性があるパブリッククラウドではこうした運用はできない。アップデートの責任がクラウドベンダー側にあるのか利用者側にあるのかにかかわらず、適切にアップデートする必要がある」としている。

2020年以降に出現が予測されるサイバー脅威とは

一方、2020年以降に出現が予測されるサイバー脅威として、パロアルトネットワークスは次の3つを挙げた。

1つ目は、技術と人材交流による「サイバー攻撃のさらなる高度化」。同社は、目的が異なるサイバー犯罪と標的型攻撃が、同じ戦術、技術、手順を採るようになってきていることを例に挙げ、「知識や技術を集約することで全体を効率化するプロセスが、サイバー攻撃についても働いている」と分析している。さらに、高いサイバー攻撃能力を備える人員は今後も増加が見込まれるとしており、「標的型攻撃に関与していた人員が、その能力をサイバー犯罪に振り向けるなど、人材交流によるレベル向上や技術的発展が加速度的に進行する可能性がある」としている。

2つ目は、「5G(第5世代移動通信システム)が招くIoT(モノのインターネット)の爆発的増加と攻撃側の変化」。パロアルトネットワークスは、5GはIoT分野での利用を加速度的に促進すると予測している。IoT機器、つまりIPアドレスを備えた機器が爆発的に増加すると、IPv6のみを使う機器運用が一般的になるかもしれない。

IPv6だけを持つ機器が普及した場合、これまで主にIPv4アドレスを前提で活動してきた攻撃者は対応を迫られると同社は予測する。特に無差別感染する手法を採っているIoT機器への攻撃はIPv6アドレス空間では同じ手法を使えないとしており、攻撃者は手法の変化を迫られ、標的型など今までと異なる戦術や技術を使うようになることが考えられると指摘する。

3つ目は、「技術進化によって促される認知と認証の再構築」。量子コンピュータの実用化によって既存の暗号技術が無力化されるかもしれないなど、技術の進歩が新たな脅威を生み出すことがある。同社では特に、機械学習を使って第三者の顔を動画に埋め込む「DeepFake」や、話し方を含めた声を再現可能な「Clone Voice」に注目した。

生体認証が突破される危険性だけでなく、同社は、デジタル化されたデータの改ざんを人間が認識できないかもしれない点を憂慮している。リアルタイムで行われる通話やビデオ会議、インターフォン越しのコミュニケーションですら信用できない時代が来る可能性があるという。「人間心理に強い印象を与えるため、犯罪への悪用だけでなく、人の価値観や思想、社会や文化そのものを変えようとする世論操作にも悪用されかねない」と指摘する。

関連記事

主人公/ラスボスの視点からRPGを題材にサイバーセキュリティを解説した人気連載を無料提供

主人公/ラスボスの視点からRPGを題材にサイバーセキュリティを解説した人気連載を無料提供

人気過去連載を電子書籍化し、無料ダウンロード提供する@IT eBookシリーズ。第57弾は、5章にわたってRPGを題材にサイバーセキュリティについて理解を深めてもらうという異色連載『RPGに学ぶセキュリティ』です。時に主人公の視点から、また時にはラスボスの立場に立って、RPGを見直してみると、サイバーセキュリティとの関連性が浮かび上がってきます。 ITガード、損保ジャパンらと「サイバー保険」付きセキュリティソフトを発売

ITガード、損保ジャパンらと「サイバー保険」付きセキュリティソフトを発売

ITガードは2018年7月25日、損保ジャパン日本興亜、フィナンシャル・エージェンシーとともに、同社が販売するエンドポイント保護の「AppGuard」に、サイバー攻撃への補償付きエンドポイントセキュリティサービスを開始すると発表した。 サイバー攻撃にアジャイル開発、スウォーム技術、AI/機械学習が使われる――新たな脅威をFortinetが説明

サイバー攻撃にアジャイル開発、スウォーム技術、AI/機械学習が使われる――新たな脅威をFortinetが説明

FortinetのChief of Security Insightsを務めるデレク・マンキー氏が来日し、最新のリサーチ結果に基づく脅威動向を説明。今後現れる恐れのある新たな脅威について警告した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.