NICTらが独自アプリ「タチコマ・セキュリティ・エージェント・モバイル」でユーザー参加型実証実験を開始:スマートフォンを狙ったWeb媒介型攻撃の実態を把握

NICTらは、独自に開発したAndroid向けアプリを使って、スマートフォンを狙ったWeb媒介型攻撃の実態把握と対策技術向上のための実証実験を始める。ユーザーから提供されるデータを分析して、セキュリティ機能を強化したり未知の攻撃を観測したりする。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

国立研究開発法人情報通信研究機構(NICT)とKDDI総合研究所、セキュアブレイン、横浜国立大学、神戸大学、構造計画研究所、金沢大学、岡山大学は2020年3月16日、スマートフォンを狙ったWeb媒介型攻撃の実態把握と対策技術向上のためにAndroid向けアプリ「タチコマ・セキュリティ・エージェント・モバイル」(以下、タチコマ・モバイル)を開発したと発表した。同アプリはアニメ作品「攻殻機動隊S.A.C.」シリーズのキャラクター「タチコマ」をモチーフにしたもので、同日配布を開始し、ユーザー参加型の実証実験を始める。

同アプリの開発は、NICTの委託研究「Web媒介型攻撃対策技術の実用化に向けた研究開発(WarpDrive)」の一環。これまでWarpDriveは、PCユーザーを対象にWeb媒介型攻撃の観測や対策を実施してきたが、最近はスマートフォンを狙った攻撃が増加しており深刻な問題になっているという。だが、スマートフォンはショートメッセージなどさまざまなアプリを媒介してユーザーごとに異なる経路から攻撃されるため、従来の攻撃観測網では攻撃の実態把握や迅速な対策展開が困難だった。

Web媒介型攻撃に関するデータを収集、分析

今回開発したタチコマ・モバイルは、ユーザーから提供されるWeb媒介型攻撃に関するデータを収集、分析して、セキュリティ機能を強化したり未知の攻撃を観測したりする。さらに、怪しいサイトを報告する「タチコマへ報告」機能や、スマートフォンの利用状況を可視化する「プロファイル」機能も備える。

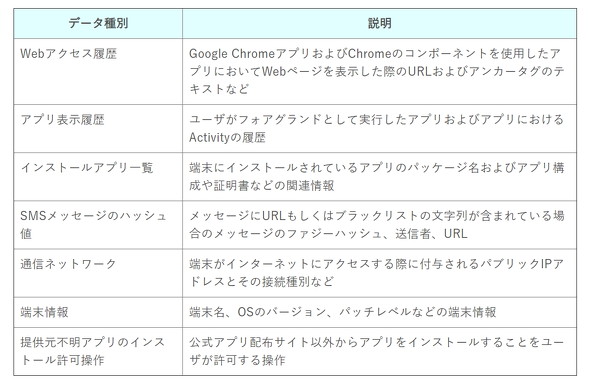

タチコマ・モバイルが攻撃観測のために収集するデータは、Webアクセス履歴やアプリ表示履歴、スマートフォンにインストールされているアプリ一覧、SMSメッセージのハッシュ値、スマートフォンがインターネットにアクセスする際に付与されるパブリックIPアドレスとその接続種別、スマートフォンのOSのバージョンやパッチレベルなど。

「リパッケージの検知」を実証実験する

一方、実施する主な実証実験は、改造版(リパッケージ)アプリの検知やIoT(モノのインターネット)機器に関するセキュリティ通知。

リパッケージは、配布されているアプリに第三者が無断で機能を追加、変更する手法。人気のあるアプリがリパッケージされ、マルウェアが組み込まれていた事例が報告されている。タチコマ・モバイルでは、改造版アプリをインストールしようとしたときに通知する実験を実施する。

もう一つのIoT機器に関する実験は、ユーザーのスマートフォンから脆弱(ぜいじゃく)なIoT機器を発見したときに、ユーザーに通知するというもの。横浜国立大学が開発した、マルウェアに感染してしまう恐れのあるIoT機器を効率的に発見する技術を利用する。最近では無線Wi-Fiルーターといった家庭内のIoT機器がマルウェアに感染する事例が多く、IoT機器がマルウェアに感染するとDDoS攻撃に加担する危険性がある。これを防御する。

関連記事

ヒトの多様な脳内情報表現の可視化と解読に成功 NICT CiNet

ヒトの多様な脳内情報表現の可視化と解読に成功 NICT CiNet

NICTに属するCiNetのグループは、認知機能と脳活動の関係を説明する定量的な情報表現モデルを構築することで、ヒトの多様な認知機能をつかさどる脳内情報表現の可視化と解読に成功した。これにより、脳内認知情報表現のより総合的な理解や個人の発達や加齢などに対応した、認知機能の比較定量手法の開発が期待される。 Wi-SUN活用で「ネット環境が整わない地域」でもコンテンツ配信 NICTが開発

Wi-SUN活用で「ネット環境が整わない地域」でもコンテンツ配信 NICTが開発

NICTのソーシャルICTシステム研究室は、Wi-SUNとWi-Fiを活用する無線ネットワークの構築技術を開発した。この技術を利用して、高齢者世帯を対象とした地域の見守りや、電子回覧板の配信の実証実験も始める。 NICTが「かっこいいセキュリティ技術」にこだわる理由

NICTが「かっこいいセキュリティ技術」にこだわる理由

独立行政法人 情報通信研究機構(NICT)は11月30日、12月1日の2日間にわたり「NICTオープンハウス」を開催した。その講演の一部をレポートしよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

配布されたアプリ「

配布されたアプリ「 アプリが収集する情報の一覧(出典:

アプリが収集する情報の一覧(出典: