「ゼロトラスト」を理由に閉域網を捨てるのは間違い:羽ばたけ!ネットワークエンジニア(31)

コロナ禍で在宅勤務が急増した結果、ゼロトラストへの関心が高まっている。ゼロトラストを採用した企業ではテレワークが急増しても「VPN渋滞」にならなかった、などとニュースなどで紹介されている。ゼロトラストでは「企業ネットワーク=閉域網」の在り方はどうなるのだろう?

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

今回取り上げるゼロトラストはZTNA(Zero Trust Network Access)のことである。従来のセキュリティ防御のモデルは危険なネットワーク(インターネット)と安全な閉域網(イントラネット)の境界にファイアウォールやプロキシ、サンドボックスなどを設置し、外部からの脅威がイントラネットに侵入するのを防ぐ、「境界型モデル」と呼ばれるものだった。イントラネットからのアクセスは安全であると信頼し、外部からのアクセスは危険と見なす。

これに対してZTNAは端末やユーザーがどんなネットワークからアクセスしているのかを問わず信頼しない(ゼロトラスト)。情報資産(アプリケーションなど)へのアクセスを毎回、証明書、デバイスの正当性、場所などによって厳密にチェックし、強固なセキュリティを実現する。IDとパスワードさえ合っていれば信頼するといった単純なセキュリティチェックではない。

境界型の限界はもはや明らか

新型コロナウイルス感染症(COVID-19)の流行以前から、境界型の限界は明らかになっていた。標的型メールや「Emotet」マルウェアなどで巧みに境界内に侵入してしまえば、情報を盗み出すことは難しくない。名だたる大企業から国家機密に関わるような情報を盗まれたというニュースを度々目にする。境界型モデルに限界があることは明白だ。

2020年の春、新型コロナ対策でいきなり在宅勤務が増え、急ごしらえのVPN(仮想プライベートネットワーク)接続が増えたことでセキュリティインシデントとVPN渋滞が問題になった。

だがこれはVPN自体の限界ではない。筆者は2020年3月以来、在宅勤務で会社支給のシンクライアントPCをVPN接続で使っている。セキュリティ問題やVPN渋滞は起こっていない。証明書や複数パスワードの使用など、厳密なセキュリティチェックと適切なネットワークキャパシティーの管理ができている企業なら、VPN接続でも問題が起こる可能性は少ない。

ではVPN渋滞が起こるのはなぜだろうか。セキュリティをがっちり固めたVPNでもトラフィックの流れに無駄が残っているからだ。図1の左下にあるテレワークのPCからインターネット上のクラウドにアクセスすると、トラフィックはいったんイントラネットに入ってイントラネットのインターネット接続回線からクラウドに流れる。「Zoom」は在宅勤務でよく使われるクラウドサービスの代表格である。テレワークのPCからインターネットで直接Zoomに接続できればイントラネットのVPN用回線やインターネット回線に無駄な負荷をかけずに済む。しかし、VPNを使う限りそれはできない。

リモートアクセスへZTNAを適用するとどうなる

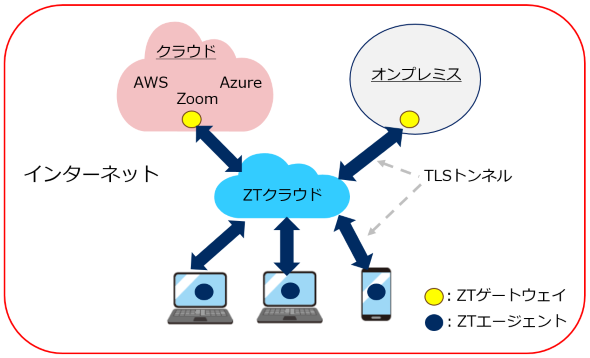

ゼロトラストネットワークの仕組みは図2の通りだ。この図はクラウド型ZTNAサービスのモデルであり、ZTクラウドは認証、ポリシー管理、セッション管理などを担う。端末にZTエージェントをインストールし、ZTクラウドとの間にTLS(Transport Layer Security)によるセキュアなトンネルを設定する。ZTゲートウェイはクラウドやオンプレミスのデータセンターに設置する仮想ゲートウェイであり、ZTクラウドとの間にTLSトンネルを設定する。

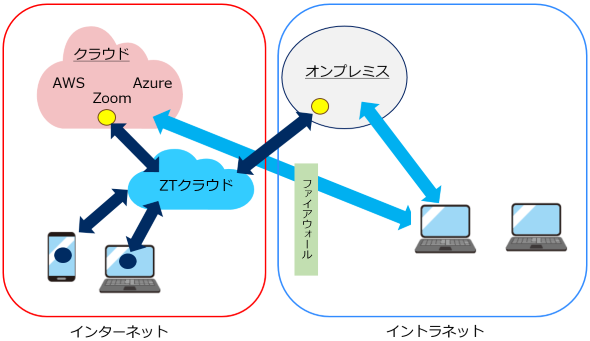

クラウド型ZTNAサービスをリモートアクセスに適用すると図3のようになる。リモートアクセスのセキュリティが強固になるだけではない。イントラネットを経由せずにZoomのようなクラウドサービスへ直接アクセスできるため、VPNのようにイントラネットに余計な負荷がかからない。ただし、オンプレミスシステムへのアクセスにはイントラネットとの接続が不可欠なのでZTクラウドとオンプレミス間の回線帯域はテレワークが増えれば広げる必要がある。

新型コロナ対策時のようにリモートアクセスのユーザーが急増してもZTクラウドにはスケーラビリティがあるので「ZTクラウド渋滞」の心配はないだろう。ここで「だろう」と言わざるを得ない理由は後述する。

ゼロトラストを全面適用すると「セーフティーゾーン」はどうなる

名だたる大企業でも境界を破られるのであれば、全面的にゼロトラストを適用してセキュリティ強化を図る案が考えられる。図4がそれだ。ZTクラウドサービスの中にはファイアウォール、サンドボックス、URLフィルタリングなどを用意しているものがある。これを採用すればイントラネット側でファイアウォールなどを持つ必要がなくなり、セキュリティ対策の運用負荷を大幅に軽減できる。

図4ではインターネットをレッドゾーン、イントラネットをセーフティーゾーンと表記した。マルウェアなどの脅威から企業ネットワークを守るのは、病院における新型コロナ対策になぞらえられる。病院では感染患者を診療するレッドゾーンと、それ以外のセーフティーゾーンを厳格に隔離する。区分けを厳格にすることでリスクを低減している。

ゼロトラストを全面適用するからといって、企業ネットワーク全体をレッドゾーンにすることはばかげている。プライベートIPアドレスを使った閉域網であるイントラネットをセーフティーゾーンとして残す方が得策だ。コスト面でも全てのPCにインターネット接続回線を持たせるのは非現実的だ。例えば3000人が働く本社ビルのPCを個々にインターネット接続するなど、コスト的にも技術的にも不合理だ。

ゼロトラストはユーザーがどんなネットワークからアクセスするかを問わない。言い換えれば企業ネットワークがインターネットでできていようが、イントラネット+インターネットだろうが無関係なのだ。「ゼロトラストになればイントラネットは不要だ」などと単純に考えるのは間違いだ。

ZTクラウドに依存し過ぎるとどうなる

ただ、図4の構成には無駄がある。図右下に描いたイントラネット内のPCがオンプレミスシステムを使う際に経路が長い。「PC→イントラネット→インターネット→ZTクラウド→インターネット→イントラネット→オンプレミスシステム」とつながる。

図5のようにZTクラウドがイントラネットと閉域接続できれば、「PC→イントラネット→ZTクラウド→イントラネット→オンプレミスシステム」と効率的に接続できる。

正直に言うと図5のようなネットワークは怖い。あまりにもZTクラウドに依存し過ぎているからだ。筆者はZTクラウドを使った経験はまだないが、クラウド型プロキシサービスを使っている。このサービスはSSL復号スキャンやサンドボックスを備えており、セキュアなWebアクセスができる。だがつい最近トラブルを経験した。ユーザーから突然Webアクセスが遅いというクレームが来たのだ。プロキシを外すと速くなるという。

米国のサービスということもあって、トラブルの申告をしてもレスポンスが遅く、情報の提供も少なかった。かなりの日数がかかってやっと解決した。原因は日本国内のデータセンターの資源不足であった。これと同様のトラブルがクラウド型ZTNAサービスで起こる可能性がある。もしトラブルが発生すると影響は全社、全サービスに及ぶ。

ZTNAをどう活用するかが企業ネットワークにとって重要な課題であることは間違いない。その適用方法や範囲、万一のトラブル発生時の対処方法などを十分検討する必要がある。

筆者紹介

松田次博(まつだ つぐひろ)

情報化研究会主宰。情報化研究会は情報通信に携わる人の勉強と交流を目的に1984年4月に発足。

IP電話ブームのきっかけとなった「東京ガス・IP電話」、企業と公衆無線LAN事業者がネットワークをシェアする「ツルハ・モデル」など、最新の技術やアイデアを生かした企業ネットワークの構築に豊富な実績がある。企画、提案、設計・構築、運用までプロジェクト責任者として自ら前面に立つのが仕事のスタイル。本コラムを加筆再構成した『新視点で設計する 企業ネットワーク高度化教本』(2020年7月、技術評論社刊)、『自分主義 営業とプロマネを楽しむ30のヒント』(2015年、日経BP社刊)はじめ多数の著書がある。

東京大学経済学部卒。NTTデータ(法人システム事業本部ネットワーク企画ビジネスユニット長など歴任、2007年NTTデータ プリンシパルITスペシャリスト認定)を経て、現在、NECデジタルネットワーク事業部エグゼクティブエキスパート。

関連記事

「在宅」ファーストの企業ネットワーク設計、3つのポイントとは?

「在宅」ファーストの企業ネットワーク設計、3つのポイントとは?

新型コロナウイルスの感染予防対策として、在宅勤務が一気に広がった。今や企業のネットワークユーザーは社内ではなく自宅からアクセスしている場合が少なくない。「アフターコロナ」となっても、働き方改革の定着と相まって在宅ファーストは続くだろう。このような状況を前提とした企業ネットワーク設計のポイントについて述べる。 「Microsoft Teams+FMC」で、PCは電話を飲み込んでしまうのか?

「Microsoft Teams+FMC」で、PCは電話を飲み込んでしまうのか?

携帯大手3社はMicrosoft TeamsとFMCを連携させたクラウド電話サービスに注力している。TeamsがあればPBXが不要になり、固定電話機がなくてもPCが電話機代わりになる。今後、PCは電話を飲み込んでしまうのだろうか? Windows Updateで大渋滞のフレッツ網、自衛策は?

Windows Updateで大渋滞のフレッツ網、自衛策は?

2019年8月29日午前、Windows Updateに起因するフレッツ網の輻輳で、企業ネットワークは端末のタイムアウトなど大きな被害に遭った。このような場合、輻輳が収まるのを待ち続ける以外に対策はないのだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.