Windows環境のセキュリティ対策はどうする、どうなる?――Microsoftクラウドセキュリティの現在と未来を追う:特集:Microsoft & Windows最前線2021(5)

ニューノーマルな時代に向けたMicrosoft&Windowsテクノロジー活用の新たな道筋を探る本特集。コロナ禍で働き方が一変したといわれて久しいが、そうした時代に合わせた情報セキュリティの在り方について、具体的なMicrosoftのサービスとともに解説する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

オンプレミスとクラウド、セキュリティ管理の変遷

コロナ禍であるかどうかに関わりなく、ITインフラを取り巻く環境は数年前から既に変化していました。具体的には、クラウドとモバイルを活用したITインフラの仕組みであり、それを「働き方改革」や「デジタルトランスフォーメーション(DX)」といった表現で推進してきたいきさつがあります。そのため、クラウドとモバイルを活用した仕組みは今後、企業にますます浸透していくことになるでしょう。

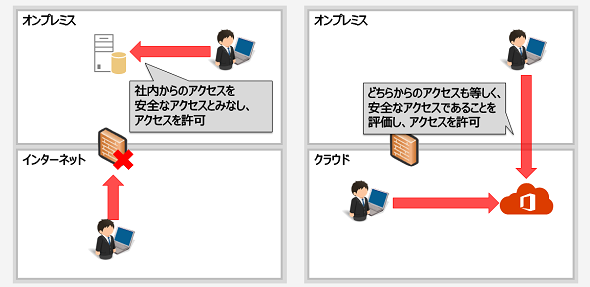

そうなるとオンプレミスにサーバを配置して運用していた時代から前提条件が変わるため、それに合わせたセキュリティ対策が重要になります。社内にサーバがあった時代はファイアウォールを中心とした境界型のセキュリティ対策で、「社内は安全、外は危険」という発想でサイバー脅威から防御してきました。しかし、クラウドとモバイルを活用したITインフラではクライアントもサーバも社内にはない状態であり、社内という場所にとらわれないセキュリティ対策が求められます。

そこで、近年活用されるセキュリティ対策の概念として「ゼロトラスト」が出てきました。ゼロトラストは場所に関係なく、サービスへのアクセスが安全であることを常に検証し、アクセスを制御するセキュリティモデルです。クラウドとモバイルを活用する時代ではゼロトラストモデルをベースとしたセキュリティ対策が世の中の潮流であり、Microsoftもまたゼロトラストモデルに基づくセキュリティサービスを提供しています(図1)。

分野別Microsoft 365 & Windows 10セキュリティ管理のポイント

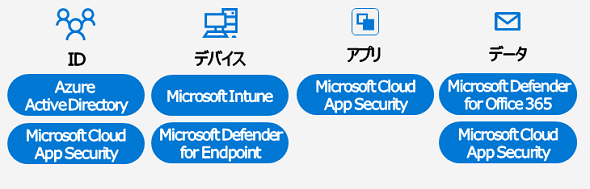

ゼロトラストモデルでは、サービスへアクセスするたびに、それが安全であるかどうかを検証します。このとき、「何をもって安全なアクセスとするか?」はゼロトラスト関連サービスを提供するベンダーによって考え方が異なる場合がありますが、基本的には「サービスにアクセスしようとする主体の構成要素が安全であるかどうかを検証する」と定義していることが多いようです。ここでの「主体の構成要素」としては、主に次の4つの要素が挙げられます。

- ID

- デバイス

- アプリケーション

- データ

従業員数300人以上の企業で利用可能な「Microsoft 365」のライセンスとしては、Microsoft 365 E3とMicrosoft 365 E5の2つがあります。どちらも「Office 365」と「Windows 10」のライセンスに加え、クラウドセキュリティを実現するサービス群「Enterprise Mobility+Security(EMS)」が含まれており、ゼロトラストの実現に必要なサービスの多くはEMSの機能として提供されます。EMSの各サービスは、先に挙げた4つの要素に図2のように対応しています(「Microsoft Defender for Endpoint」のみWindows 10 E5のライセンスを通じて提供)。

column:構成要素に「ネットワーク」を含まない理由

上記4つの構成要素(ID、デバイス、アプリケーション、データ)の中に「ネットワーク」が含まれていないことに気が付いた方もいるでしょう。確かに、ネットワークは主体の構成要素の一つと考えることができますが、境界型防御の時代からすると、近年はその重要度が低くなっています。筆者自身もお客さまと話をしていると「社内からのアクセスだけを認めたい」という要望を伺うことが多くなっています。

しかし、クラウドサービスから見た社内ネットワークはIPアドレスで定義する他なく、IPアドレスで安全なアクセスを検証しようとすると、DHCPによってIPアドレスが変化したり、マルウェアに感染したデバイスが社内に混入することで危険なデバイスが社内のIPアドレスから活動したりするなど、信頼できない要素がいろいろと生まれます。そのため、ここではネットワークを構成要素からは外しているのです。

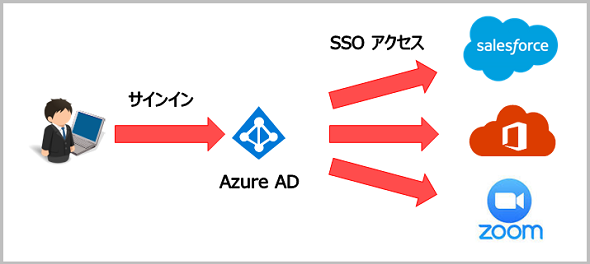

ID分野におけるセキュリティ対策

本稿執筆時点でも多くの企業でOffice 365が使われていますが、そのID管理を担当するサービスが「Microsoft Azure Active Directory」(以降、Azure AD)です。Azure ADはOffice 365のID管理だけでなく、さまざまなクラウドサービスに関連付けることで、Azure AD経由でのクラウドサービスへのシングルサインオン(SSO)を実現します(図3)。

- [参考]Active DirectoryとAzure Active Directoryは何が違うのか?(連載:基礎から分かるActive Directory再入門 第11回)

SSOが可能なようにAzure ADに関連付けられたクラウドサービスは、ユーザーやグループをベースにしたアクセス許可設定はもちろん、Microsoft 365 E3/E5に含まれる「条件付きアクセス」と呼ばれるアクセス制御を同時に実施できます。

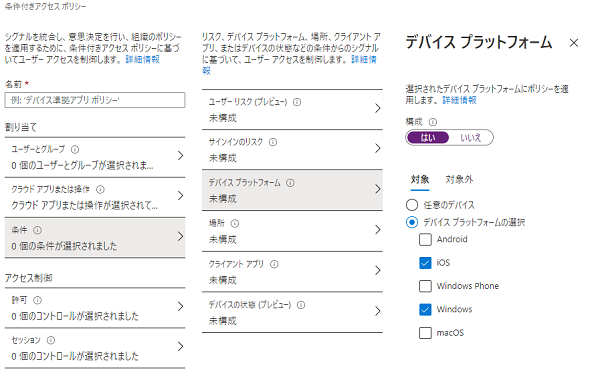

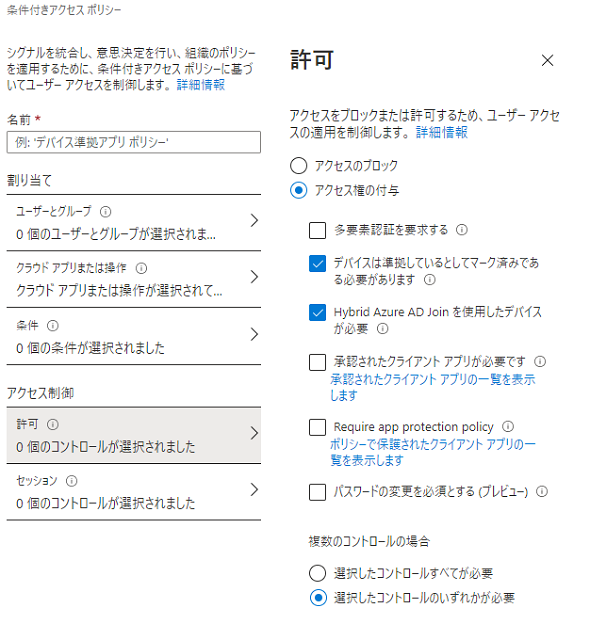

条件付きアクセスはユーザー/グループだけでなく、デバイスやアプリケーションなど、さまざまな要素に基づいてアクセスの可否を判定し、ゼロトラストモデルに基づくアクセス制御を実装するための根幹となるサービスです(画面1)。条件付きアクセスでは、主に以下のようなパラメーターを通じてアクセスを制御することができます。

- ユーザー/グループ

- アクセス先クラウドサービス

- 不正アクセスと思われるサインイン/ユーザーに基づく制御

- デバイスのOS種類

- アクセス元IPアドレス

- クライアントアプリ

- 多要素認証(MFA)による認証が完了していること

- 「Microsoft Intune」登録デバイスからのアクセス

- ハイブリッドAzure AD参加デバイスからのアクセス

- 特定のモバイルアプリからのアクセス

ここまでの内容からも分かるように、条件付きアクセスでゼロトラストを実現するには、Azure ADとクラウドサービスをあらかじめ関連付けておくことが前提条件となります。そのため、会社で利用するクラウドサービスは全てAzure ADと関連付けし、そしてAzure AD経由でクラウドサービスへアクセスするように従業員を教育することがゼロトラストモデルを利用する上での大事な条件となります。

デバイス分野におけるセキュリティ対策

オンプレミスのActive Directoryを中心としたITインフラでは、ドメインに参加しているデバイスであることを前提にアクセスを制御してきました。しかし、クラウドとモバイルを活用するITインフラでは、iOS/Androidデバイスや個人所有/在宅使用など、ドメインに参加できないデバイスを利用する機会も増えてきています。

サービスへアクセスするデバイスが多様化する中でも安全なアクセスを等しく検証できるように、条件付きアクセスでは「ハイブリッドAzure AD参加」と「Microsoft Intune登録」という2つの方法で安全なデバイス判定を行っています(画面2)。

●ハイブリッドAzure AD参加デバイス

ハイブリッドAzure AD参加デバイスは、(ものすごく簡単に言うと)「Active Directoryドメインに参加しているデバイス」のことです。ドメイン参加のデバイス情報をAzure ADにも登録することで、条件付きアクセスで「このデバイスはActive Directoryにドメイン参加しているから安全」と判定できるようになります。一般的にドメイン参加のデバイスは会社支給のデバイスであることが多いため、「会社支給のデバイス=安全なデバイス」という考え方で運用できます。

●Microsoft Intune登録デバイス

ドメイン参加できないデバイスを安全として判定する方法は、Microsoftのモバイルデバイス管理(MDM)サービスであるMicrosoft Intune(以下、Intune)にデバイスを登録することです(IntuneはMicrosoft 365 E3/E5に含まれます)。Intuneへのデバイス登録は、会社での管理下にあるデバイスに対して行う作業であるため、「Intuneに登録された会社のデバイス=安全なデバイス」という考え方で運用できます。

また、Intuneに登録されたデバイスは「コンプライアンスポリシー」と呼ばれる設定を通じて、一定の条件をクリアしたデバイスだけが安全なデバイスと判定されるように構成することもできます。主な判定基準としては、次のようなものがあります。

- 特定のOSバージョンであること

- ディスクが暗号化されていること

- ウイルス対策ソフトウェアが適切に設定されていること

- 特定のクライアントアプリがインストールされていないこと

- 一定基準以上のデバイスパスワードが設定されていること

- Microsoft Defender for Endpointによってリスク判定されていないこと

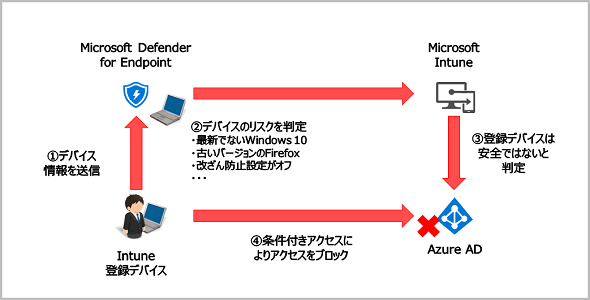

Microsoft Defender for Endpointは、EDR(Endpoint Detection and Response:エンドポイントでの検出と対応)と呼ばれる、クラウドベースでデバイスリスクの検知と対応を行うサービスです。デバイスにマルウェアが混入していたり、必要な更新プログラムがインストールされていなかったりすると、Microsoft Defender for Endpointはデバイスをリスクと判定します。これにより、本当の意味での「安全ではないデバイス」を見極め、条件付きアクセスでアクセスをブロックすることができます(図4)。

アプリ分野におけるセキュリティ対策

オンプレミスの世界では、会社が用意したアプリケーションをユーザーは利用するだけでしたが、クラウドの世界になるとユーザーは会社が契約したクラウドサービス以外にも、自分で勝手に好きなクラウドサービスを契約して自由に利用できます。しかし、それは会社にとってガバナンスという観点から好ましいことではありません。

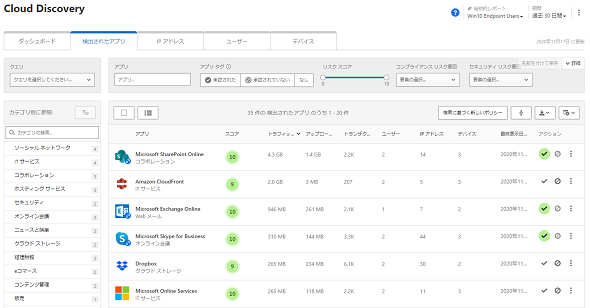

そこで、クラウドサービスに関しては、従業員が不適切なサービスにアクセスしないようなアクセス制御が求められます。Microsoft 365 E5では「Microsoft Cloud App Security(MCAS)」でクラウドサービスへのアクセスを監視できます(画面3)。

クラウドサービスによっては単純なアクセス履歴だけでなく、クラウドストレージへの大量なファイルアクセスがあったかどうかなどのアクティビティーまで追跡し、不適切なアクセスをブロックすることができます。

データ分野におけるセキュリティ対策

Microsoft 365を利用してデータを扱う場合、Office 365で扱われるメールやチャットなどのデータや、MCASで関連付けられたクラウドサービス内で扱われるデータなどを監視し、不適切なデータアクセスなどに遭った場合にはポリシーに基づいてアクセスを未然に防ぐような仕組みが用意されています。

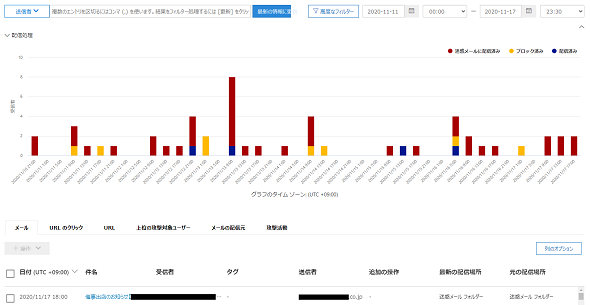

ここではOffice 365の場合を解説しますが、Microsoft 365のサービスとして提供される「Microsoft Defender for Office 365」ではOffice 365で扱われるデータのうち、マルウェアやフィッシング詐欺を行うメールなどを検出、調査、対応できるような仕組みがあります(画面4)。

今後のセキュリティ管理とロードマップについて

ここまでで、ゼロトラストという観点から安全にクラウドサービスを利用するためのセキュリティ対策を解説しました。今回はWindows Serverに代表されるオンプレミスのセキュリティ対策は解説しませんでしたが、近年のWindows Serverとクラウドサービス(Microsoft 365)の開発状況を見ていると、クラウドサービスに対する投資に圧倒的に傾斜配分されていることが分かります。

境界型防御からゼロトラストへ、という流れはこれからも続くでしょうし、そこにMicrosoftが大きく投資している現状を踏まえれば、クラウドサービスを中心としたITインフラにシフトしていくことが避けられない状況になっているといえるでしょう。

自宅からのクラウドアクセスでもVPNを経由する、オンプレミスのアプリがクラウドシフトできずに取り残されるなど、企業に残された課題はまだまだ多数存在しますが、時代遅れで高コストなセキュリティ対策から脱却するためには、どのようにしてクラウドシフトを進めて、Microsoft 365を中心としたセキュリティ対策に切り替えていくかを考えるべき時期にきていると思います。

筆者紹介

国井 傑(くにい すぐる)

株式会社ソフィアネットワーク取締役。1997年からマイクロソフト認定トレーナーとして、Active DirectoryやActive Directoryフェデレーションサービス(AD FS)など、ID管理を中心としたトレーニングを提供している。2007年からMicrosoft MVP for Directory Servicesを連続して受賞。なお、テストで作成するユーザーアカウントには必ずサッカー選手の名前が登場するほどのサッカー好き。

特集:Microsoft&Windows最前線2021

企業のビジネスを支え、エンドユーザーの利便性と生産性の向上に寄与してきたMicrosoft&Windowsテクノロジー。2020年も進化、改良が続けられ、安心で安全、より便利になる環境を提供してきた。しかし、本当にMicrosoftが提供するテクノロジーを理解し、十分に活用できているのだろうか――。本特集ではニューノーマルな時代に向けたWindowsプラットフォーム活用の新たな道筋を探ると同時に、さらなる利活用とITモダナイゼーションを推進するためのテクノロジーをあらためて解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ