「セキュリティのアレ」のリサーチャー3人が振り返る、「侵入されて当たり前」は本当に当たり前か?:ITmedia Security Week 2022夏

ITmedia Security Week 2022夏のDay2「未来へつながるセキュリティ」ゾーンの基調講演で、セキュリティリサーチャー3人によるパネルディスカッション「未来のための地固めを ここはもう令和なので」が行われた。インターネットイニシアティブの根岸征史氏、SBテクノロジーの辻伸弘氏、「piyolog」を運営するpiyokango氏が集まり、“セキュリティの最新動向”とは少々異なるベクトルでの会話が繰り広げられた。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

根岸氏、辻氏、piyokango氏はポッドキャスト「セキュリティのアレ」を運営中で、総務省による「サイバーセキュリティに関する総務大臣奨励賞」という形で認められた、アイティメディアのセミナーでも大変人気のあるリサーチャーたちだ。

冒頭、辻氏は「セキュリティに関する最新情報を追い掛けたり、気にしたりする人が増えてきた。『常々追い掛けていないと、置いてきぼりになるかも』と不安になる人もいるだろう。しかし、新しいことだけを追い掛けていても、見落としてしまったり、やるべきことが抜けていたりと、基礎を考えないまま進んでよいのか。今回のディスカッションでは、変わりゆく現状に追い掛けられる状況ながらいったん立ち止まり、おろそかかもしれない“基礎”が大丈夫かを確認したい」と提案した。

根岸氏も「変化が激しい今、何が変わって、何が変わらないのかに注目して聞いてもらえれば」と述べる。

意識すべき「外から見た組織」――“よろしくやってくれ”でいいの?

辻氏がまず取り上げたのは、外から見た自組織の形はどう見えているかというポイントだ。多くの組織がサイバー攻撃対策として、さまざまなセキュリティ製品を導入していることに異論はないだろう。しかし、辻氏は「やっていると思っているだけで、外からどう見えているか確認できている組織は多くはないのではないか」と述べる。

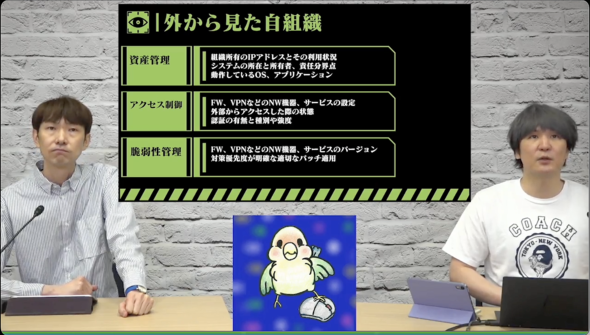

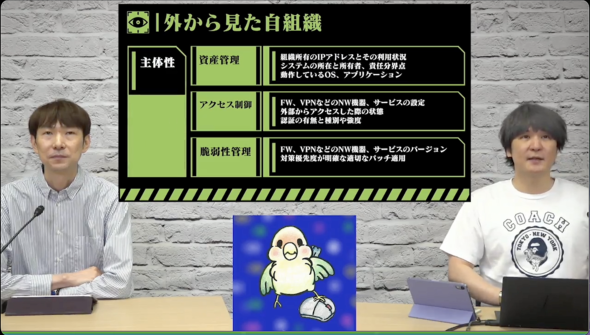

続いて辻氏は、3つの気にしてほしいポイント――「資産管理」「アクセス制御」「脆弱性管理」をピックアップする。

資産管理には、PCの所在や固定資産としての管理の他に、自分たちが管理しているIPアドレスの範囲や利用状況など、ITセキュリティの意味での管理も含まれる。

「IPアドレスが増えた、減っただけでなく、いまアクティブなIPアドレスや『どのサーバを利用しているか』など把握できているかどうかを気にしてほしい。特にクラウドはシステムを追加削除することが簡単なので、そういう部分も含めた資産管理ができているかどうかもだ」(辻氏)

システムが存在していることを把握できたとしても、それに対するアクセス制御ができているかどうかを確認することも重要だ。インターネットからの到達が可能かどうか、IDに関しては二要素認証などで制御しているかどうかなどをチェックする必要がある。

「メンテナンスの経路や、関係会社経由で侵入される事例が増えている。もちろん、信用した上で経路を作っているものだが、それでも必要なポート、IDに絞るのは基本中の基本。これについては設定したつもりだけではなく、外から定期的にポートスキャンをし、変化に気が付けるようにするとよい。その際には既に利用を把握しているIPアドレスだけではなく、所有しているIPアドレス全てに行うのがいいだろう」(辻氏)

さらに、脆弱(ぜいじゃく)性管理がここに加わる。アクセスを許可せざるを得ない通信がある中、外部に露見しているOS、サーバ、サービスの脆弱性が狙われている。例えばVPN機器が最新の状態になっていなかったために侵入を許す事例が後を絶たない。最新の状態になっているかどうかの管理が必要だ。

そして辻氏は、この3つに加えて「主体性」というキーワードを追加する。「これらの3つを、例えば外に頼んでいるメンテナンス業者にやらせているのでは難しいのではないか。ベンダー任せにして把握できていないのならば、これからでも『やりましょう』と強く言いたい」(辻氏)

資産管理、アクセス制御、脆弱性管理の3つの項目について根岸氏は「セキュリティに関する資料や各種ガイドラインでは真っ先に指摘される基本項目だ」と付け加える。教科書的なポイントだが、だからこそ「今あえて言わねばならないということは、基本なのに、やっているつもりなのに漏れているからだ。実態が想像と異なっているのかもしれない。だからこそ見直す必要があるのではないか」(根岸氏)

根岸氏はこの現状に対し、「クラウドサービスにおける『責任共有モデル』に近い状況になっているのではないか」と問題提起する。「クラウドサービスにおいては、クラウドサービス提供事業者、そして利用者の間でどこまで相手に任せ、どこから相手の責任にできるか」という線が明確に引かれている。しかし、ITシステム全般においては相手に責任を丸投げして、任せることで安心することが実態として存在するのではないか。これについて辻氏は「やってもらっているつもり、頼んでいるのだからできているはずと考えがち。作業を外注することはできても、“責任”を外注することはできない」と話す。

「自社に専門性がないから、専門性を持つところに頼むのはよいが、何かあったときの責任までは投げられない。責任を共有する取り組みができてないと、基本的なことも漏れてしまうのではないか。日本的な商習慣かもしれないが、“包括的にお任せ”、あるいは“よろしくやってくれ”であいまいになっている部分かもしれない。このタイミングで、第三者的な視点で、見直すきっかけがあるとよい」(根岸氏)

再び活動を始めたEmotet――何が変わり、何が変わらないか

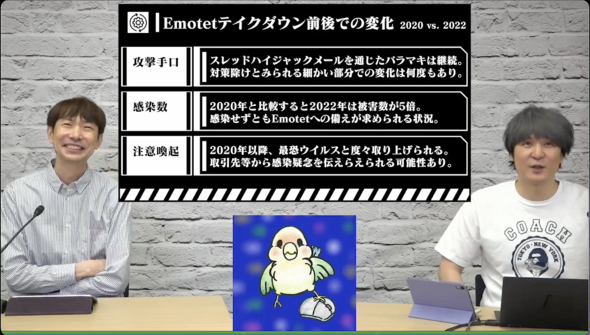

2つ目の話題は「Emotet」だ。piyokango氏は、Emotetが一度はテイクダウンされ落ち着いたにもかかわらず、2021年末から再び日本の組織を襲っていることをピックアップする。では、テイクダウン前の2020年と、いまではいったい何が変化したのだろうか。

piyokango氏はEmotetによる攻撃において、組織のメールを盗み出し、その文面を活用する形で不自然さをなくす「スレッドハイジャック」の手法は「引き続き使われている」と述べる。Emotetに関しては大きな話題になったことで組織における対策も行われてきたが、その“対策よけ”としての細かな部分の変化は続いている。そして感染数は2020年と比較して被害数が5倍になった試算もある。

「リリースが各企業から出て、『ウチは感染していないが、なりすましメールに注意を』というのをよく目にする。Emotetの認知が進み、“最恐ウイルス”などと表現されるほど。いまではセキュリティ関係の組織などからの連絡がなくても、不審メールの特徴より相手のEmotet感染の可能性を考え、取引先から直接Emotet感染を疑う連絡が来るケースも増えたのではないか」(piyokango氏)

piyokango氏はこれまでのEmotetにおける環境の変化をまとめるが、根岸氏はこれを見て「1年という期間があったにもかかわらず5倍というのはなぜなのだろうか」と疑問を呈する。これに対してpiyokango氏は、「細かな変化はあったが、そもそもこのEmotetは“人をだます”手口が使われている。その部分のケアが足りなかったのではないか」と指摘する。つまり、対策ができているようで実は地に足が着いた対策とはなっておらず、「攻撃者が本気を出し、日本がおいしいターゲットだと認識されたのではないか」と根岸氏は推察する。

「本来、サイバー攻撃への対策とは、攻撃者に『手ごわい相手だ』と思わせるのが防御側の戦術のはずで、『ここは面倒くさいから別のところに行こう』と思わせる必要がある。現状を見ると、日本が『簡単に攻撃できる相手だ』と思われているかもしれない」(根岸氏)

辻氏もこれについて、スレッドハイジャック部分でショートカットファイルやマクロファイルなど手法の変化があるが、「その後はPowerShellを実行するわけで、根っこの部分においては変わっていない部分もある。対策が根本的な部分に踏み込めていないのが大きな要因ではないか」と述べる。

また、Emotetの広がりには「怪しいメールは開くな」という、人に頼る対策に依存していることも「要因の一つではないか」と3人は指摘する。メールは「専門家が見てもだまされるほど巧妙になっており、『怪しいと気付け』と言われても無理」(根岸氏)であり、辻氏は「ユーザーに何らかのアクションを起こさせて、感染させるというのは何十年も昔からある手法。システム面で何かをしなければならない。開かせなければ大丈夫かもしれないが、果たしてそんなことができるのか。以前は注目されていたメール訓練においても、開封率をゼロにすることはまず無理。根性論のようなことをやり続けているから、やられてしまっているのではないか」と続ける。

そして辻氏は、「そもそも、これはEmotetだけの話ではない」と指摘する。Emotet以外のマルウェアでも、侵入経路が同じものはたくさんある。いまサイバー空間には、Emotet以外にも数え切れないほどのマルウェアが飛び交う。「Emotetは非常に分かりやすいが、『Emotetだけの対策』ととらえるのはやめてほしい」と述べる。

Emotetの感染数が増えることで、感染は防げても“なりすまし”の対象となるなど、対策が進んでいる組織も巻き込まれる可能性も高くなっている。このような状況では、「自社が“感染していない”ことをどう明らかにしていくかという点も課題となる」とpiyokango氏は述べる。完全に感染していないことを証明するのは大変困難だが、「どこまでならば調べられるか」ということは事前に確認すべきだろう。

「ランサム」という課題

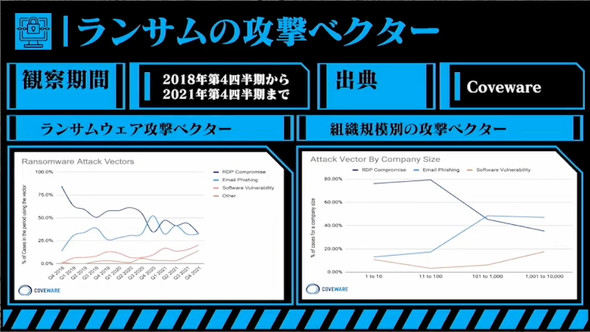

3つ目の話題は「ランサム」だ。「あえてランサムとしたのは、ランサムウェアを感染させて重要なデータやファイルを暗号化するものだけではなく、その前に情報だけを盗む攻撃者が増えているからだ。脅迫系全般をここでは述べたい」と辻氏は述べる。ランサムの攻撃者が使う手段「アタックベクター」に関して、辻氏はCovewareが調査した、興味深い調査結果を提示する。

2つのグラフの左側が、ランサムウェアの攻撃ベクターの時系列推移だ。最も攻撃者が利用していたのはリモートデスクトップを経由した攻撃で、2番目はメール、少々下がって脆弱性、その他の順となっている。辻氏が注目するのは、赤いグラフで示されている脆弱性だ。

「メールやリモートデスクトップからの侵入は、脆弱性に比べれば技術的には高度ではない。しかし、ランサムの攻撃者を観察すると、フォーラムで『セキュリティソフトを迂回(うかい)するテクニックを有する』といった、ペネトレーションテストの技術を持つ者を募集している」(辻氏)

そして右側は、組織の規模ごとに使われる攻撃手法をグラフ化している。これを見ると、組織が大きくなるにつれてリモートデスクトップでは侵入できなくなっていくことが分かる。脆弱性管理やリモートデスクトップのアクセスに関して、大企業は管理がしっかりしていることが理由ではないかと推察される。

大きい組織ほど、ランサムの攻撃対象としては多額の身代金が見込める。脆弱性管理のコストは大きく、見逃される可能性が高い。さらに言えば、脆弱性による攻撃ならば中小規模の企業でも同じ手法がそのまま使える。「この2つのグラフから、今後は脆弱性を狙った攻撃がさらに増えていくのではないか、と考えている」(辻氏)

悪い話だけではない。辻氏は続けて「でも、対策は変わらない」と続ける。リモートデスクトップ、メール、脆弱性といった侵入経路が変わらない以上、基本に忠実に対策していれば守れることを指摘する。「たとえ今はうまくいっていなかったとしても、やることは見えている」(辻氏)

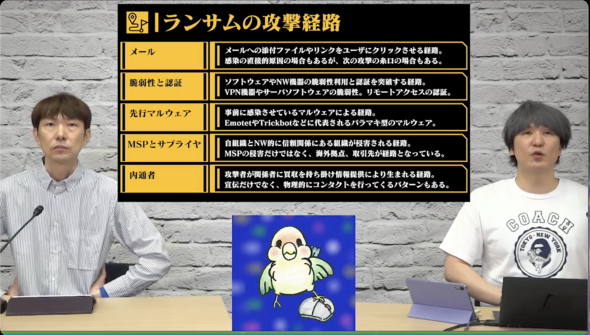

それを踏まえ、辻氏はランサムの攻撃経路をもう一度整理する。

さまざまな経路はあるが、辻氏が5つ挙げた経路の特に上の3つに関しては「急に現れたものではない、ありきたりなもの。先行マルウェアはバックドアと読み替えてよい」と述べる。これらを基礎から対策することが、いま行うべき第一歩だろう。

「侵入を前提とした防御」という言葉の勘違い

辻氏は昨今のサイバー防御手法に関する論調に、ちょっとした違和感を覚えているという。「高度な攻撃を前に、侵入されて当たり前という話に偏り過ぎているのではないか。もちろん、侵入される前提、入られてしまう前提はよいし、自分たちもこれまでそう言ってきた部分だが、皆が一斉にそっちを向いていると危惧している。侵入されることを100%防ぐことはできないが、侵入対策をおろそかにしていいわけではない」(辻氏)

根岸氏もこれに同調する。「全部がそうではないが、高度な攻撃が来ていることで『だから侵入されてもいい』ということにすり替わっていることもある」

かつて標的型攻撃が話題になったころは、お金をかけてセキュリティの高い壁を作ってきた。しかし、その高い壁は脆弱性によって簡単に穴が空くことが分かってきている。すると、次は出口対策が話題になり、出ていく情報をチェックすることに注目が集まってきている。「しかし、入口部分はもう考えなくてよいわけではない。変わらず重要なのにもかかわらず、新しくやらねばならないことに目が向き過ぎているのでは」と根岸氏が述べる。

ランサムによる攻撃は侵入/情報窃取などのステップで異なるアクターが存在することもあり、侵入から最終ステップまで長い時間がかかる場合もある。エンドポイント対策製品で暗号化を水際で防げたという事例でも、既に攻撃者が情報を外部に不正に送った後であり、攻撃としては成立してしまう場合もある。

「このような事例だと、侵入された時点で半分負けている。侵入前提ではまずい場合もある。ランサムに関しては、侵入前提という戦術が間違っている場合もある」(根岸氏)

Emotetだけの対策ではなく、基本に忠実に対策せよ

セキュリティの世界では、基本をおろそかにしつつ“銀の弾丸”のような万能な製品を求めてしまいがちという課題がある。そして多くの場合、まさにいま攻撃が行われているようなものに対抗するために「Emotet対策」「ランサムウェア対策」を求めてしまう。しかし、3人のリサーチャーは「それではいけない」と警鐘を鳴らす。

「自分たちも含め、ベンダーは『Emotet対策』を掲げ、注目を集めたくなるのは分かる。しかし、前提となる基礎的対策を忘れてはならない」と根岸氏が述べると、辻氏は「基礎工事がグズグズのまま、その上にきれいなマンションを建ててもダメ」と指摘する。

攻撃の手法が変わったり、環境が変わったりしても、その変化にぐらつかない“土台”を手に入れなければならない。ランサムやEmotetの現状を踏まえ、その基礎の部分が自分の組織にあるかどうか――。「誰もが自信がないからこそ、今回の話をきっかけに、いま一度おさらいをしてほしい」と3人は締めくくる。

「Emotet対策やランサム対策ではなく、基本的なことをすれば、多くの脅威に対抗できる。今回の話では、新しいことは何一つ言っていないかもしれない。今回のことが見直しのきっかけとなり、次の対策への“土台”となればと思う」(辻氏)

関連記事

WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

WannaCry騒動、Struts 2脆弱性、リオ五輪、そのとき「彼ら」は何をしていたのか

サイバーセキュリティの重要性が増すにつれ、ネット上ではさまざまな脅威や脆弱性の情報があふれんばかりに増え続けている。そんな情報過多な状況から、有用な情報だけを選別し、正しく共有していくこともまた必要だ。WannaCry騒ぎ、Apache Struts 2脆弱性……そのとき「彼ら」は何をしていたのか。 サイバーセキュリティ人気動画連載“総集編”

サイバーセキュリティ人気動画連載“総集編”

2015年11月10日から続けてきた連載「セキュリティのアレ」。突然ですが、今回をもって最終回となります……。最後は「総集編」として、過去全回の中から、最も反響の大きかった記事トップ10を紹介します。 EmEditorや「オバQの毛」に気付いたeBookJapanに見る、「有事」のあるべき姿勢とは

EmEditorや「オバQの毛」に気付いたeBookJapanに見る、「有事」のあるべき姿勢とは

セキュリティインシデントに遭遇した後、優れた対応を取った企業や組織を表彰することで、適切な事後対応に取り組むモチベーションとしてもらうことを目的とした「セキュリティ事故対応アワード」の表彰式が2016年2月24日に行われた。

Copyright © ITmedia, Inc. All Rights Reserved.