MITRE ATT&CK徹底活用――クラウドセキュリティでの活用例、利用上の5つの注意点、ベースラインアプローチとの使い分け:MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門(5)

ここ数年一気に注目度が高まり進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック)について解説する連載。今回は、クラウドセキュリティでの活用例、利用上の5つの注意点、ベースラインアプローチとの使い分けなどを紹介する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

ここ数年一気に注目度が高まって進化した「脅威ベースのセキュリティ対策」。その実現を支援する「MITRE ATT&CK」(マイターアタック。以下、ATT&CK)について解説する本連載「MITRE ATT&CKで始める脅威ベースのセキュリティ対策入門」。前回は、MITRE ATT&CK(以下、ATT&CK)を使って特定のランサムウェアを想定してテクニックや対策などを導出する方法を紹介しました。

今回でいよいよ最終回です。クラウドサービスを例にしてATT&CKにおいてプラットフォームが変わることによって、ATT&CKの利用方法がどう変わるのかを見ていきたいと思います。また、今回はATT&CKのメリットだけでなく、その利用における注意点についても解説します。

MITRE ATT&CKにおけるクラウドセキュリティ

ATT&CKがカバーするクラウドサービス

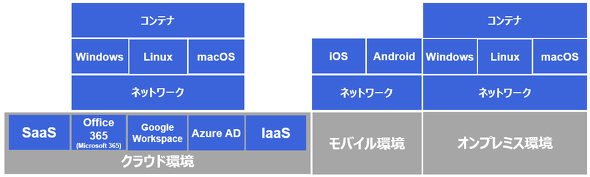

ATT&CKがカバーするプラットフォームについては、連載第1回の表2でも紹介していますが、改めてクラウドサービスについて見ていきましょう。

ATT&CKがカバーするクラウドサービスは、ATT&CKバージョン11(2022年4月25日更新)では、「Microsoft 365」「Azure Active Directory」(Azure AD)、「Google Workspace」、SaaS(Software as a Service)、IaaS(Infrastructure as a Service)となっています。

SaaSはクラウドサービスのカテゴリ一の総称なので特定のサービスに限定しているわけではありませんが、例えば、「Salesforce」「Dropbox」「Slack」などが挙げられると思います。実はMicrosoft 365やGoogle WorkspaceもSaaSの一種と考えられますが、知名度の高いグループウェアとして個別に分類されていると思われます。

IaaSもクラウドサービスのカテゴリ一の総称ですが、もともと過去のATT&CKでは3大クラウドの「Amazon Web Services」(AWS)、「Microsoft Azure」「Google Cloud Platform」(GCP)がそれぞれ独立して登録されていて、2021年4月にこれらがIaaSとして統合されました。

Azure ADはAzureの一機能であり、PaaS(Platform as a Service)に近いのですが、認証やID管理、クラウド連携といったセキュリティ上重要性の高い機能を担うことから個別に分類されていると考えられます。

クラウドサービスに対するテクニック

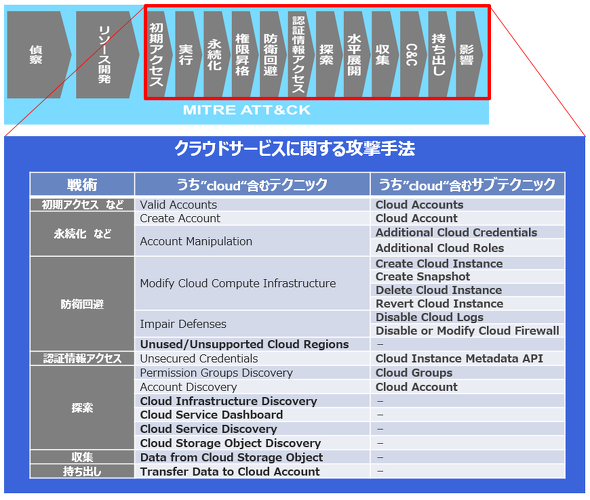

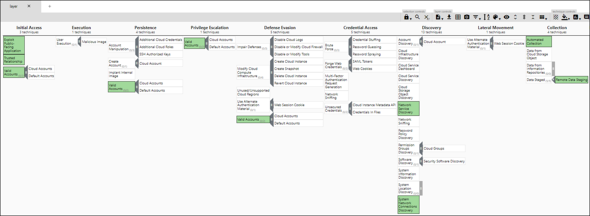

ATT&CK(バージョン11)における攻撃手法の総数は、テクニックが191、サブテクニックが385です。このうち、上記クラウドサービスに関するものは、テクニックが50、サブテクニックが50です。これらは、初期アクセス(Initial Access)から影響(Impact)までの全ての戦術にまたがって存在しています。

また、それらの中で名称に「cloud」が含まれているものは、テクニック8、サブテクニック13です(テクニックにひも付くサブテクニックも含みます)。これらはおおむねクラウドサービス特有の攻撃手法と見ていいでしょう。

クラウドサービスごとのテクニックの違い

ここでは、初期アクセス(Initial Access)におけるクラウドサービス別のテクニックの違いを見ていきます。初期アクセスは、攻撃者がネットワークに侵入しようとしている最初の侵入試行フェーズです。

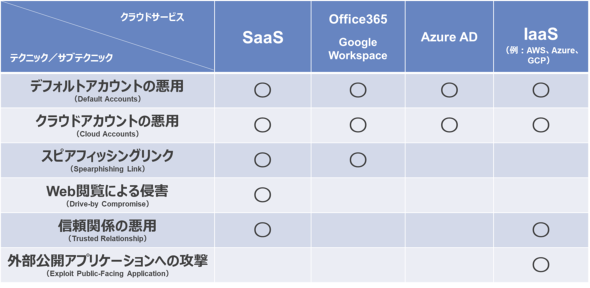

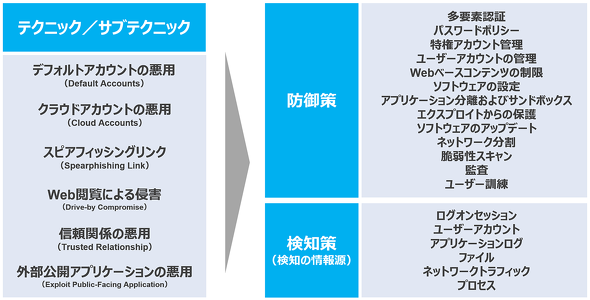

ATT&CKでは、初期アクセスにおいてクラウドサービスに対する次の6つのテクニック/サブテクニックが登録されています。

- デフォルトアカウントの悪用(Default Accounts)

- クラウドアカウントの悪用(Cloud Accounts)

- スピアフィッシングリンク(Spearphishing Link)

- Web閲覧による侵害(Drive-by Compromise)

- 信頼関係の悪用(Trusted Relationship)

- 外部公開アプリケーションへの攻撃(Exploit Public-Facing Application)

これらをATT&CKにおけるクラウドサービス別にマッピングすると、図3のようになります。どのクラウドサービスでも共通のテクニックは、デフォルトアカウントの悪用およびクラウドアカウントの悪用です。やはりクラウドサービスは共通的にアカウントが狙われることが分かります。

SaaSにおけるスピアフィッシングやWeb閲覧による侵害は、一般的なクラウド利用者を標的としたメール利用やWeb閲覧を通じた攻撃手法です。一方、IaaSにある外部公開アプリケーションの悪用は、クラウド上でWebサイトを構築、運用するIT部門やITベンダーを標的とした攻撃手法です。

信頼関係の悪用は、標的とされる組織やシステムを直接狙うのではなく、その関係者である第三者を介した攻撃手法です。例えば、「当該クラウドサービスの保守管理を外部委託している場合、まず何らかの方法で外部委託先のITベンダーのシステムへ侵入し、そこを足掛かりにする」といった方法が考えられます。

このように、同じクラウドサービスでもその種類や性質によって使われるテクニックに違いがあるので、ATT&CKを活用するときは、「その対象システムの範囲内にはどのクラウドサービスを使っているのか」「それはATT&CKでは、どの分類になるのか」を正しく把握することが重要です。

また、これらテクニックに対する推奨策として、13の防御策および、6の検知策(検知の情報源)がありますが、テクニックによって推奨策も異なるので、やはりクラウドサービスの正しい把握は不可欠です。

関連情報 「Azure Threat Research Matrix」について

2022年7月にMicrosoftから「Azure Threat Research Matrix」(以下、ATRM)が公開されました。これはATT&CKをベースにAzure(Azure ADを含む)へのサイバー攻撃の戦術、手法、および手順(TTP)の詳細を明らかにしたものです。

Azureに限定すれば、ATT&CKよりもATRMの方がAzureの具体的機能に踏み込んだ内容となっており、脅威の把握や、防御策や検知策の検討に大いに役立つと考えられます。一方で、ATRMはATT&CKよりも使える機能が少なく、まだまだ発展の余地があるといえます。

このように、クラウド事業者が、ATT&CKを自社サービス向けに具体化、カスタマイズし、そして公開する試みは、今後の脅威ベースアプローチの大きな動きの一つとなるかもしれません。

特定の攻撃グループを例にクラウドサービスへの攻撃手法を確認する

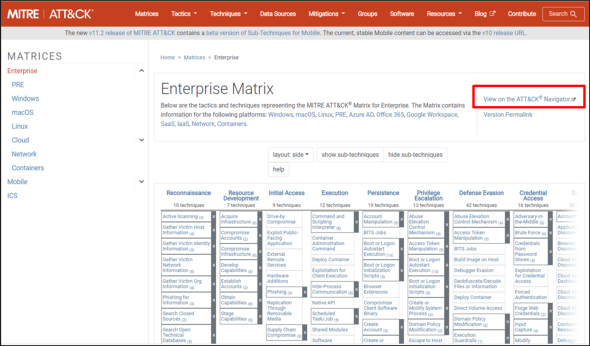

クラウドサービスへの攻撃手法を確認してみましょう。攻撃グループは「menu Pass」、クラウドサービスはAWSと仮定して、今回も「MITRE ATT&CK Navigator」(以後、Navigator)を使って見ていきます。

Navigatorを使用するために、次のURLにアクセスします。

- https://mitre-attack.github.io/attack-navigator/v2/enterprise/

「Matrix」の画面の右上部のリンクをクリックして移動することも可能です。

Navigatorの初期画面が表示されたら、レイヤーは「Enterprise」を選択します。

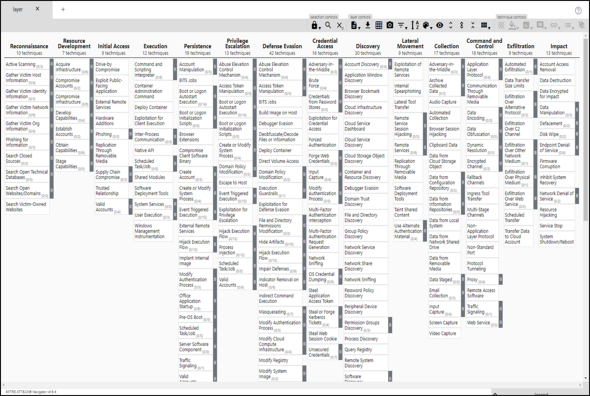

Navigatorを操作するための画面が表示されました。

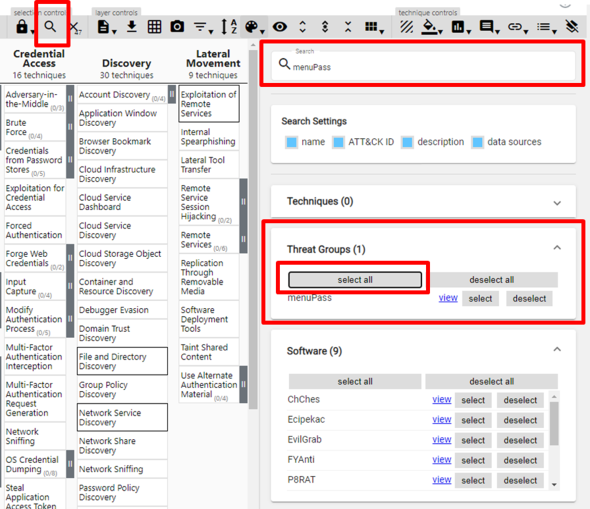

「検索と複数選択(search & multiselect)」をクリックし、検索バーに「menu Pass」を入力して検索します。menu Passが出てきたら「select all」のボタンを押下します。

※この後のテクニックへの色付けやサブテクニックの表示に関する手順の説明は省略します。

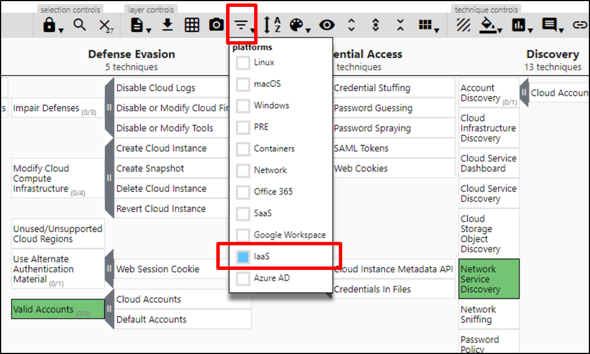

「フィルター(filters)」をクリックし、プラットフォームを選択します。AWSはIaaSに分類されるので、「IaaS」のみを選択します(AzureやGCPでも同様です)。

IaaSに対する攻撃グループ「menu Pass」の攻撃手法が全て導出されました。カウントしたところ、テクニック6、サブテクニック3でした(重複を除く)。

今回はプラットフォームをクラウドサービスに限定して攻撃手法の導出を試みましたが、特にIaaSではクラウド基盤の上に仮想マシンや仮想ネットワーク、コンテナなどが載っているので、追加でそれらへの対処も検討する必要があります。

クラウドサービスとオンプレミス環境を併用しているハイブリッド環境の場合も同様です。オンプレミス環境の部分については従来通りの対策検討が必要ですし、場合によっては「クラウドサービスだけか」と思っていたら、実は「オンプレミス環境も一部存在していたことに気付かない/忘れていた」ということもあります。

そのため、セキュリティ対策の検討時には、最初に対象システムの全体像を把握し、検討範囲を決めておくことが非常に大切です。

MITRE ATT&CK利用上の5つの注意点

これまで、ATT&CKの利用方法について解説してきましたが、脅威ベースアプローチに基づいたセキュリティ対策の有効性を確認できたと思います。一方で、ATT&CKが必ずしも万能というわけではなく、その利用における注意点や限界があることも事実です。

【1】主要なケースのみ登録されている

ATT&CKには、あくまで情報提供があったデータが登録されているだけです。必ずしも全ての攻撃グループや攻撃手法が網羅されているわけではありません。そのため、ベースラインアプローチのようなセキュリティ対策の網羅性確保は意図されていません。

ただし、現状でATT&CK以上にサイバー攻撃に関するデータが集約、蓄積されているデータベースは他に見られないので、「主要なケースを基に攻撃者の考え方を推測する」と割り切って使用する必要があります。

【2】脆弱性に関する情報は対象外である

ATT&CKでは、例えば「Log4j」の脆弱(ぜいじゃく)性(CVE-2021-44228)のような個別のソフトウェアへの攻撃や対策まではカバーしていません。ATT&CKは、その脆弱性を悪用する攻撃者グループを特定することはできます。そのため、脆弱性対策の観点では、使用しているソフトウェアごとに脆弱性を管理することを推奨します。

参考として、脆弱性情報は、ATT&CKと同じMITREが公開しているCVE識別番号管理サイトで確認、収集できます。日本語ではJPCERTコーディネーションセンターとIPA(情報処理推進機構)が運営、公開している「JVN iPedia」などが分かりやすいです。

【3】推奨策の記述は概要レベルである

緩和策や検知策の記載は、方向性やヒントが示されているレベルであり、具体的な実現方法や優先度は自分たちで考える必要があります。

【4】アップデートが多い

ATT&CKは、より最新の攻撃パターンや技術動向を取り込むことを指向しているので、年2、3回程度アップデートされます。そのため、ATT&CKを定期的に使用する場合は、そのアップデート内容を把握しておく必要があります。アップデートに関する情報はATT&CKのWebサイトから「Updates」に行くと常時、確認できます。

【5】英文で書かれている

ATT&CKは米国のMITREが開発しているデータベースなので、全て英文で書かれています。そのため、英文に慣れていない場合はその都度、翻訳が必要です。最近ではブラウザソフトに自動翻訳機能が具備されていることもありますが、日本語の言い回しが必ずしも適切ではない場合もあります。そのため、自動翻訳を使いつつも、必ず一度は原文の英文もざっと確認することが望ましいです。

ベースラインアプローチと組み合わせて

これまで5回にわたってATT&CKと主な利用方法、注意点について解説しました。今後も新たな攻撃グループや攻撃手法が登場することは避けられないので、ATT&CKのアップデート状況を定期的に確認することが重要です。

ATT&CKは、一般的に広く利用されているセキュリティ対策基準(例えば「NISTサイバーセキュリティフレームワーク」「ISO/IEC 27001/27002」「CIS Controls」、PCI DSSなど)やベースラインアプローチを否定しているわけではなく、目的に応じた使い分けが有効と考えられます。

使い分け方として、例えば、「セキュリティ対策の網羅性チェックにはセキュリティ対策基準を使用し、特定の攻撃グループや攻撃手法、プラットフォームなどを絞り込んで重点的にチェックしたい場合はATT&CKを使用する」「マネジメント系のセキュリティ対策のチェックにはセキュリティ対策基準を使用し、技術系のチェックには主にATT&CKを使用する」といった方法などが挙げられます。

このようなATT&CKに見られる脅威ベースアプローチは、これからのセキュリティの考え方としてますます発展、普及する可能性があり、ATT&CKの今後のさらなる進化にはますます目が離せません。

筆者紹介

戸田 勝之

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 担当課長

CISSP、情報セキュリティスペシャリスト、CEH、CISA

リスクアセスメント、個人情報保護、NIST対応、脅威インテリジェンス、セキュリティ監査など、多様な案件に従事。技術とマネジメント両面の視点で企業のセキュリティ課題解決を支援している。

永澤 貢平

NTTデータ先端技術株式会社 セキュリティ事業本部 セキュリティイノベーション事業部 セキュリティコンサルティング担当 チーフセキュリティコンサルタント

CISSP

プラットフォームに対するセキュリティ診断の経験を生かし、システムの技術面を重視したセキュリティコンサルティングを提供している。直近では、お客さまのシステムのセキュリティ監査や、脅威インテリジェンスを活用したリスクアセスメントなどの案件に従事。

関連記事

「MITRE ATT&CK」とは何か? どう利用すべきか?

「MITRE ATT&CK」とは何か? どう利用すべきか?

MITREは、Gartnerがよく問い合わせを受けるトピックだ。本稿では、MITRE ATT&CKのフレームワークについて説明する。 新社会人も必見、AWSを題材にクラウドセキュリティの基礎が親子で学べる無料の電子書籍

新社会人も必見、AWSを題材にクラウドセキュリティの基礎が親子で学べる無料の電子書籍

人気過去連載を電子書籍化し、無料ダウンロード提供する@IT eBookシリーズ。第90弾は、親子の会話で出てくるような素朴な疑問点から、クラウド環境における情報セキュリティの技術を学習する連載「親子の会話から学ぶクラウドセキュリティ」です。新社会人はもちろん、クラウドを扱う全ての人に身に付けてほしいセキュリティの知識を、AWSを題材に学習します。 シャドーITや設定ミスによる情報漏えいなどを防ぐ「クラウドセキュリティ」は統合されてゼロトラストの一部となる

シャドーITや設定ミスによる情報漏えいなどを防ぐ「クラウドセキュリティ」は統合されてゼロトラストの一部となる

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストを構成する上で必要となるクラウドセキュリティ技術について解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

図1 ATT&CK(バージョン11)がカバーするクラウドサービス

図1 ATT&CK(バージョン11)がカバーするクラウドサービス