導入から3年、不正アクセス0件――MIXIが「ゼロトラスト」セキュリティに至るまでの課題と解決方法:ITmedia Security Week 2023 春

2023年3月に開催された「ITmedia Security Week 2023 春」の「クラウド&ゼロトラスト」ゾーンにおいてMIXI 開発本部 セキュリティ室 室長 亀山直生氏が「MIXIにおけるゼロトラストの取り組み」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

スポーツ、ライフスタイル、デジタルエンターテインメントと幅広いエリアでサービスを提供するMIXIが、いかにしてゼロトラストにたどり着いたのか――。亀山氏は運用上の課題やその解決方法を含めて解説した。

リモートとオフィスを融合する「マーブルワークスタイル」実現のために

MIXIは、公営競技やスポーツ観戦事業などを含むスポーツ、「家族アルバム みてね」「minimo」、SNS「mixi」などを含むライフスタイル、「モンスター ストライク」「共闘ことばRPG コトダマン」などゲームやアニメーションを含むデジタルエンターテインメントの3つの領域で事業を推進している。2022年3月には、部署ごとに出社回数を選択でき、テレワークもできる「マーブルワークスタイル」を正式に制度化、働き方をより柔軟にする施策を発表している。

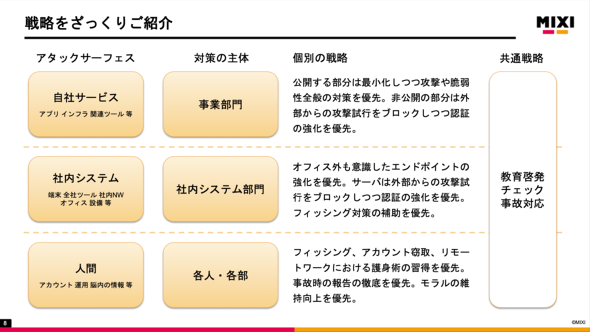

それをシステム面で支えるのは、やはりセキュリティの力だ。亀山氏が在席するセキュリティ室では、MIXIの幅広い業務の基本となる全体戦略を策定している。セキュリティ室ではアタックサーフェスについて、「自社が運営するサービス」「社内システム」そして「人間」の大きく3つに分けて対策を進める。自社サービスは事業部門が、社内システムは社内システム部門が、人間に対しては各人、各部が対策を講じ、MIXIとしての共通戦略として教育啓発やチェック、万が一の事故に対応する。

これらの戦略につながる「戦術」として、セキュリティ室が支援するのは脆弱(ぜいじゃく)性診断やIaaS監視、EDR(Endpoint Detection and Response)などがある。重要な戦術の一つは今回のテーマでもある「ゼロトラスト支援」だ。

亀山氏によると、MIXIがゼロトラストに取り組む背景には2つのポイントがあったという。1つは2020年からのコロナ禍対策としてリモートアクセスの需要が高まったこと、もう1つはセキュリティの情勢変化にある。後者について亀山氏は「境界防御だけでは不十分という風潮が高まり、コロナ以前から社内システムのセキュリティの一部に課題感を持っていた。社内だからといって認証やアクセス制限が甘くなっている部分もあり、攻撃の横展開が心配だったので、検証はかなり前から進めていた」と話す。

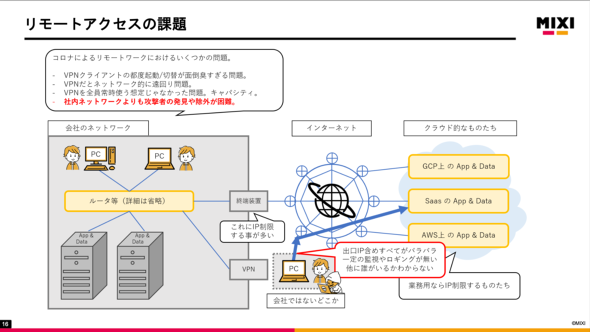

リモートアクセスに関しても、MIXIでは課題を感じていた。VPNクライアントを起動しなければならないので、これが面倒なだけでなく、クラウドサービスの利用時もいったん社内のネットワークを経由するので遠回りになること、そもそも全従業員が同時に使うことを想定していなかったのでキャパシティーの問題が顕在化してしまったこと、さらには攻撃者の発見や除外が困難なことなどだ。

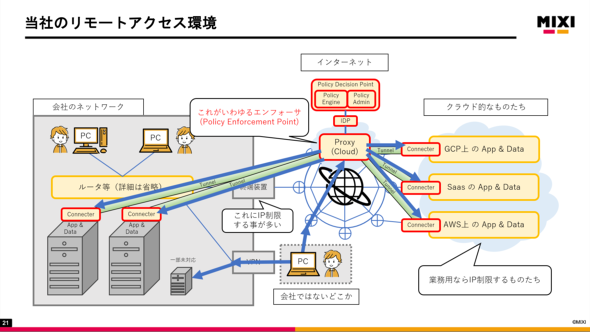

MIXIはこの課題を解決するためにリモートアクセスの方式を大きく変更した。社内ネットワークだからといって、それだけで安心とは考えない世界観をベースに、クラウド上にプロキシとなるポリシーエンフォースメントポイントを置き、そこでIdP(Identify Provider)による認証を必要とする方式だ。

従業員はPCからプロキシに接続し、そこで認証される。認証後にポリシーをチェックし、それが通ればバックエンドのアプリケーションやリソースにアクセスが可能となる。一部VPNが残ってはいるものの、ほとんどの社内システムへのアクセスはこのリモートアクセス環境で行われているという。

亀山氏によると、この方式は非公開のサービスが主な対象で、セキュリティに不安を感じている一部SaaSもIP制限によるセキュリティ方式から、この方式に移行しているという。

「主要な社内システムは既にVPNなしでリモートアクセスが可能。事業ごとの非公開システムについては、啓発しつつ、実装段階の支援においてゼロトラストモデルを推進している」(亀山氏)

ゼロトラストモデルの支援として、各種ドキュメントを制作して展開することに加え、勉強会や新卒エンジニア研修もある。部署によっては自分たちでゼロトラストモデルを実装する事業もあり、独自のプロキシを開発していることもある。

「さらに、IaaS監視や脆弱性診断をきっかけとして、公開されたらまずいサーバがあるのを発見したら、ゼロトラストモデルに誘導し、支援する。ただし全てのケースでゼロトラストモデルが必須というよりも、制限の選択肢の一つとして捉えている」(亀山氏)

エンフォーサーが重要

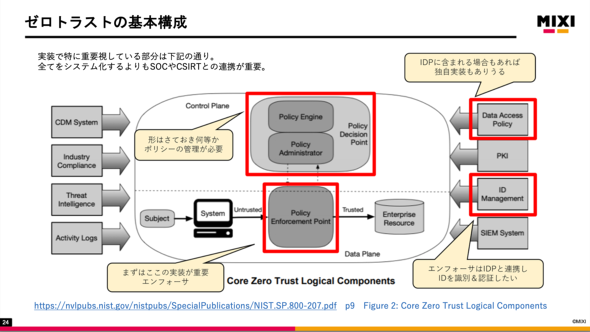

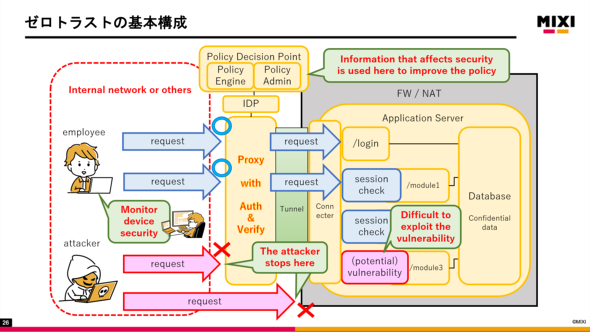

MIXIにおけるゼロトラストモデルの基本構成は、NIST SP800-207 「ゼロトラストアーキテクチャ」を基にしている。その中で亀山氏が重要視しているのは「エンフォーサー」だ。

「エンフォーサーは全てのリクエストをチェックする必要がある。プロキシやロードバランサーとして実装されることがMIXIでは多い。必要な機能として、ユーザー認証/認可が全通信で可能なこと、そして信頼できるIdPと連携でき、認証を任せられることがある」(亀山氏)

全ての通信をエンフォーサーが受け持つべき理由として、この仕組みがないと外部からの通信が、アプリケーションやサーバに直接届いてしまう可能性がある。その場合、問題はアプリケーションやサーバに脆弱性が存在するかどうかによる。もちろん、脆弱性を管理すればよいが、アプリケーションの認証セッション管理に、実は抜け漏れがある可能性がある。認証なしで攻撃できるようなアプリケーション脆弱性があった際に問題となるので、エンフォーサーの実装が重要になる。

「CVE(Common Vulnerabilities and Exposures)を注視している方なら分かると思うが、未認証で攻撃できてしまうアプリケーション脆弱性は珍しくない。月に2000〜3000件ある脆弱性の7〜8割が『高リスク』なので、それらを防ぐためにもエンフォーサーの実装は重要だ。AWS(Amazon Web Services)やGCP(Google Cloud Platform)では、意識しなければネットワーク上はホストに到達できてしまう可能性が高い。プロキシからの通信に限定することが重要だ」(亀山氏)

また、MIXIではIdPにポリシー管理(NIST SP800-207における「Policy Decision Point」)を寄せている。これは「餅は餅屋に任せたい」「ゲートウェイと認証を疎結合にしたい」といった理由がある。

「クライアントにエージェントを入れる必要がないのがメリット。システム管理者とサーバ管理者が頑張れば、導入はスムーズに済む。シングルサインオン(SSO)が可能になるので、アカウントの棚卸しやログインが楽だ。二要素認証でセキュリティレベルを保証でき、CSIRT(Computer Security Incident Response Team)の連動も楽。部署によってゲートウェイが異なることもある。また、極力リソースの近くに配備できた方がセキュアだ」(亀山氏)

「自分たちが以前からやりたかったこと」に名前が付いた

導入は比較的スムーズだったようだ。この方式を取り入れたことで、コロナ禍の影響による大規模テレワークでも速度は低下しなかった。むしろ、これまで接続の手間があったVPNの利用が減り、従業員からもポジティブな反応があった。

加えて、プロキシ型かつ公開部分に関してはマネージドサービスを利用することで、未認証でバックエンドの脆弱性を突かれることが基本的になくなり、脆弱性管理の心配も減った。

「ゼロトラストモデルを最初から目指していたというよりは、厳密には自分たちには以前からやりたかったことがあって、ちょうどその時期に『ゼロトラスト』というちょうどいい言葉が出てきた」(亀山氏)

導入当初から、社内に注意喚起していたことがある。それは「ゼロトラストが全部解決できるわけではない」ということだ。MIXIではこの仕組みを取り入れる際、背景や目的を踏まえ、これまでの境界防御型セキュリティよりも弱くならないことを第一に考えていたという。

加えて、今回の仕組みによって社外でも変わらず仕事ができるようになったが「『何でもOKというわけではないよ』という話をした」(亀山氏)。システム上の問題ではなく、端末、行動、周囲の状況、業務の制約によって、別の対策をセットで行っているという。

「社内と家と出張の違いを理解していない人が危険。この点に関しては、人によって理解度がバラバラなので、研修や注意喚起も行っている」(亀山氏)

スマホアプリの開発は?

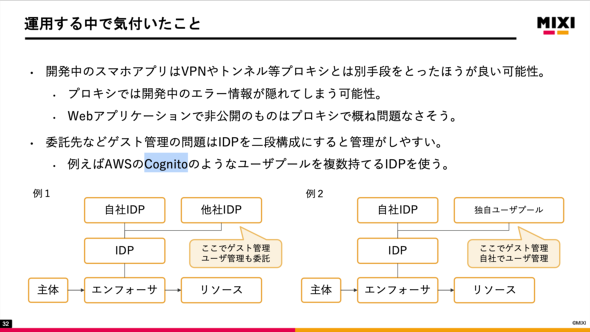

MIXIは事業の中で、スマートフォンアプリケーションも開発している。これに関しては、VPNやトンネルなど、別の手段をとる場合もある。例えばプロキシ構成では、開発中のエラー情報が隠れてしまうなどの弊害があるからだ。「こういう場面においては、アプリケーションレイヤーに影響を与えない方法での対策が必要となるというのが、運用開始後の知見だ」と亀山氏は述べる。

また、委託先の従業員など、ゲスト管理はIdPを二段構成にすると、管理しやすいという。これには例えば、「Amazon Cognito」など、複数ユーザープールを持てるIdPを利用している。

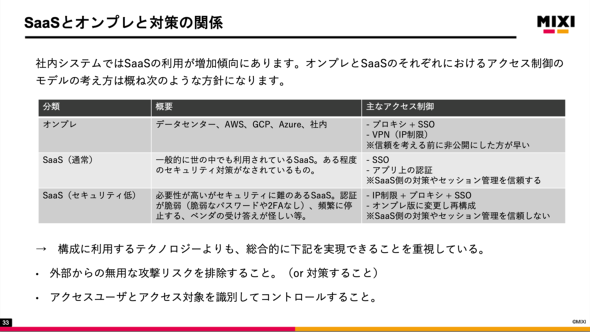

さらに亀山氏には、SaaSのセキュリティ対策について、一部「必要性が高いが、セキュリティに難のあるSaaSをどうするか」という課題があった。より具体的には、ベンダーに問い合わせても回答が返ってこないサービスや、長いパスワードが付けられなかったり、二要素認証が行えなかったりするような、認証が脆弱なサービスだ。これについてMIXIでは、「IP制限+プロキシ+SSO」という構成でアクセスを制御しているという。

「VPNやIP制限など、利用する技術が古くさく見えるかもしれないが、外部からの無用な攻撃リスクが排除できること、アクセスユーザーとアクセス対象を識別子コントロールできることを重視している」(亀山氏)

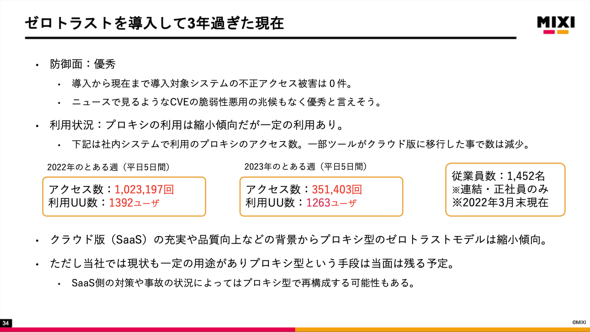

導入から3年が過ぎたいま、不正アクセスは0件で、亀山氏は「防御面は非常に優秀なのではないか」と評価する。「Log4j」を悪用する兆候もなく、アラートも上がっていなかった。「今後はIdPにおける認証とセキュリティの強化を目指し、デバイス認証やEDRなどとの連携も視野に入れ、自動化を進めていく」(亀山氏)

関連記事

セブン銀行がコロナ禍の1週間でリモートの内製開発を開始――焦りや孤独感と戦いながらもゼロトラストな開発環境を実現できた要因とは

セブン銀行がコロナ禍の1週間でリモートの内製開発を開始――焦りや孤独感と戦いながらもゼロトラストな開発環境を実現できた要因とは

アイティメディアは2020年9月7日にオンラインで「ITmedia Security Week 秋」を開催した。本稿では、セブン銀行と開発パートナー企業の情報戦略テクノロジーによる特別講演「タイムリミットは1週間 コロナ禍でリモートになったセブン銀行の内製開発チームがゼロトラストに移行するまで」を要約してお伝えする。 米国政府がゼロトラスト採用へ

米国政府がゼロトラスト採用へ

米国行政管理予算局(OMB)は、「米国政府のゼロトラストサイバーセキュリティ原則への移行」と題する覚書を発表した。米国政府のゼロトラストアーキテクチャ(ZTA)戦略を説明したもので、各省庁に2024年度末までに、特定のサイバーセキュリティ基準と目標の達成を求めている。 SASEへの移行を経て、電通デジタルがたどり着いた「ゾーントラストとの融合型モデル」とは

SASEへの移行を経て、電通デジタルがたどり着いた「ゾーントラストとの融合型モデル」とは

電通デジタルは早くからSASE/ゼロトラストに取り組んできたが、これを「ゼロトラストとゾーントラストとの融合型モデル」に発展させたという。「@IT NETWORK Live Week 2022 秋」の基調講演で、情報システム部ディレクターの相澤里江氏が経緯を話した。

Copyright © ITmedia, Inc. All Rights Reserved.

MIXI 開発本部 セキュリティ室 室長 亀山直生氏

MIXI 開発本部 セキュリティ室 室長 亀山直生氏