2022年に最も悪用された脆弱性は? Cloudflareが分析結果を発表「Log4jの脆弱性は桁違いだった……」:6つの脆弱性のリクエスト量を調査

Cloudflareは、CISAが公開した「2022年に最も悪用された脆弱性」を参考に、同社のWAFで検出された脆弱性に対するリクエスト量の分析結果を発表した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Cloudflareは、米国サイバーセキュリティ・社会基盤安全保障庁(CISA)が公開した2022年に最も悪用された脆弱(ぜいじゃく)性リストを参考に、脆弱性に対するリクエストがどれくらい発生していたのか、同社のWAF(Web Application Firewall)の観測データを分析した結果を発表した。

2022年に最も悪用されたのは「Apache Log4j」の脆弱性

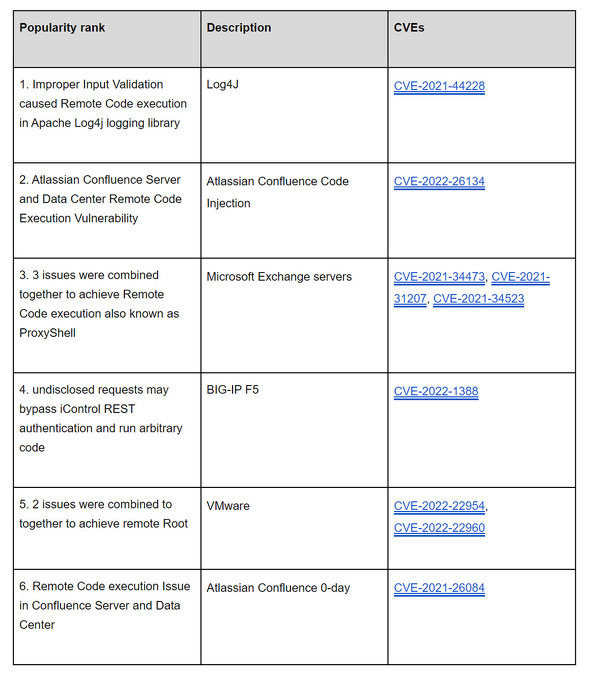

2022年に最も悪用された脆弱性は、Javaベースのロギングユーティリティー「Apache Log4j」のリモートコード実行の脆弱性(CVE-2021-44228)だ。発見以降、業界に大きな混乱を引き起こし、現在も広範囲に悪用されている脆弱性の1つだ。

2位は、AtlassianのConfluence ServerおよびData Centerの脆弱性(CVE-2022-26134)だった。この悪用はシステム全体に脅威をもたらし、組織内の情報管理においてナレッジベースシステムがいかに重要なものになっているかを示している。攻撃者は、これらのシステムがいかに重要であるかを認識し、標的としている。

3位は、Microsoft Exchangeサーバを標的とした3つのCVEの組み合わせ(CVE-2021-34473、CVE-2021-31207、CVE-2021-34523)だ。これらは、あらゆる業界や地域、セクターのデータセキュリティと事業運営に深刻な脅威をもたらすものだ。

4位はBIG-IP F5の脆弱性(CVE-2022-1388)で、2つのVMwareの脆弱性の組み合わせ(CVE-2022-22954とCVE-2022-22960)が5位。6位はもう1つのAtlassian Confluence ゼロデイ脆弱性(CVE-2021-26084)だった。

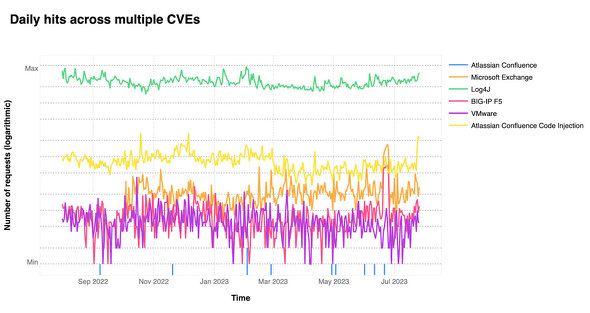

Cloudflareの分析によると、Log4jの脆弱性とAtlassian Confluence ServerおよびData Centerの脆弱性対する脆弱性を突くリクエストがトラフィックの大部分を占めており「Log4jの脆弱性は桁違い」だったという。

Cloudflareは「組織はCISAの脆弱性リストや今回の分析結果に基づいて、ソフトウェアのパッチ適用に重点を置くべきである」としており「全てのソフトウェアに最新のパッチを適用し、優れたWAFを実装することでさらなるセキュリティが確保され、基盤となるシステムが既存および将来の脆弱性に対して安全性を確保する時間を稼ぐことができる」とも述べている。

関連記事

Googleが報告「ゼロデイ脆弱性は過去2番目に多かった」 2022年に41件が悪用される

Googleが報告「ゼロデイ脆弱性は過去2番目に多かった」 2022年に41件が悪用される

Googleの年次報告書によると、2022年に悪用されたことが検出、公開されたゼロデイ脆弱性は41件。2021年の69件からは減少したが、2014年に同社が追跡を開始して以来、2番目に多かった。 Web3を支えるブロックチェーンのリスクとセキュリティ脅威を軽減するには

Web3を支えるブロックチェーンのリスクとセキュリティ脅威を軽減するには

Web3の基盤となるブロックチェーンを使用するアプリケーションは、新たな脆弱(ぜいじゃく)ポイントを抱えることになる。今回は、レポートから15の脆弱ポイントについて紹介する。 ソフトウェア開発で気を付けたい脆弱性トップ25 3位は「SQLインジェクション」 2位は「XSS」 1位は?

ソフトウェア開発で気を付けたい脆弱性トップ25 3位は「SQLインジェクション」 2位は「XSS」 1位は?

MITREは、ソフトウェアにおいて危険な脆弱性タイプの1位〜25位をまとめた「CWE Top 25」を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.