日本セキュリティオペレーション事業者協議会副代表が提言、ペネトレーションテストの成果を3倍おいしくいただくには:ITmedia Security Week 2023 秋

2023年8月に開催された「ITmedia Security Week 2023 秋」において、日本セキュリティオペレーション事業者協議会 副代表、そしてGMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏が「ペネトレーションテストを技術観点、運用観点、組織観点で3倍美味しく活用するメソッド」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

これまでSOC(Security Operation Center)に関わるサービス開発や運用責任者として携わり、ISOG-J 日本セキュリティオペレーション事業者協議会から公開されている『セキュリティ対応組織の教科書』の生みの親である阿部氏が、GMOサイバーセキュリティ byイエラエに所属し、見えてきたものを語る講演となった。ペネトレーションテストを実施しようとしている組織、実施したがその結果が見えなかった組織が参考にすべき、必見の内容だ。

ペネトレーションテストのその先にあるもの

ペネトレーションテストといえば、企業組織が守りたいと思う情報資産をしっかりと守れるかどうかを、攻撃者になり切ったペネトレーションテスターによる疑似攻撃で確認するものだ。この考え方は大事ということは多くの組織で認識しているだろう。しかし、課題は「その後」にある。

ペネトレーションテスト後は、その結果を生かすために報告書にあるシステムの脆弱(ぜいじゃく)性や業務上の脆弱性を改善する流れになることが多い。緊急とされた脆弱性を優先してパッチを適用し、アプリケーションで設定されたファイルの中に存在する認証情報をチェックするなど、指摘情報への対応は最低限行われているだろう。

OWASP JapanとISOG-Jが公表している「脆弱性診断士スキルマッププロジェクト」では、もう一段先にやるべきことが記載されている。それが「サイバーレジリエンス能力の評価」だ。

運用観点からは不審なログや検知可否、対応といった点が記載されているだけでなく、重要な組織観点として「組織全体の対応に課題がないかどうかを検証すべき」と記載されている。

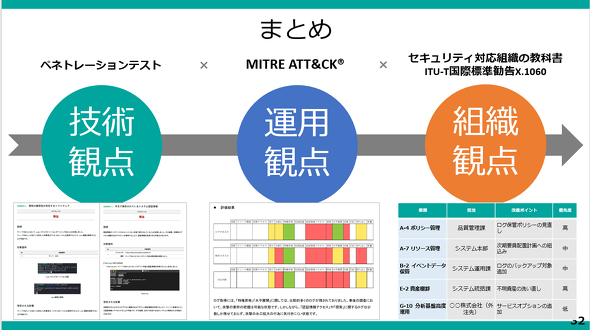

「技術観点+運用観点+組織観点の3つをそろえ、いよいよペネトレーションテストを実施することによって、おいしく食べるべき部分がそろう。ログがあり、検知ができ、そして対応につなげる部分の話を分解すれば、スッキリと活用しやすい形で理解できる」(阿部氏)

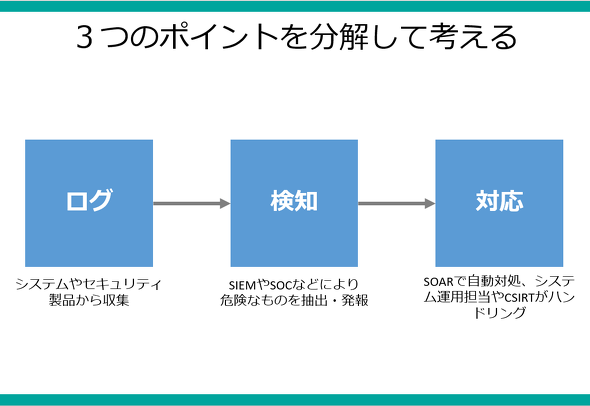

ログ、検知、対応をつなげていく

まず、運用の観点からチェックしよう。先のスキルマッププロジェクトにもあるように、ログ、検知、対応の3つのポイントを分解して考えていく。各種ログをSIEM(Security Information and Event Management)やSOCで抽出、発掘し、その結果をSOAR(Security Orchestration, Automation and Response)や自動対処、CSIRT(Computer Security Incident Response Team)などでハンドリングしていくという流れだ。進んでいる組織なら、それぞれの仕組みが既に用意されているだろう。

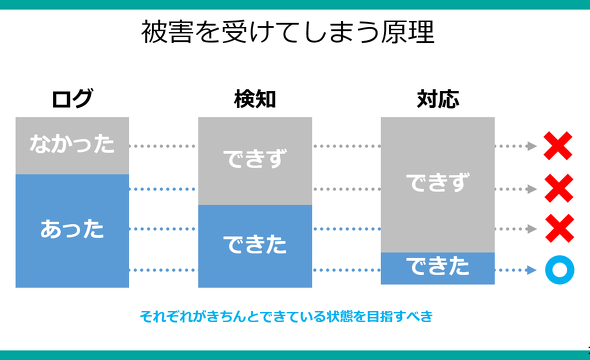

しかし、被害は発生しているのが実情だ。全てのログが存在していなかったり、検知が漏れたり、対応ができなかったものがあったりすることが被害の理由として挙げられる。中にはログがなくても担当者の経験と勘で検知できた例もあるかもしれないが、基本的にはログがなければ対応もできず、ログがあったとしても見逃してしまい、対応につながらないこともある。これらの3つが「きちんとできている状態」を目指すことがゴールの一つになる。

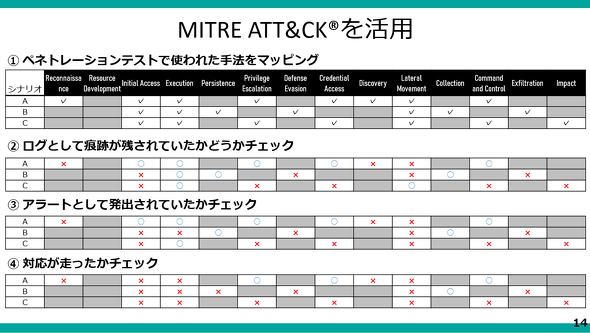

ここで抜け、漏れを把握するために有効なツールは「MITRE ATT&CK」などのフレームワークだ。「ペネトレーションテストにおいても、攻撃シナリオを作成するに当たってMITRE ATT&CKやサイバーキルチェーンをベースにしているので、これらのフレームワークを知ることで被害に至るまでの流れを意識しやすく、対策のポイントを見いだしやすい」と阿部氏は述べる。このフレームワークにおいて、ログとして痕跡が残されていたかどうか、アラートとして発出されたかどうか、対応できていたかどうかをチェックする。

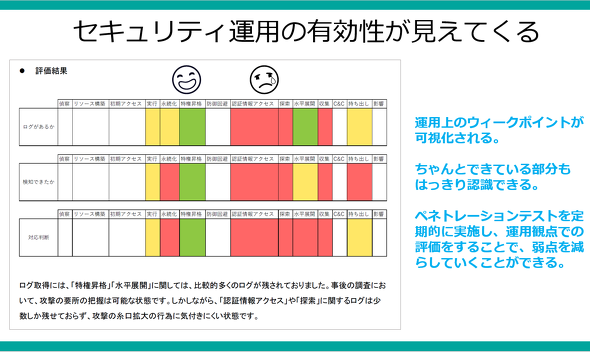

このマトリックスを、カラフルにヒートマップとして作ると「さらに理解しやすい」と阿部氏は話す。例えば対応ができていない部分を赤色にすれば、自社組織のどの部分にウイークポイントがあるかどうかを可視化できる。

「特権昇格は判断できていたが、一方認証情報アクセスや探索部分に問題があり、突破されたといったことが見えてくる。できている部分も可視化できるので、運用面でどこが良かったかを評価するのも重要。そこから徐々に運用の課題、技術の課題、そして一歩先の組織の課題に結び付ける入り口になる」(阿部氏)

弱点の原因は?

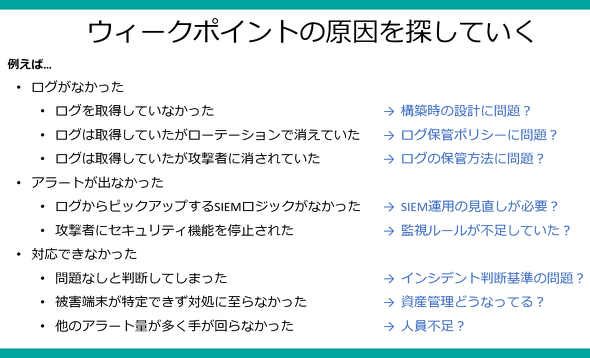

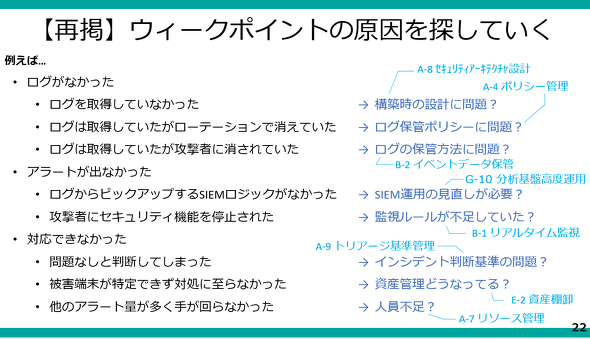

その弱点を深掘りしていくのが次のポイントだ。例えばログがなかったとしたら、それはそもそも取得していなかった場合や、取得していたがローテーションで消えていたなどの原因があるだろう。アラートに関してもログからピックアップするロジックがなかったり、攻撃者が機能を止めていたりといったこともあり得る。

それらの原因をさらに追いかけていけば、構築時の設計やポリシー、ルールにひも付いていくだろう。深掘りする上で「運用や現場の対処といったレベルを超える課題が出てくる。それは“なんとなく頑張る”で終わらせるのではなく、組織としての課題として捉えるべき問題だ」と阿部氏は警鐘を鳴らす。

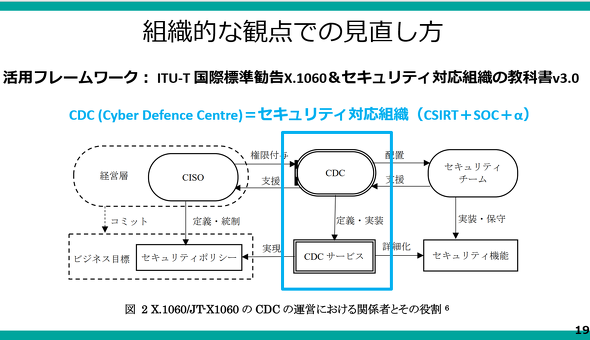

組織として課題を対処するに当たって有効なのはやはり“フレームワーク”だ。阿部氏も執筆に携わったドキュメントの最新版『セキュリティ対応組織の教科書 v3.0』、その基となり阿部氏がメインエディターとして策定に関わった「X.1060」を阿部氏は挙げる。この中で「サイバーディフェンスセンター」(CDC)が挙げられているが、これをセキュリティ対応組織と読み替えて定義すると分かりやすい。

「システム運用やCSIRTをはじめ、会社でサイバーセキュリティに関わっている組織の総体をセキュリティ対応組織として定義している。全社きちんと総出で、組織的な課題として認識して対処できるかどうかが非常に重要だ」(阿部氏)

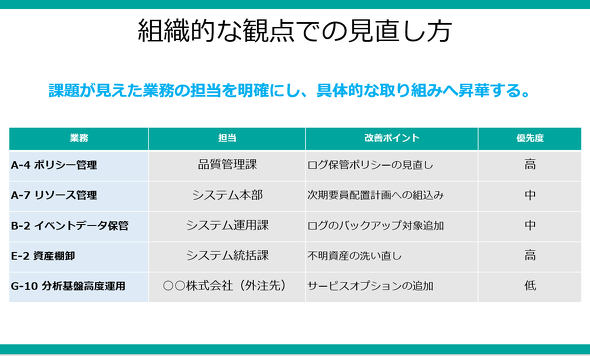

このフレームワークでは、セキュリティ対応組織で必要な業務が具体的に掲載されている。64種類の業務のうち、ペネトレーションテストで見えてきた課題を、うまく組織での対処につなげていき、誰が、どう改善するかを当てはめていく。

「ポリシー管理では、この部分の課題をどの担当がやっているか。責任範囲はどこまであるかといったことが分かる。例えば『外注先に依頼しているものだから、サービスオプションを追加検討しよう』など、具体的な取り組みに昇華できるようになる」(阿部氏)

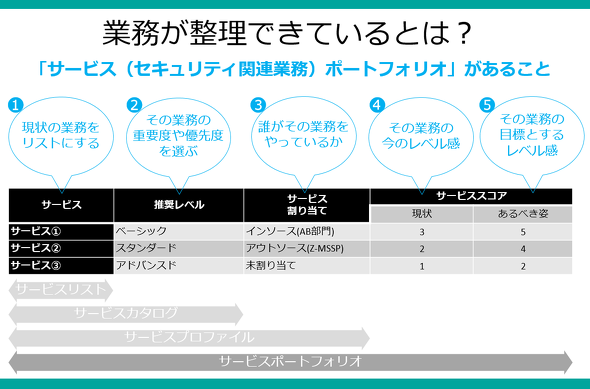

「理想としては、事前に社内で業務が整理されている状態が望ましい。フレームワークとしては、サービス、つまりセキュリティ関連業務のポートフォリオを作りましょうと述べている。できれば優先度を決めつつ、誰が業務を行っているのか。いまのレベル感と、目標とするレベル感をまとめていく」(阿部氏)

阿部氏はこれまで、「5分でわかるX.1060」という動画でもフレームワークを説明しており、どのようにセキュリティ対応組織を作るかを解説している。X.1060は難解な部分もあるので、より実用的なドキュメントとしてまとめられた教科書もある。v3.0ではx.1060で追加された部分もバックポートされており、まずは『セキュリティ対応組織の教科書 v3.0』を読み、これらを基に、ぜひ理解を進めてほしいという。

「ペネトレーションテストを起点とした技術観点はもちろん、その報告書を見ながら運用観点で解決を進めていき、さらにそこから見えた弱点を組織観点で対策していく。それらを1本の線で結び、ペネトレーションテストの結果を役立てていってほしい」(阿部氏)

関連記事

「ホワイトハッカー」の仕事を理系学生が体験 日立ソリューションズ インターンシップ潜入記

「ホワイトハッカー」の仕事を理系学生が体験 日立ソリューションズ インターンシップ潜入記

ドラマや映画の登場人物みたいに華やかなもの? 個人でもくもくとPCに向かうんでしょ?――ホワイトハッカーの仕事とはどのようなもので、どんな難しさややりがいがあるのか。早稲田大学の学生たちがインターンで疑似体験してみた。 脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

脆弱性を突いたサイバー攻撃にも有効な予行演習――ペネトレーションテストとゼロトラストセキュリティ

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストによるセキュリティ構築を進めている状況でも非常に有効なペネトレーションテストについて解説する。 企業のセキュリティ維持にはなぜペネトレーションテストが重要なのか

企業のセキュリティ維持にはなぜペネトレーションテストが重要なのか

WhiteSourceはペネトレーションテストに関する解説記事を公開した。テストの目的と重要性の他、ペネトレーションテストと脆弱性評価との違い、テストを進める7つのステップ、主要なテストアプローチ、テストに使うツールについて紹介した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

日本セキュリティオペレーション事業者協議会 副代表 GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏

日本セキュリティオペレーション事業者協議会 副代表 GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏