徳丸氏が探る“認証”の今――サイバー攻撃の認証突破テクニック、フィッシング、そして対抗策とは:ITmedia Security Week 2023 冬

2023年11月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2023 冬」の「多要素認証から始めるID管理・統制」ゾーンで、イー・ガーディアングループCISO(最高情報セキュリティ責任者)兼 EGセキュアソリューションズ 取締役 CTO(最高技術責任者)の徳丸浩氏が「認証の常識が変わる――認証強化の落とし穴と今必要な施策」と題して講演した。「認証」をキーワードとし、これまでパスワードに頼り切りだった古典的な手法による認証システムが攻撃される中、新たな技術でどこまで人と情報を守れるのか。認証の現状と今必要な対策を語るセッションだ。本稿では、講演内容を要約する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

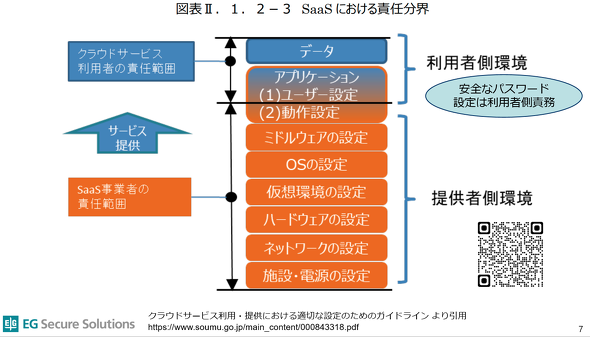

責任分界点、パスワード管理は“利用者側”にある

企業ではクラウドの活用が当たり前となっている。総務省が公開している「令和4年通信利用動向調査」では、クラウドサービスの利用状況は年々伸びており、2022年には72.2%が「部分的にでもクラウドを利用している」と回答する。「場所を選ばず利用でき、資産、保守体制を社内に持つ必要がない」ことが、クラウドサービスを利用する理由の上位だ。

しかし、課題は“セキュリティ”だ。SaaS(Software as a Service)ではクラウド事業者と利用者の間で「責任共有モデル」を取り入れており、データやアプリケーション、ユーザー設定などは、サービス利用者に責任範囲がある。

「安全なパスワードを設定することや、認証のための設定は、利用者の責務だ。会社ではさまざまな人がサービスを使うが、それぞれが安全なパスワードを設定するかどうかに課題がある」(徳丸氏)

認証を突破する、攻撃者のテクニック

サイバー攻撃者は、安全ではないパスワードを狙う。その手法を徳丸氏は解説する。

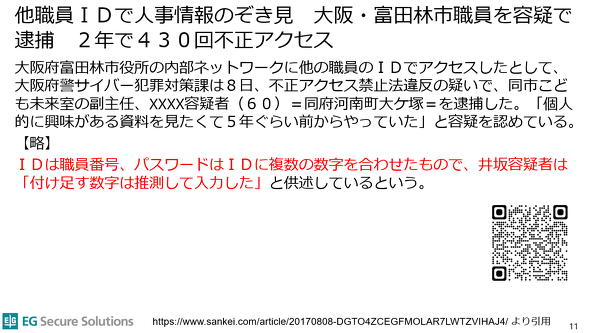

例えば「パスワード推測攻撃」ではログインIDを固定し、パスワードとしてユーザーの本名、生年月日など、ありがちなものを推測し、ログインを試みる。古くから悪用されている事例だが、いまだにこの手法による被害は発生する。徳丸氏は大阪府富田林市役所で発生した事例を紹介し、「この事例では、IDに複数の数字が組み合わされたパスワードが設定されており、『付け足す数字は推測して入力した』と供述している」と述べる(参考)。実はこの手の攻撃は、地方公共団体でも度々発生しているが「地方公共団体だけで発生しているとは思えず、民間企業でも起きているが、公表されていないだけと考えるのが自然」と徳丸氏は指摘する。

次は「辞書攻撃」だ。ログインIDは固定しパスワードは「ありがちな文字列」、例えば「123456」「password」「qwerty」など、あらかじめ辞書として設定したものを試行する。この事例として、徳丸氏は産業技術総合研究所(産総研)の事例を紹介する。産総研では「Microsoft 365」やオンプレミスのシステムがサイバー攻撃の被害に遭った。産総研の報告書によると、要機密情報は暗号化することが定められていたものの、送信方法が具体的に決められておらず、パスワードをメールで送信していた。徳丸氏は「これが盗まれた可能性がある」と指摘する。また報告書では、職員に対するパスワード設定ルールはあったものの、安易なパスワードを設定する100アカウントが特定され、侵入されたことが述べられている。

「産総研としては驚くべき内容。職員全員がセキュリティ専門家ではないのでこういうこともあり得るだろう。一般企業であればなおのことだ」(徳丸氏)

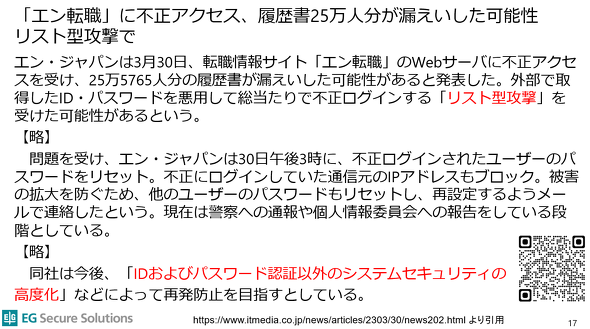

さらに対策が難しいのが「パスワードリスト攻撃」だ。脆弱(ぜいじゃく)なサービスからSQLインジェクションなどを用いてログインIDとパスワードの組み合わせを奪取し、それを攻撃者が闇市場で販売する。それを購入した別の攻撃者が、攻撃目標のサイトでIDとパスワードの組み合わせを使ってログインを試行する。IDとパスワードは全く別のサービスで利用されているものだが、そのうち一部分は「パスワード使い回し」になっていることを想定し、成功する場合がある。

これも、多くの攻撃事例が観測されている。徳丸氏はエン・ジャパンの事例を取り上げつつ(参考)、同社は「IDおよびパスワード認証以外のシステムセキュリティの高度化」を対策として挙げていることに注目する。

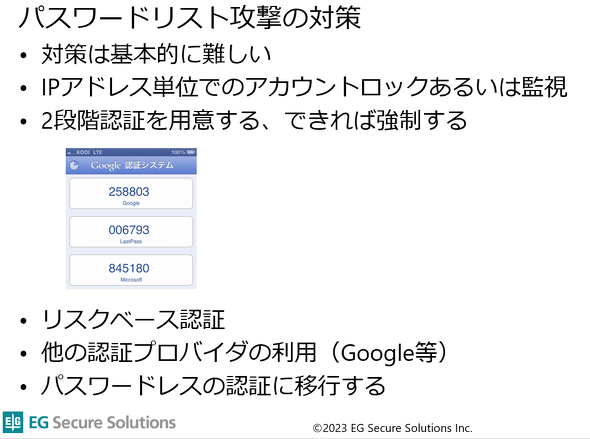

「これは対策が非常に難しい」と徳丸氏。情報処理推進機構(IPA)もかつて、「パスワード使い回しをやめよう」というキャンペーンを展開したが、専門家の間でもその効果には疑問があり、「使い回しは完全になくならないというのが率直な感想」と徳丸氏も指摘する。人間の記憶力では、全てのパスワードを覚え切れないからだ。

それを前提とした対策として、徳丸氏は2段階認証(2要素認証)、リスクベース認証、認証プロバイダーの利用、パスワードレス認証を取り入れることを提案した。

今、目の前にある「フィッシング」の脅威

フィッシングを使った攻撃も進化している。一般人向けの事例だけでなく、企業やエンジニアをターゲットとし、サーバOSの改ざんにまで至った事例もあることは注目すべきだろう(参考)。

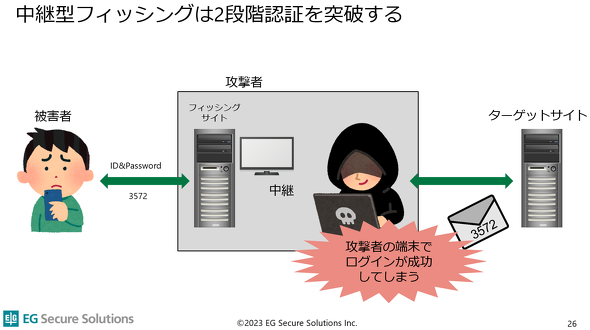

徳丸氏は「フィッシングも以前より1段階発展しており、対策の一つだった「2段階認証」さえも突破できるようになっている」と警鐘を鳴らす。中継型フィッシングでは、攻撃者が偽のログイン画面を表示させるだけでなく、4〜6桁のワンタイムパスワードを背後で本物のサイトに送信することも行われ、ログインが成功してしまう。可能性は以前から指摘されていた手法が悪用されている。

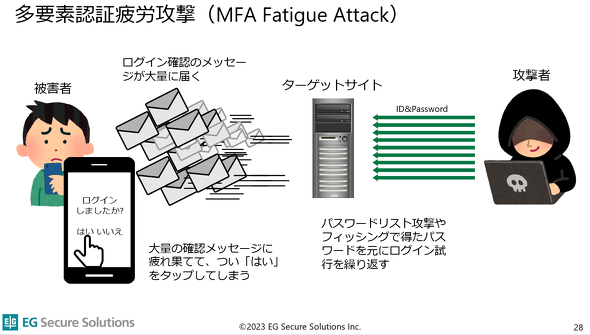

加えて、昨今では「多要素認証疲労攻撃」(MFA Fatigue Attack)が流行しつつある。この攻撃は攻撃者がターゲットするサイトに何度もログインを繰り返すものだ。多要素認証が設定されていればログインは成功しないが、それでもかまわずログインを繰り返すことで、被害者には多数の確認メッセージが届く。そのうち“疲労”し、1回でも被害者がタップしてしまうと、攻撃者は多要素認証を施したサイトでもログインが成功するのだ。

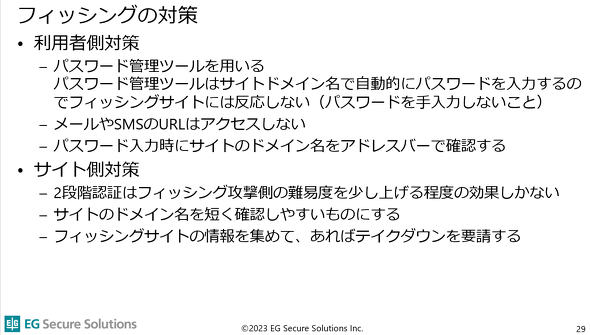

フィッシングの対策としては、パスワード管理ツールの利用がある。パスワード管理ツールでは、サイトのドメイン名に対応するパスワードを自動入力するので、似たような画面の偽サイトでは反応しない。

「この仕組みならばフィッシングに強いが、なかなか普及していないのが問題。サイト側での対策は非常に難しく、2段階認証は完璧ではなく、難易度を少し上げる程度の効果。とはいえ、パスワードリスト攻撃には十分な対策になり得る。サイト側の対策の一つとして考えることは重要だ」(徳丸氏)

認証を強化するには?

認証を強化する最新の手法を見てみよう。

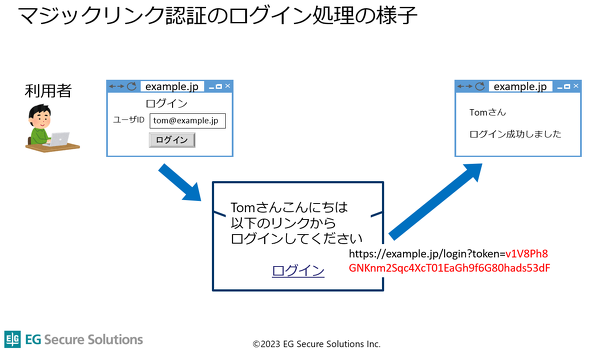

徳丸氏はまず「マジックリンク認証」を紹介する。これは利用者がログイン画面でIDのみを入力すると、そのIDにひも付くメールなどのメッセージを使い、ログインのためのURLを送信する。これをクリックすることで、パスワードを入力することなくログインを処理するという手法だ。「利便性が高く、フィッシング耐性もある。加えて特別な設備が不要で運用コストも低く、利用者のトレーニングもいらない」(徳丸氏)とメリットも多い。デメリットはメールが止まるとログインもできないことや、平文で送信されることのリスクが挙げられる。

同様の手法として、SMSでログインのためのパスワードを送る認証も、「Yahoo! JAPAN」などが採用している。パスワードを記憶する必要がなく利便性が高い上に、マジックリンク認証と同様のメリットがあるが、これも携帯電話事業者のトラブル時にログインができない上に、SMS送信のランニングコストが発生する。それでも、メリットが上回れば検討に値するだろう。

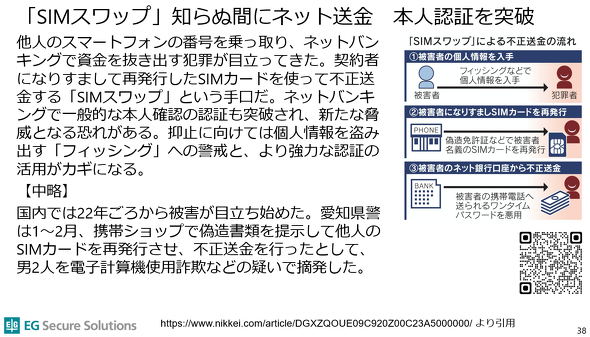

しかし、SMSを利用する場合、日本でも「SIMスワップ」の脅威を考える必要がある。主にネットバンキングを狙った攻撃として表面化しており、フィッシングで得た個人情報を基に偽造免許証を作り、被害者になりすまして携帯電話事業者にSIMカードを再発行させ、SMS認証を奪う。警察庁の統計では2022年に多く発生し、その後携帯電話事業者側の本人確認の厳格化によって件数は減少しているが、潜在的にはまだ起き得ることに注意したい。

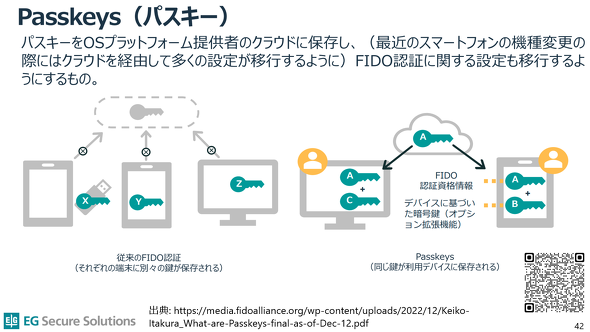

加えて注目なのが、FIDO/FIDO2の技術を使った「パスキー」だ。2022年に発表され、Apple、Google、Microsoftなどを中心に、急速に導入が始まっている。macOS、Windows Hello、Chromeブラウザで対応が進み、「1Password」「Bitwarden」といったパスワード管理ツールでも対応している。これはスマートフォンやPCの生体認証を使い、秘密鍵をそれらFIDO認証器内に保持するだけでなく、クラウドを経由して設定を移行、同期させることで利便性を高めたものだ。ログイン時には画面に表示される2次元バーコードをスマートフォンで読み取り、生体認証を行った上でログインが可能になる。

「導入はまだ難しいながらも、長期的にはパスワードレス認証の本命と見なされている」(徳丸氏)

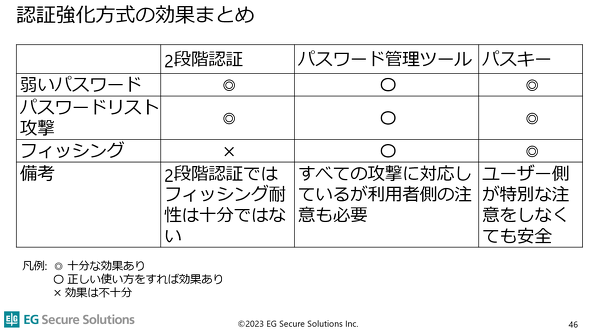

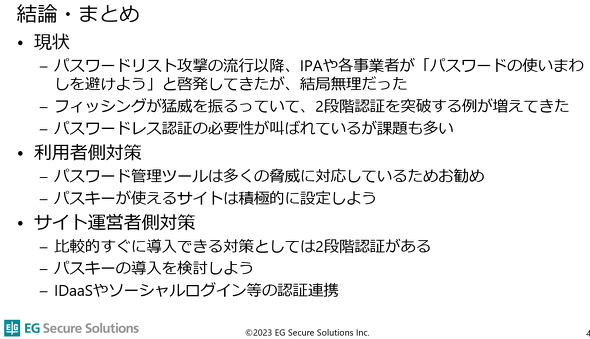

認証強化の方式として「2段階認証」の利用や「パスワード管理ツール」の利用、パスキーの利用における効果を徳丸氏はまとめる。「パスワードレス認証にはまだ課題も多く、普及に時間がかかる。利用者にはパスワード管理ツールの利用を進める。パスキーの利用も積極的に行ってほしい。サイト運営者には、まずは2段階認証の利用、そしてIDaaS(IDentity as a Servic)の利用を検討してほしい」

関連記事

あの「オニギリペイ」に学ぶ、「セキュリティ要件準拠」でもインシデントが起きる理由

あの「オニギリペイ」に学ぶ、「セキュリティ要件準拠」でもインシデントが起きる理由

過去のセキュリティインシデントを教訓にセキュリティを意識する企業は増えている。だが、セキュリティ要件などを考慮して作られつつあるWebアプリケーションにも落とし穴があるという。「Cloud Native Week 2023夏」に登壇した徳丸 浩氏が解説した。 カード情報漏えいやマルウェア(ランサムウェア)の歴史から徳丸氏が明かす「セキュリティはいたちごっこ」になる理由

カード情報漏えいやマルウェア(ランサムウェア)の歴史から徳丸氏が明かす「セキュリティはいたちごっこ」になる理由

ITmedia Security Week 2022夏のDay2「未来へつながるセキュリティ」ゾーンの基調講演で、EGセキュアソリューションズ CTO 徳丸浩氏が「『セキュリティはいたちごっこ』の本質とは何か」と題して講演した。 架空企業「オニギリペイ」に学ぶ、セキュリティインシデント対策

架空企業「オニギリペイ」に学ぶ、セキュリティインシデント対策

ECサイトやWebサービスでセキュリティインシデントを起こさないためには何をすればいいのか。2019年12月に開かれた「PHP Conference Japan 2019」で徳丸浩氏が、架空企業で起きたセキュリティインシデントを例に、その対策方法を紹介した。

Copyright © ITmedia, Inc. All Rights Reserved.

イー・ガーディアングループCISO 兼 EGセキュアソリューションズ 取締役 CTO 徳丸浩氏

イー・ガーディアングループCISO 兼 EGセキュアソリューションズ 取締役 CTO 徳丸浩氏