カード情報漏えいやマルウェア(ランサムウェア)の歴史から徳丸氏が明かす「セキュリティはいたちごっこ」になる理由:ITmedia Security Week 2022夏

ITmedia Security Week 2022夏のDay2「未来へつながるセキュリティ」ゾーンの基調講演で、EGセキュアソリューションズ CTO 徳丸浩氏が「『セキュリティはいたちごっこ』の本質とは何か」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

【お詫びと訂正:2022年7月13日午後6時】初出時、記事タイトルが適切でない表現になっておりました。お詫びして訂正いたします。関係者の皆さまにご迷惑をおかけして申し訳ありませんでした。

サイバー攻撃者が狙う穴を、防御側はふさぐよう努力する。するとサイバー攻撃者も工夫に工夫を重ね、新たな攻撃手法を使い出し、かつての常識はいつの間にか非常識に変化する――そういった“いたちごっこ”が、サイバーセキュリティの世界では繰り返されている。この歴史を読み解くと、見えてくるものもあるかもしれない。

「Webアプリケーションセキュリティのバイブル」ともいえる“徳丸本”こと『体系的に学ぶ 安全なWebアプリケーションの作り方』(SBクリエイティブ)の筆者、徳丸氏が、クレジットカード情報の漏えい対策、そしてマルウェア対策のこれまでの歴史から、この“いたちごっこ”を総括した。私たちが進むべき次の一歩を考えるためのセッションとなった。

セキュリティはいたちごっこの連続

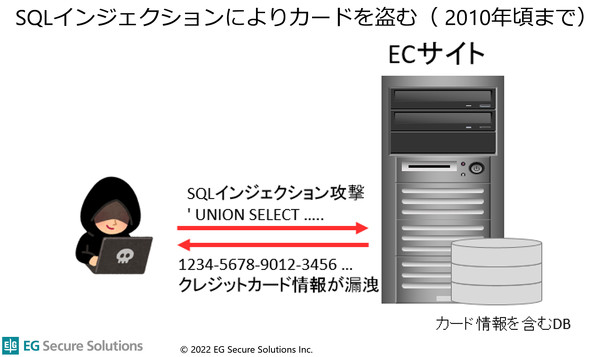

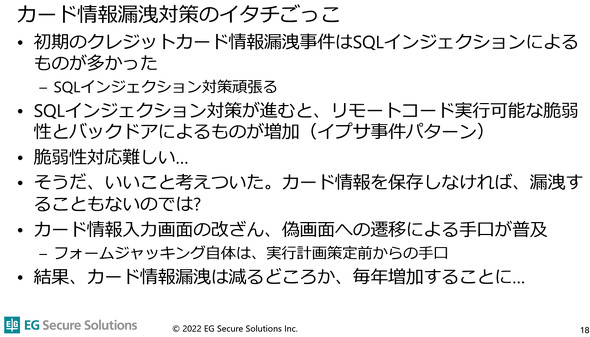

徳丸氏は、「いたちごっこ」の事例として昨今も報道が絶えることのない「クレジットカード情報漏えい」を取り上げる。クレジットカード情報漏えいの歴史は古い。2010年ごろまでは攻撃手法として「SQLインジェクション」が使われることが多かった。これは入力フォームにSQLの断片を入力することで、入力値を十分に検証していないWebアプリケーションの脆弱(ぜいじゃく)性を通じてデータベースからカード情報を含むデータを抜き出すものだ。

これに対しては、Webアプリケーションで脆弱性の穴をふさぐことが有効だ。この攻撃手法は大きく注目されたこともあり、2010年ごろには多くのWebサイトで対策が進んだ。いまではSQLインジェクションを使った攻撃が成立したと聞けば、「今どきSQLインジェクションでやられるのかと言われてしまう」と徳丸氏は述べる。

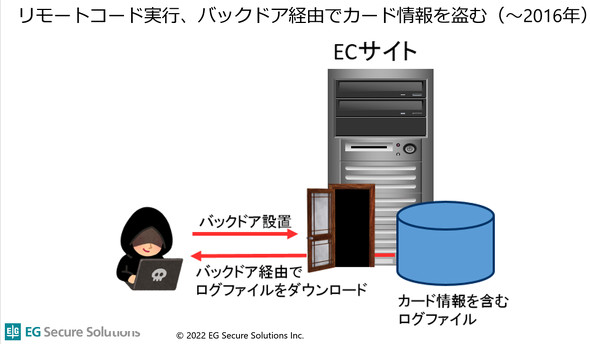

SQLインジェクション対策が進んだことで、攻撃者も次の一歩に踏み出すことになる。2016年ごろまで攻撃の主流となったのが、リモートコードをサーバで実行させ、バックドアを作って情報を盗むものだ。「OSコマンドインジェクション」の脆弱性を使い、サーバ上にバックドアを設置、攻撃者がその“裏口”を経由し、サーバ内部の情報をダウンロードする。

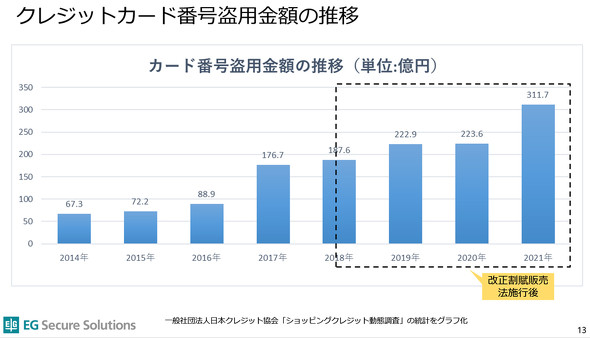

SQLインジェクション、OSインジェクションを使う手法は、ともに「カード情報がサーバ上に保存されている」ことがポイントにある。この時期も多数のクレジットカード情報漏えい案件、それに伴う不正利用の事件が多発したことで、政府も動くようになる。この後、改正割賦販売法の施行、そしてクレジットカード情報の非保持化が進められるようになる。「保存されたクレジットカード情報を盗まれるのならば、そもそも保存しなければ盗まれない」という考え方だ。

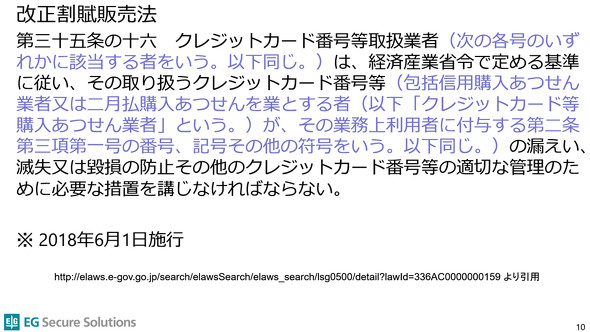

改正割賦販売法では、「カード情報の取扱業者はカード番号などの漏えい、毀損(きそん)などを防止し、適切に管理するために必要な措置を講じよ」としている。その詳細は、「経済産業省令で定める基準に従い」とし、経済産業省も業界団体とともにガイドラインを作成している。

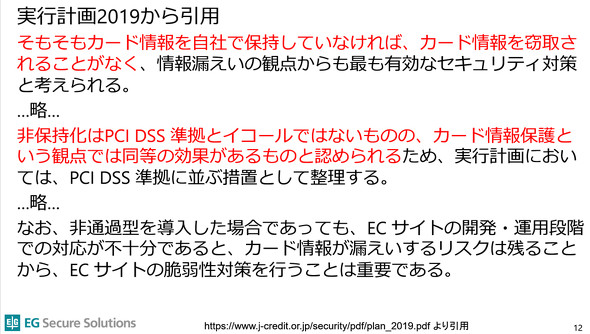

「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画」では、カード情報を自社で保持しない方針を掲げている。「非保持化していれば、PCI DSS準拠とはイコールではないものの、同等の効果が得られる」とし、この方法が一気に広がった。

その結果は意外なものだった。改正割賦販売法が施行された後、カード番号が盗用され悪用された被害金額はむしろ増えてしまったのだ。いまや年間300億円以上の被害が発生している。

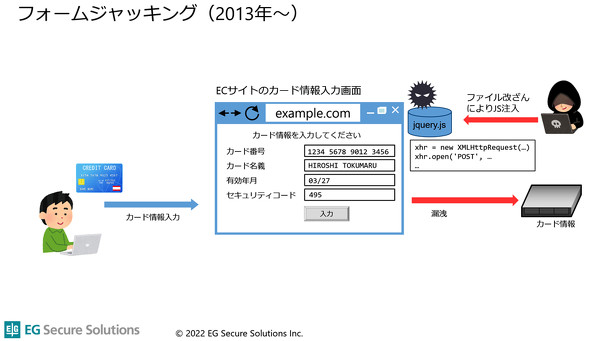

これはなぜ起きてしまったのだろうか。2013年以降、攻撃者もカード情報非保持化を前提とした攻撃手法を確立している。それがフォームジャッキングによる攻撃だ。フォームジャッキングによる手法では、ECサイトのカード情報入力画面を改ざんし、スクリプトを混入させることで、利用者がカード情報を入力した時点でその情報を盗む。システムがカード情報を保持しているかどうかは無関係で、フォーム画面そのものを攻撃対象としているのだ。

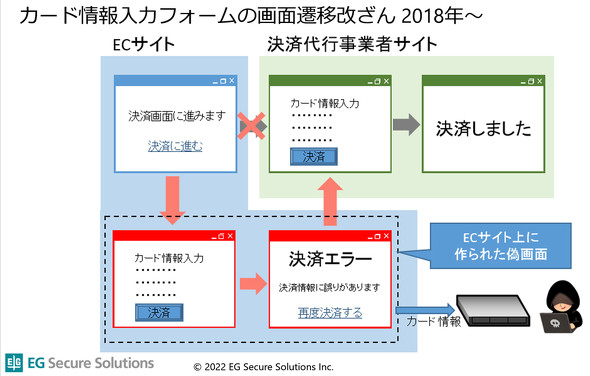

また、2018年以降はECサイト自身が決済機能を持たず、決済代行事業者に委託している場合でも、カード情報入力フォームを改ざんし、画面遷移を奪う手法が使われるようになった。フォームジャッキングによる手法と同様、決済に進む画面を改ざんすることで、カード情報を入力する画面を表示して入力された情報を盗む。一度、決済エラー画面を経由し、正規の決済代行事業者サイトに遷移させることが多い。「カード情報を入力しないと商品が届かず、利用者にすぐバレてしまう。カード番号入力のミスはよくあることなので、こうやって遷移させ、正規のルートに戻すことでなかなか被害が表面化しないように工夫している」(徳丸氏)

カード情報を持っていないのにもかかわらず、カード情報漏えいの事件は後を絶たない。徳丸氏はこの根本的な原因として「実は対策が本質的ではない」と指摘する。これまで見てきた攻撃の要因は、大半は脆弱性が残っていることや、管理者のパスワードが甘いことなどが挙げられる。

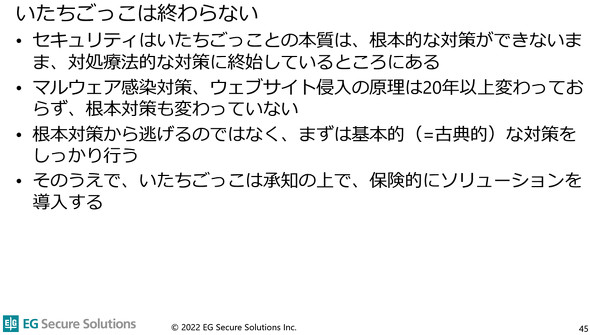

徳丸氏は「Webサイトへの侵入経路は2種類しかない。管理用ツールの認証を突破されるか、ソフトウェアの脆弱性を悪用されるかだ」と述べる。昔はSQLインジェクションが狙われ、その対策が進むと、別の脆弱性が狙われてきた。「カード情報を巡るいたちごっこを総括すると、いたちごっこが行われる本質的な原因は、本質的な対策から逃げているから。脆弱性に正面から対応する、もしくは自分でやるのではなく脆弱性対応をしっかりしているSaaSを、お金を出して借りるなどが必要では」と徳丸氏は総括した。

マルウェア世界の“いたちごっこ”

次に、マルウェアの世界を見てみよう。マルウェアとの戦いは、2000年ごろに発生した「I Love You」ワームや2001年の「Nimda」などから始まり、「WannaCry」や「Emotet」など、今もマルウェアは途切れることなくやってきている。

徳丸氏はその事例の一つとして、2017年5月に日本を含む全世界で被害を発生させた「WannaCry」を取り上げる。WannaCryは世界中の23万台以上のWindows端末に感染し、内部のファイルを暗号化してきたランサムウェアだ。身代金として匿名性の高い暗号通貨を要求し、TCPポート(445)に接続して自動的に感染を広げるワーム的な動きも伴って、感染が拡大した。

この感染には脆弱性「MS17-010」が悪用され、その2カ月前に修正プログラムも提供されていたにもかかわらず、多くの端末で脆弱性が放置されていたことも記憶に新しい。

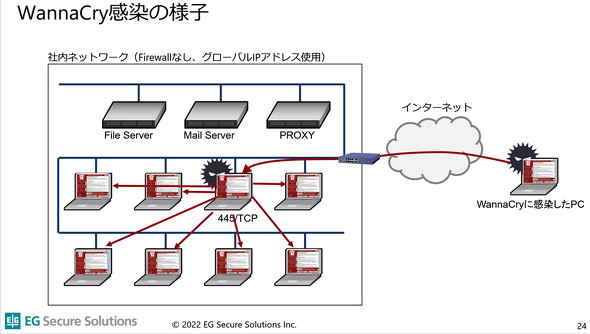

この感染手法を見てみよう。大学などのネットワークのように、ファイアウォールがなく、グローバルIPアドレスを利用するといった環境では、WannaCryはインターネットからTCPポート(445)に接続して感染する。いったん感染してしまうと、ローカルネットワークとして到達可能な端末に自動で感染する。この感染にはマルウェアのクリックなどが不要で、人間の手を介さないことが、WannaCryの大きな特徴だ。

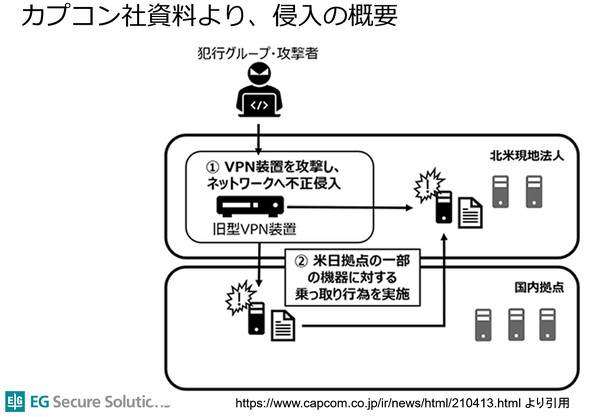

昨今では、テレワークに関する攻撃も増えてきている。例えば2020年11月にカプコンが不正アクセスを受けた事件では、北米の現地法人にある予備の旧型VPN装置がサイバー攻撃を受け、その後にランサムウェアによる被害が発生している。

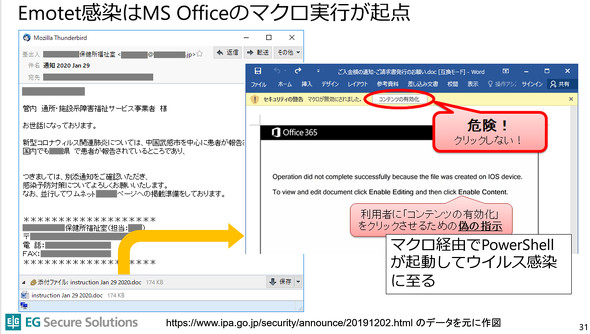

さらに、Emotetの攻撃も大きな問題になっている。主にはメールを経由して社内にマルウェアが入り込む。メールに添付された文書ファイルを開くと、ファイルに埋め込まれたマクロの実行を促され、それを実行すると感染してしまう。パスワード付きzipなども利用され、既存のメールセキュリティ対策をすり抜けるなどの点も問題となっている。

マクロウイルスはこれまでも多数あった。しかし、ここまで感染が広がった理由はなんなのだろうか。

「いろいろ巧妙な点がある。企業から連絡先情報とともにメールの文面も盗み出すことで、疑うことなく開かせてしまう。Emotetは進化しており、最近はzip付きメールを受け取らない企業も増えたためか、暗号化なしのパターン、不正なPDFを送りつけるパターン、URLを本文に記載するパターンなどさまざまなものがある。いずれにしても最終的にはマクロが実行され、ウイルス本体がダウンロードされるという感染の原理はほぼ共通だ。それでも多くの人がだまされてしまう」(徳丸氏)

なぜこのいたちごっこが続くのか?

マルウェアとの戦いの歴史も長い。WannaCryに関しては日本での感染数は世界に比べると少なかったといわれている。これは日本の多くの組織ではファイアウォールやブロードバンドルーターが設置されており、グローバルIPアドレスを使用していなかったことが要因だ。とはいえ、感染が広がる要因の一つとして、持ち出しPCが社外で感染し、それをオフィスに戻ったときにネットワークにつなげてしまった結果、感染が広がるというパターンもある。さらに、VPNの脆弱性を突く攻撃も非常に多い。

Emotetに関しては、ファイアウォールは無関係で、メールを開くことで感染が進んでしまう。これに対して古典的な手法では「ウイルス対策ソフト」が挙げられる。これはメールの場合、添付ファイルの中身を見て、既知のウイルスと特徴が一致すれば隔離する。「これは例えて言えば、指名手配。しかし、このウイルス対策ソフトによる手法は既知のものしか対応できない。最近のマルウェアは変化が激しく、指名手配書であるシグネチャの対応が追い付かない」(徳丸氏)。

攻撃者の変化に対応するために考えられた手法の一つに「サンドボックス」がある。これは隔離された環境で動かして挙動を観察するものだが、攻撃者もこの動的解析を回避すべく、サンドボックス内にいるかどうかを検知する機能が含まれ、サンドボックス内では無害で挙動するという“いたちごっこ”がここでも行われている。

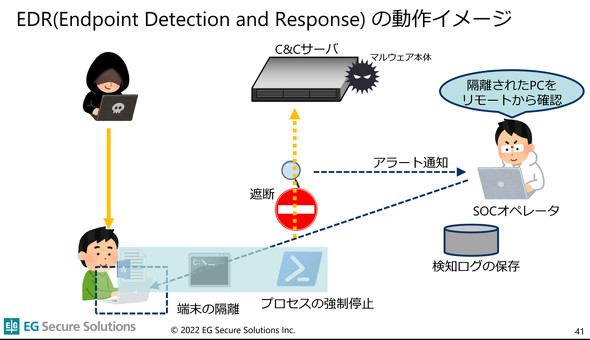

既存のウイルス対策ソフトで対応ができないことから、世間ではEDR(Endpoint Detection and Response)へのシフトが進んでいる。これは感染したタイミングでその挙動を検知し、アラートを通知し、SOC(Security Operation Center)オペレーターによる対処を可能にするものだ。

「実行自体はしてしまうが、それを止めればデータ窃取には至らず、被害を最小限にできる。サンドボックスは“おとり捜査”、EDRは“現行犯を止める”ようなイメージだ。EDRは中小企業には運用コストが高いが、いまだ有効なソリューションとして認識されている。つまり、まだ“いたちごっこ”の段階まで至っていないと考えられる」(徳丸氏)

「侵入前提で考えよう」の前に

Emotetはメール文書を開かせる手口が非常に巧妙だが、「すごくないところは、マルウェア感染の基本戦略は古典的なマクロウイルスと変わらない。いまのところは『コンテンツの有効化』を押さなければ感染しないので、利用者が注意していれば、感染を防ぐことが容易だ。ただ、つい押してしまう事例が後を絶たない」と徳丸氏は述べる。

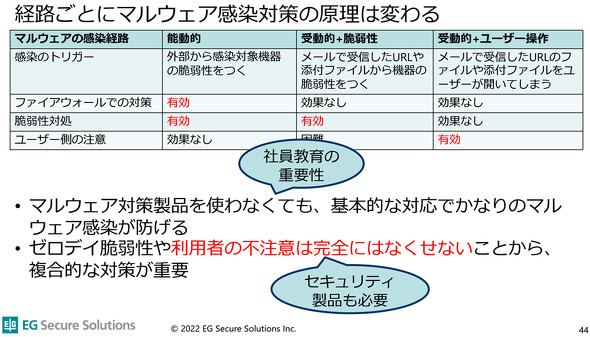

そして徳丸氏は、「Emotetのようなものはユーザーが注意することで、脆弱性を悪用するものは脆弱性に対応することで防げる。実は、基本的な対応でかなりのマルウェア感染は防げる」と指摘する。もちろん、これに加えてセキュリティ教育なども必要だが、利用者の不注意は完全にはなくせない点には気を付けなければならない。

「いたちごっこの歴史を振り返ったが、根本的な対策をしっかりやることが重要だ。『侵入前提で考えよう』とセキュリティの専門家はよく言う。これももちろん大切な考え方だが、基本的、根本的な対策で侵入を防ぐことができるはずだ。その上で、EDRを保険的に導入する考えも重要だ」(徳丸氏)

関連記事

架空企業「オニギリペイ」に学ぶ、セキュリティインシデント対策

架空企業「オニギリペイ」に学ぶ、セキュリティインシデント対策

ECサイトやWebサービスでセキュリティインシデントを起こさないためには何をすればいいのか。2019年12月に開かれた「PHP Conference Japan 2019」で徳丸浩氏が、架空企業で起きたセキュリティインシデントを例に、その対策方法を紹介した。 徳丸浩氏が誤解を指摘――Webサービス運営者が知らないと損害を生む「パスワード保護の在り方」

徳丸浩氏が誤解を指摘――Webサービス運営者が知らないと損害を生む「パスワード保護の在り方」

サイバーセキュリティの世界で取り上げるべきトピックは多々あるが、「基本的な守りを固める」ことも重要だ。2019年6月26日に行われた「@ITセキュリティセミナーロードショー」の中から、その際に役立つセッションの模様をレポートする。 「クレジットカード情報の非保持化は、脆弱性があれば意味がない」――徳丸浩氏が指摘

「クレジットカード情報の非保持化は、脆弱性があれば意味がない」――徳丸浩氏が指摘

日本PHPユーザ会が開催した「PHP Conference 2018」でEGセキュアソリューションズの徳丸浩氏は、ECサイトのセキュリティ対策として「クレジットカード情報を保存しない(非保持化)」を推奨する動向に対し、「脆弱(ぜいじゃく)性があれば意味がない」と指摘する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

EGセキュアソリューションズ CTO 徳丸浩氏

EGセキュアソリューションズ CTO 徳丸浩氏