「アタックサーフェス管理」とは、今日からできることは――日本ハッカー協会の杉浦氏が「OSINT」視点で考える:ITmedia Security Week 2024 冬

2024年3月4日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「アタックサーフェス管理」ゾーンで、日本ハッカー協会 代表理事 杉浦隆幸氏が「今日から始めるアタックサーフェス管理」と題して講演。日本ハッカー協会として「日本のハッカーが活躍できる社会を作る」べく活動する杉浦氏が、幅広いセキュリティ分野の中から「アタックサーフェス管理」をキーワードに、OSINT技術を通じてセキュリティ対策の根幹を語った。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

攻撃される場所を特定し、管理する

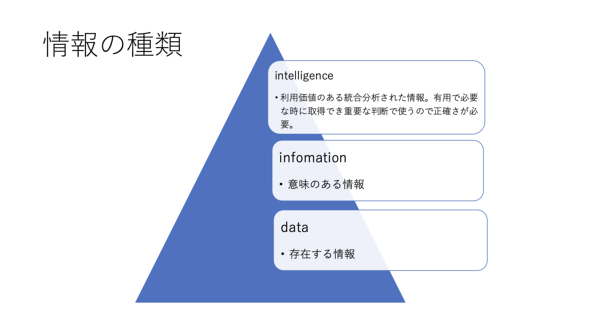

杉浦氏はまず、OSINT(Open Source Intelligence)でも重要な考え方である情報の分類を解説する。日本語では「情報」と表現されるものは、英語では大きく分けて下記の3種がある。

- データ:存在する情報

- インフォメーション:意味のある情報

- インテリジェンス:利用価値のある、統合分析された情報。必要なときに取得できる。重要な判断を下すときに使うので、正確さが必要

単に意味のある情報があればよいわけではなく、利用価値のある情報、そしてそれを基に判断し、行動に移せるような情報を「インテリジェンス」と定義する。

「アタックサーフェス管理(ASM)とはOSINTの一種であり、インテリジェンスを提供できるものを主体としている」(杉浦氏)

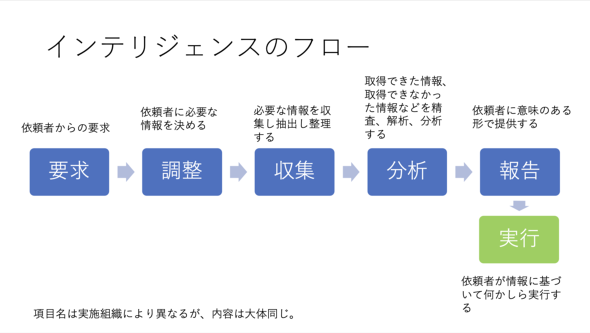

アタックサーフェス管理におけるインテリジェンスは、依頼者からの要求を基にそれを調整し、収集、分析、報告というフローをたどる。「収集するだけでなく、分析して報告しなければ最終的に誰も動いてくれない。依頼者がインテリジェンスに基づき、何かしら実行に移せることが必要だ」と杉浦氏は指摘する。

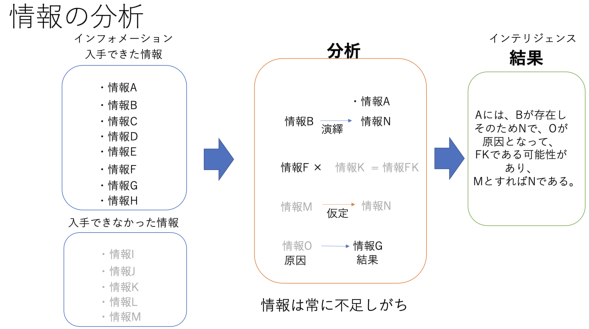

全てのインフォメーションを集めなければいけないわけではない。分析する上で足りないインフォメーションについては仮定を含めて考え、インテリジェンスとしてまとめたときにはある程度補完し、判断する組織が理解して行動できる状態にまとめることが必要だ。

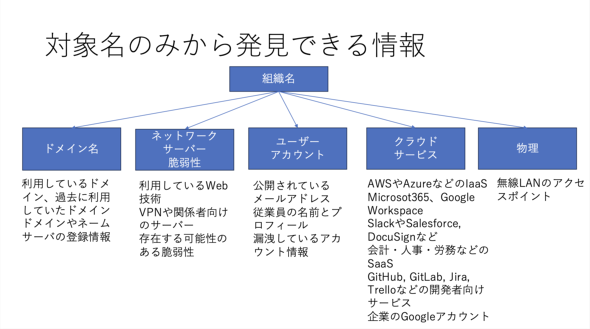

アタックサーフェス管理では、対象の名前のみが与えられたとき、そこから発見できる情報が幾つか存在する。例えば組織名が与えられた場合、ドメイン名をチェックすることができ、関連してサーバ情報やその脆弱(ぜいじゃく)性、物理的なデバイスを見ることができる。これは攻撃者の視点でも発見できるものであり、杉浦氏は「アタックサーフェス管理はデータを取得するだけではなく、攻撃される場所のセキュリティ対応を、やられる前に実施するものだ」と述べる。

アタックサーフェス管理は「アクション」につなげよ

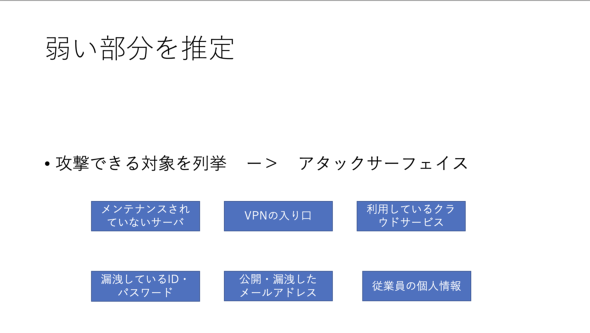

アタックサーフェス管理は、「攻撃される可能性のある管理項目に対し、取るべきアクションを考え、強化する」という考え方だ。杉浦氏は効率的なセキュリティを考えたとき、管理対象として挙げられる項目をピックアップする。

「本来ならば表に出ている場所を全て管理できなければならない。ツールを使った場合は『どこが対象になっているのか』を把握し、対処すべき点が見つかった場合のアクションが取れるようにしておく」(杉浦氏)

杉浦氏は、アタックサーフェス管理で取るべきアクションについて「わりと決まっているので、OSINTの中ではやりやすいもの」とする。ただし、ツールが対応してくれるわけではないので「組織内のコミュニケーションをしっかりとり、行動までつなげることが必要だ」と注意した。

| アタックサーフェス管理項目 | 取るべきアクション |

|---|---|

| メンテナンスされていないサーバ | 脆弱性の有無の検査、システム更改時期 |

| 脆弱性のあるVPN機器 | 管理者への連絡 |

| 脆弱性のあるサーバ | 管理者への連絡 |

| 外部から見られるアカウント | 二要素認証の有無 |

| 特定されたメールアドレス | 二要素認証の有無 |

| パスワードが漏えいしているメールアドレス | パスワードを使い回していないかどうかの検査と二要素認証の必須化 |

| 利用しているクラウドサービス | 利用アカウント、セキュリティ設定 |

| 所有しているドメイン名と利用状況 | ドメインの管理状態 |

報告すべき項目は下記の通り。

- 脆弱なサーバ

- 管理が行き届いていないネットワーク機器

- 利用しているクラウドサービスとアカウント

- 外部公開を意図していないサービス

- 標的型攻撃やフィッシングの対象となるメールアドレス

- 漏えいしているアカウント情報

- 所有しているドメイン名と利用状況

- 組織に所属する人の情報

管理できていないことを認識できていない場合も多く、侵入につながる可能性も高い点に注意しよう。特に杉浦氏は「所有しているドメイン名と利用状況は意外と把握することが難しい。簡単にはいかないが、誰かに取られてしまわれないようにしていただきたい」と指摘した。

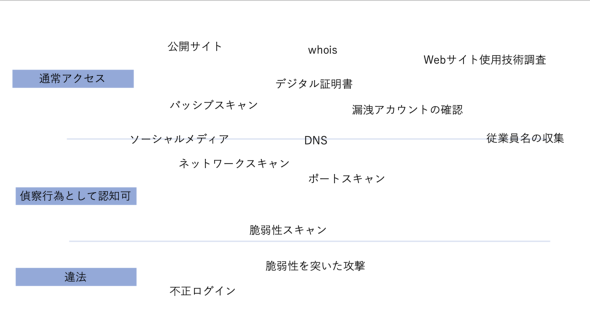

アタックサーフェス管理では、外部からのスキャンなどによって、DNSやWebサーバ、Webサーバで利用されている技術、メール、パスワードが漏えいしたアカウント、DDoS耐性、脆弱性がある可能性が高いサーバなどが把握可能だ。ただし、その手法はグレーなものもあるので、エンジニアはその方式をしっかりと把握しておく必要がある。特に「クラウドサービスに対し、第三者がログインするのは社内でも違法になりやすいので気を付けたい」と注意を促した。

弱い部分を推定する

これらの手法で弱い部分を推定したとしても、単に攻撃できる対象を列挙しただけではデータやインフォメーションにすぎない。そこからインテリジェンスとなるような、アタックサーフェスを見つけていく。

杉浦氏はここで、本オンラインセミナー主催企業、アイティメディアの「アタックサーフェス」を例にとる。

企業のDNSをチェックすることで、公開情報であるDNSレコードに記載されているデータを見ていこう。杉浦氏はDNSレコードに記載されているTXTレコードに着目。ここに書かれたキーワードから、アイティメディアが使用している可能性が高いSaaSを推定できる。「『ここにログインできたら、おそらくマーケティングデータが入手できるだろう』といったことが分かる。これもアタックサーフェスの一つだ」(杉浦氏)

加えて、DNSレコードからはサブドメインとして登録している名称、つまりサーバも把握できる。通常見ていないであろうサーバも含まれるので、「例えばソフトウェア開発を事業にするような企業なら、ステージングなどの開発用サーバも含まれるだろう。一般の人が見ることのないサーバが見つかり、認証部分が弱かったら攻撃のリスクが発現する」と杉浦氏は指摘する。ただし、この時点ではこれはあくまでデータでしかなく、分析を経て、アクションにつながるかどうかを判断する必要があるだろう。

情報収集としては「使っている技術を発見する」視点も必要だ。これにはWebサイトで使っているテクノロジーを見つけることや、Webサイトに掲載されているロゴをチェックするなどが挙げられる。

例えば「Google Chrome」の機能拡張「Wappalyzer」を利用すると、見ているWebサイトが利用している技術やサービスを調べることができる。ここから、攻撃されやすいCMS(コンテンツ管理システム)や、ライブラリのバージョンを基に「このサイトがどの時期に導入され、どの程度メンテナンスされていないかも把握ができてしまう」という。結果として、脆弱なサイトかどうかを判断できるようになる。

↓l_news014_08.png,,Webサイトで使っている技術を「Wappalyzer」で調べる(杉浦氏の講演資料から引用)

また製品ベンダーのサイトから、表示されているロゴ画像を検索することで利用しているサイト一覧をリスト化できる。杉浦氏は「特定の製品を使っていることが分かると、利用するクラウドサービスなども推定できる」と述べる。

メールアドレスという情報をインテリジェンスに

メールアドレスとパスワードの組み合わせはさまざまなサービスから漏えいしてしまっており、もはやこの2つだけでは認証は守れない。漏えいしているID/パスワードのセットが使い回されていれば、全く別のサービスでも“正規に”ログインできてしまう可能性がある。利用しているクラウドサービスが特定され、ログイン画面が見つけられてしまえば、不正ログインが成立してしまう。

加えて、最近ではVPNを起点とした侵入がまた問題となっている。外から接続するためにVPNのログイン画面が露出していて入り口を調べられると、簡単に入ってこられてしまう。杉浦氏は「100万以上のVPNログインページが日本でも確認できる。この中に脆弱性が残っているVPNがまだ存在している可能性が高く、既に侵入されているかもしれない」と指摘する。「SHODAN」を使うと、バージョン、つまり脆弱性の有無も検索条件に加えることができるので、VPN機器の脆弱性管理は必須だ。

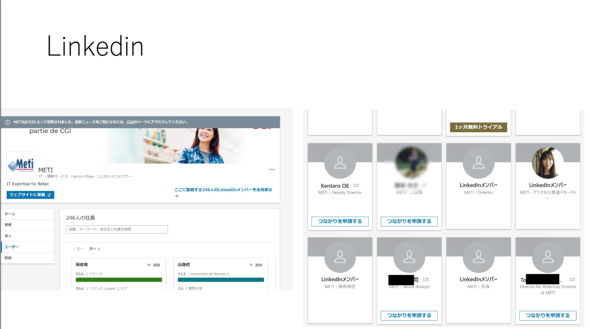

さらに、ビジネスSNSの「LinkedIn」などの情報もアタックサーフェスの一つだ。問題は、自分の「つながり」だ。実名で登録されていることで、「誰がつながっているのか」というのが重要なインフォメーションとなる。同様に、求職者の情報を集めているサービスや、会社名が表示されるサービス、出身校を見ることができるサービスも同様だ。

必要な情報が収集できたら

外部から見える情報が集まったら、特定できないアタックサーフェスがあることを考えていく。これは例えばVPNの入り口となる、地域ごとに一時的に割り当てられたISP(インターネットサービスプロバイダー)のアドレスなどまでは把握できても、侵入してみない限りはどの企業のものかが分からない場合も多い。また、ドメインも一部しか分からないことが多く、ドメインの管理者に調査を依頼することになるだろう。これは、OSINT以外の手法で調査が必要となる。VPN装置ならシステム管理者へ、利用中のクラウドサービスでは経理部門などに決済情報をヒアリングするなどの手法で調査を進めることとなる。これらはツールだけでは調査できないことに留意したい。

ただし、脆弱性の報告に関しては注意が必要だ。OSINT技術を使った情報収集は通常の脆弱性診断とは異なり、脆弱性が存在しているかどうかは確定できない。「脆弱性を含む機能が無効となっている」「脆弱性を利用できる条件を満たしていない」などの可能性があるので、インフォメーション止まりではなくインテリジェンスとして中身を見なければならない。

解決方法はやはり最新のバージョンに上げることだが、すぐにパッチ適用が難しい場合も多く、その意味でも脆弱性情報の報告には気を付けなければならない。

「例えばアカウントの存在有無が分かるような脆弱性があったとしても、おそらく『脅威レベルが低いものだ』と認識される。しかし漏えいしているID/パスワードのリストを攻撃者が持っており、ID名が特徴的だった場合、簡単なパスワードを使い回している人なら不正アクセスが成立してしまう。報告の際には『脆弱性の脅威が低くても攻撃に使われる可能性がある』ことも踏まえて報告することが重要だ。伝え方が難しい」(杉浦氏)

ヒアリングが必要なものはともかく、アタックサーフェスの調査自体はできる限りツールを使って自動化する必要がある。管理する上で重要なのは、対応済みのアタックサーフェスに関しては消し込み、再調査によって確認することだ。加えて、新規の脆弱性や、新しいアタックサーフェスへの対応も必要となる。

「アタックサーフェスを管理することで、リスクの管理も同時にできるようになる。攻撃される場所が分かってくると、次の対応もわりと簡単にできるのではないか」(杉浦氏)

アタックサーフェスの調査は「リスク調査」と等しい。そのため、カバー率とカバーされていない範囲を明確化し、それを理解することが重要だ。調査にはツールなどにコストがかかる場合があること、またアタックサーフェス調査能力が、調査者の能力に依存する部分もある。加えて、アカウントはかなり漏れている前提で考えなくてはならない。

「講演タイトルを『今日から始める』としたが、多少は今日から始められても、抜けるところもあるだろう。いろいろなツールを使うことも考えながら、アタックサーフェスを管理してほしい」(杉浦氏)

関連記事

あなたの知らない“設定”――「クラウドサービスの怖い話」で分かるセキュリティの隙間とは

あなたの知らない“設定”――「クラウドサービスの怖い話」で分かるセキュリティの隙間とは

2023年6月、ITmedia Security Week 2023 夏で、日本ハッカー協会 代表理事 杉浦隆幸氏が「クラウドサービスの怖い話」と題して講演した。 「サプライチェーン攻撃」とは何か? 弱点を発見する方法は? どう対策すべきか?

「サプライチェーン攻撃」とは何か? 弱点を発見する方法は? どう対策すべきか?

あらゆる業種、あらゆる規模の組織が“自分事”として捉えられるよう「サプライチェーン攻撃」の現状と対策を整理する特集『日本のIT課題の集大成「サプライチェーン攻撃」に立ち向かう術はあるのか』。初回は、日本ハッカー協会 代表理事の杉浦隆幸氏の講演「サプライチェーン攻撃の実態」をレポートする。 映画『Winny』公開記念 杉浦隆幸氏、高木浩光氏たちが振り返る「Winnyとは何だったのか」

映画『Winny』公開記念 杉浦隆幸氏、高木浩光氏たちが振り返る「Winnyとは何だったのか」

それは権力による創造の抑圧だったのか――元IPAセキュリティセンター長、セキュリティ研究者、ユーザー、セキュリティエンジニア、「One Point Wall」開発者たちが、さまざまな立場からWinny事件が残した影響を振り返った。

Copyright © ITmedia, Inc. All Rights Reserved.

日本ハッカー協会 代表理事 杉浦隆幸氏

日本ハッカー協会 代表理事 杉浦隆幸氏