ゼロトラストアーキテクチャへの変革におけるモダナイゼーションの重要性、移行への実践的なアプローチ:ITmedia Security Week 2025 冬

2025年3月4日に開催されたITmedia Security Week 2025 冬の「ゼロトラストセキュリティ」セクションで、ニューリジェンセキュリティ CTO 兼 クラウドセキュリティ事業部長の仲上竜太氏が「デジタル災害対策としてのゼロトラストとその最新像」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

社会全体のデジタル化の進展に伴ってサイバー攻撃の質が災害レベルに変化する中、企業のデジタル資産を守るにはどうすればいいのか。IT環境のモダナイゼーション(モダンIT化)とゼロトラストアーキテクチャに変革するための実践的なアプローチについて解説する講演だ。本稿では講演内容を要約する。

変化するサイバー攻撃、これはもはや「災害」だ

2020年以降、テレワークやクラウド利用の増加、DX(デジタルトランスフォーメーション)推進などに伴ってサイバー空間は大きく変化した。生産性を高めるメリットがある一方、デジタル依存度の急激な高まりやサイバー攻撃の技術進化も引き起こしている。これに伴い、サイバー脅威は「デジタル災害」と言えるような状況にまでなりつつあるという。

仲上氏は2025年2月に発表された、情報処理推進機(IPA)の「情報セキュリティ10大脅威」を例示して「昨今のサイバー脅威では、頻度や組み合わせに変化がある。ランサム攻撃は10年連続でランキングしているが、攻撃そのものの質が変化している」と指摘する。

かつては無差別にメールを送信してデータなどを暗号化する「攻撃者が被害者を特定していない」ランサムウェア(身代金要求型マルウェア)攻撃が主流だった。現在は、企業や組織のネットワークに侵入して機密情報を持ち出し、ランサムウェアによってIT環境を暗号化する、標的型(攻撃者が被害者を特定している)攻撃が加わった二重脅迫が主流となっている。

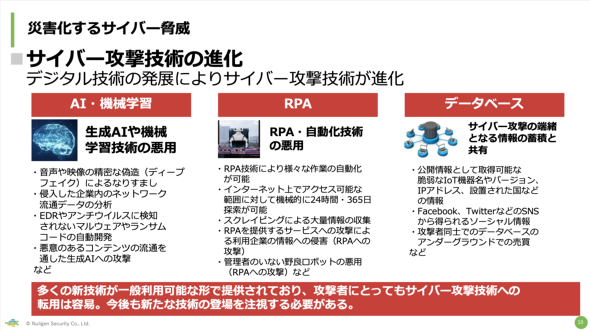

この背景には、サイバー犯罪のエコシステムの発展がある。匿名化と暗号通貨によって攻撃エコシステムの分業が一般化し、RaaS(Ransom as a Service)が形成されている。加えて、犯罪者たちによる情報の蓄積と共有、AI(人工知能)やRPA(Robotic Process Automation)といった技術の進化がサイバー脅威をさらに進化させる。

攻撃者は自動化技術を利用して、機械的に24時間365日攻撃を繰り返す。SNSなどから得られるソーシャルな情報もサイバー攻撃者にとって有益な情報として扱われる。

「サイバー攻撃者はより先鋭的な技術をサイバー攻撃に真っすぐに転用する。今後も新たな技術が登場するたびにサイバー攻撃に悪用されないかどうか注視する必要がある」(仲上氏)

デジタル化で拡大するアタックサーフェス

急激なデジタル化によって“ないがしろ”になった部分が顕出している。それがアタックサーフェス(攻撃対象領域)だ。

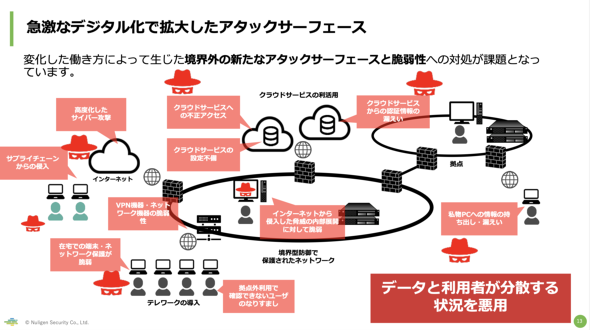

これまで、業務時に使用するネットワークを会社の中で閉じていた企業が多く、「インターネットとの境界線だけをしっかり守っていれば、サイバー攻撃に対して安全だ」と信じられていた。業務環境のデジタル化、つまりテレワークによって自宅から社内ネットワークに接続し、仕事をすることが一般的になってきた。また、業務のクラウド化が進んだことで、クラウド上、つまり社内ネットワークの外に情報資産が存在している。

「サイバー攻撃者は、この状況を見逃さない。インターネットから侵入してくるだけではなく、別の手法で攻撃を仕掛ける場面が増えている。データと利用者が分散している状況を利用している」(仲上氏)

クラウドサービスの活用推進によって、企業や組織のデータがオンプレミスだけでなくクラウドに分散し、社内外のコミュニケーションもクラウド上に蓄積される状態だ。

仲上氏は「分散したIT環境は生産性を高める半面、犯罪者も狙いやすくなる状況を生んでいる」と指摘。特に「Microsoft Entra ID」「Active Directory」といったアイデンティティープロバイダーが侵害されることで、クラウドにあるデータが横断的に被害に遭うことも想定できる。

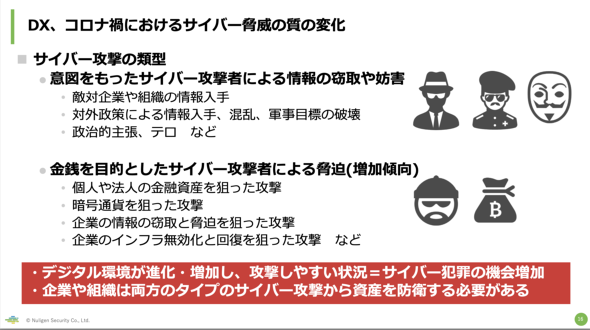

このような背景から攻撃の質の変化に注目する必要がある。敵対企業・組織への事業妨害・軍事だけではなく、直接的な金銭の獲得を目的とした脅迫からも資産を守らねばならない。非常に重要なポイントは、敵対的な意図があって攻撃するのではなく、誰でもいいから金銭を獲得するために攻撃を仕掛ける傾向が増えていることだ。

攻撃者の動機は多種多様であり、技術を用い、高度な自動化によってセキュリティ対策が弱い部分から手当たり次第に侵入する。攻撃者は侵入に成功して初めて、そこが例えばデータセンターかどうかに気が付くような、いわば偶発的な被害が発生する状況だ。仲上氏が「サイバー脅威を災害として捉えよ」と訴える理由はそこにある。

ゼロトラストの現在地

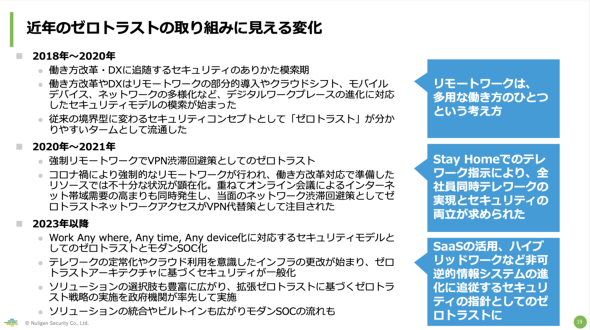

これまでも多くの講演でゼロトラストについて語ってきた仲上氏は、簡単に近年のセロトラストについてまとめる。

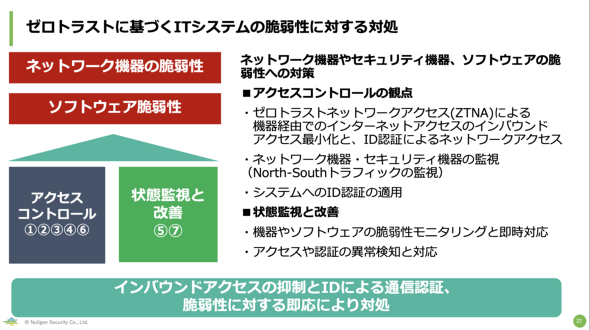

ゼロトラストの原則として挙げられるNIST SP800-207では、アクセスコントロールとしての取り組みと、状態監視と改善に関する項目が掲げられている。システム更改のタイミングで、ビルトインセキュリティやマルチクラウドに対応したセキュリティシステムを取り入れることが望ましい。その中で、ゼロトラストの原則に基づき、マイクロセグメンテーションや、認証に基づくネットワークアクセスを実装することで、セキュリティ対策をゼロトラスト化できる。

これによって、ITシステムの脆弱(ぜいじゃく)性への対処も変化する。インバウンドアクセスの抑制とIDによる通信認証とともに、昨今問題視されているネットワーク機器やIoT機器の脆弱性が公開された瞬間に攻撃されるリスクを最小化するモニタリングが重要だ。

クラウドに対してもゼロトラストが有効だ。クラウド利用時のAPIシークレットキーなどクレデンシャルの管理、クラウド利用時の権限管理、設定不備などの課題が問題となっている。クラウドに対してはCASB(Cloud Access Security Broker)やCWPP(Cloud Workload Protection Platform)、CSPM(Cloud Security Posture Management)などのツールを活用する。

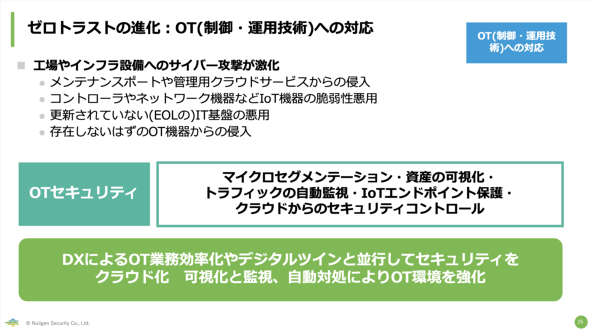

ゼロトラストは制御・運用といったOT(Operational Technology)エリアにも適用が進むと仲上氏はみている。工場や重要インフラ設備へのサイバー攻撃も激化しており、シャドーITやサポートが終了して更新されていないITインフラも狙われる。ここに対してもマイクロセグメンテーションや資産の可視化が重要だ。

資産の可視化では、帳簿などリストで管理するだけではなく、自動的にネットワークにつながっている機器をリスト化する。「知らない機器がないかどうかを可視化することが非常に重要。トラフィックの自動監視やエンドポイント保護、クラウドからのセキュリティコントロールでOTのセキュリティを向上させることが注目されている」

ゼロトラストアーキテクチャに移行するには、「1つの製品を入れたら終わり」というわけではなく、各レイヤーで1ステップずつセキュリティ対策を講じる必要がある。「セキュリティ対策のグランドマップから、各施策をブレークダウンするという考え方でゼロトラストを取り入れるのが、昨今の大きな特徴だ」

レガシーシステムからモダンITへの変革とゼロトラスト

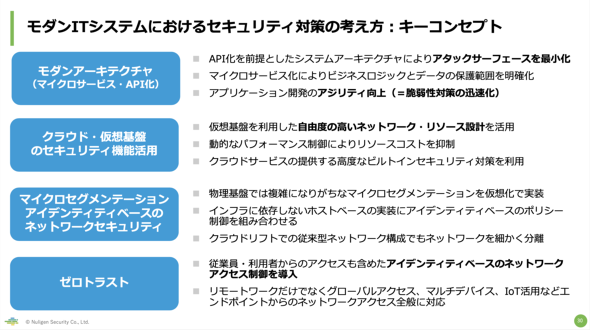

最後に、仲上氏はIT環境のモダナイゼーションとゼロトラストの関係について解説する。モダナイゼーションは単順なシステム更改のみならず、組織や業務、インフラや人材もモダナイズする取り組みだ。レガシーシステムからモダンITへの移行において、サイバー攻撃の可能性があるアタックサーフェスを最小化すべく、AIなどの技術を活用する観点が必要となる。

仲上氏は現在必要なセキュリティのキーコンセプトを「モダンアーキテクチャ」「クラウド・仮想基盤のセキュリティ機能の活用」「アイデンティティーベースのネットワークセキュリティ」「ゼロトラスト」を挙げる。

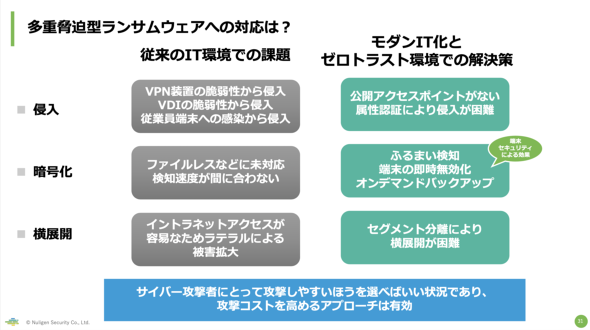

これらを採用することによって、例えばランサムウェア対策は、従来のVDI(Virtual Desktop Infrastructure)やVPN機器への侵入対策から、公開アクセスポイントがなく境界防御に頼らない対策へと変化する。マイクロセグメンテーションによって横展開も難しくなり、「サイバー攻撃者は攻撃しやすいところを選ぶようになる。攻撃コストを高めるアプローチは有効だ」

モダンIT・ゼロトラストアーキテクチャへの移行期では、同時に複数のシステムが並走することで「一時的にアタックサーフェスが増大することを意識し、対策する必要がある」と仲上氏は指摘する。加えて、エンドポイントで発生する日々のトラフィックの監視を強化することは非常に重要で、仲上氏が関わる監視センターでも多くのインシデントが検知されているという。システムの更改だけではなく、モダナイゼーションと同時にセキュリティ対策を透過的に導入するアプローチが必要だ。

「モダナイゼーションは、DX推進に欠かせない。加えて、それによってもたらされるモダンなセキュリティ対策を活用し、サイバー脅威による事業リスクからビジネスを守ることが重要だ」

関連記事

「このままゼロトラストへ進んでいいの?」と迷う企業やこれから入門する企業も必見、ゼロトラストの本質、始め方/進め方が分かる無料の電子書籍

「このままゼロトラストへ進んでいいの?」と迷う企業やこれから入門する企業も必見、ゼロトラストの本質、始め方/進め方が分かる無料の電子書籍

人気連載を1冊にまとめてダウンロードできる@ITの電子書籍。第122弾は、連載『働き方改革時代の「ゼロトラスト」セキュリティ』。ゼロトラストへの移行を既に進めている企業はもちろん、これから始める企業も入門書として参考になるはずです。 日本企業の約8割が「VPN利用を継続」。一方、ゼロトラスト導入済み企業は2割を超える NRIセキュア

日本企業の約8割が「VPN利用を継続」。一方、ゼロトラスト導入済み企業は2割を超える NRIセキュア

NRIセキュアは、「企業における情報セキュリティ実態調査2024」の結果を発表した。それによると「ゼロトラストセキュリティを実装するかどうか」を検討する段階から、次の段階に進む企業が増えているという。 “ゼロトラスト”とトラスト(信頼性)ゼロを分かつものとは――情報セキュリティ啓発アニメ「こうしす!」監督が中小企業目線で語る

“ゼロトラスト”とトラスト(信頼性)ゼロを分かつものとは――情報セキュリティ啓発アニメ「こうしす!」監督が中小企業目線で語る

2024年11月26日、アイティメディア主催のオンラインセミナー「ITmedia Security Week 2024 秋」の「ゼロトラストセキュリティ」ゾーンで、京姫鉄道 代表社員CEOの井二かける氏が『ゼロトラストで万事解決?「信頼性ゼロ」にならないために』と題して講演した。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

ニューリジェンセキュリティ CTO 兼 クラウドセキュリティ事業部長 仲上竜太氏

ニューリジェンセキュリティ CTO 兼 クラウドセキュリティ事業部長 仲上竜太氏