ITサポートをかたって従業員をだまし、Salesforceインスタンスのデータを盗み出す「UNC6040」 Googleが予防策を解説:3つのポイントとは

Googleの脅威インテリジェンスグループは、「UNC6040」として追跡している脅威アクターによる、高度なソーシャルエンジニアリング攻撃や認証情報の侵害から組織を守るための予防策を解説する記事を公開した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Google脅威インテリジェンスグループ(GTIG)は2025年10月1日(米国時間)、「UNC6040」として追跡している脅威アクターによる、企業のSalesforceインスタンスを狙った攻撃の手口や対策を解説する記事を公開した。

UNC6040は、金銭的利益を目的とした脅威アクターであり、過去数カ月間にわたり企業のSalesforceインスタンスを標的としたボイスフィッシング(vishing)攻撃を繰り返してきたという。

「多国籍企業の英語圏拠点を主な標的とし、従業員を欺き、アクセス権限の付与や機密認証情報の共有を誘導することで、最終的にSalesforceインスタンスのデータを窃取している。特徴的なのは、UNC6040がSalesforceの脆弱(ぜいじゃく)性を悪用するのではなく、正規の従業員をだますことで、目的を達成していることだ」と、GTIGは述べている。

UNC6040による攻撃の手口と対策のポイントとは

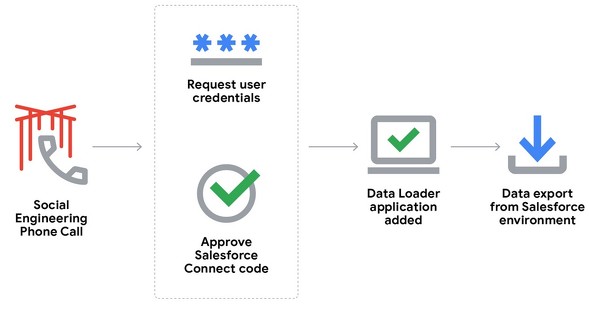

GTIGは、UNC6040の典型的な攻撃手法を以下のようにまとめている。

- 組織のITサポートに扮した電話を通じて、従業員に対して悪意のあるアプリケーションをSalesforceポータルで許可させるよう指示

- 従業員をSalesforceの連携アプリ設定ページにアクセスさせ、正規版とは異なる名称やブランディングが施された悪意のあるアプリケーションの承認を指示

- 従業員の承認により、Salesforce環境のデータにアクセスし、エクスポートできる正規の権限を不正に取得

- 正規の権限を悪用し、データローダーアプリケーションを用いて組織のSalesforceからデータを窃取

- 従業員から得た認証情報をさらに悪用し、標的組織のネットワーク内にあるOktaやMicrosoft 365など他のクラウドプラットフォーム上のアカウントに横展開(ラテラルムーブメント)して機密データや認証情報を窃取

GTIGは、UNC6040のような高度なソーシャルエンジニアリング攻撃や認証情報の侵害から組織を守るために、「ID管理」「SalesforceなどのSaaSアプリケーションのセキュリティ強化」「ログに基づく脅威検知」の徹底、具体的には以下の取り組みを推奨している。

厳格なアイデンティティー検証プロセスの導入

ライブ動画による本人確認を基本とする

ヘルプデスク担当者側は以下の手段を実施して、ユーザーが本人であるかどうかを確認する。

- ユーザーとのビデオ通話を開始する

- ユーザーに対して企業発行の身分証明書(社員証など)または政府発行の写真付き身分証明書(運転免許証など)を顔の横にカメラで提示するよう要求する

- ビデオ通話中の人物が証明書と一致していることを確認する

- ユーザーの顔を社内システムに登録されている写真と照合し、一致することを確認する

ビデオ通話が不可能な場合、ユーザーから自身の顔、証明書の写真、現在の日時を記載した紙を含めた自撮り写真を提供してもらう。

脅威アクターがITサポートやベンダーになりすましていないかどうかを検証する

一般ユーザー側はITサポートやベンダーを名乗る不審な連絡を受け取った場合、電話を切り、公式に登録されている電話番号を使ってITサポートや公式アカウントマネジャーに折り返して確認する。要求者に対しては、公式のサポートポータルを通じてチケットを提出するよう依頼したり、該当のチケット番号の提示を依頼したりする。

安全でない識別子を利用しない

生年月日、社会保障番号の下4桁、上司の名前など外部から容易に取得できる情報や過去に漏えいした可能性のある識別子に依存する本人確認をしてはならない。

高リスク操作におけるOOB(Out-of-Band)認証の実施

多要素認証(MFA)のリセットや特権アカウントのパスワード変更など、リスクの高い変更をする場合には、本人確認の実施後に、追加の認証(登録済みの電話番号へのコールバック、直属のマネジャーによる承認)を実施する。

SaaSアプリケーションのセキュリティ強化

SSO(シングルサインオン)を活用する

SaaSアプリケーションにアクセスする全てのユーザーは、プラットフォーム固有のアカウントではなく、企業が管理するSSOプロバイダー(Microsoft 365、Oktaなど)を介してアクセスする。企業が管理するSSOが利用できないSaaSは個別に対応方法を確認する。

全てのSaaSアプリケーションアクセスに多要素認証を強制適用する

認証情報の盗難を防ぐため、全てのSaaSアプリケーションへのアクセスに、MFAを強制適用する。特権アカウントに対しては、物理的なFIDO2認証キーの使用を義務付けることを検討する。

最小権限の原則を徹底する

全てのユーザーに最小限の権限プロファイルを適用し、追加のアクセス許可は、ジョブロールに基づいた権限セットで付与するように適用する。

信頼できるネットワークからのアクセスに限定する

盗まれた認証情報による不正ログインを防ぐため、ログイン元を企業ネットワークやVPNなど信頼できるIPアドレス範囲に制限する。

APIアクセスをデフォルトで拒否する

脅威アクターはOAuthトークンを悪用してAPIクライアント経由でアクセスを試行している。APIアクセス制御設定を「デフォルトで拒否」とし、事前に審査、承認されたアプリケーションのみを許可するリストを運用する。

ログに基づく脅威検知

主要操作をログで監視する

ログイン、APIコール、レポートエクスポート、管理者による設定変更といった操作のログを必ず収集し、SIEM(セキュリティ情報イベント管理)ツールに取り込む。特に、APIコールやレポートエクスポートの監視は、データ窃取の検知に直結する。

ラテラルムーブメントやデータ窃取の検知

悪意のあるアプリケーションが承認された後、短期間(例:10分以内)に大量のAPIコールやレポートエクスポートが行われた場合、または不正なIPアドレスからSaaS環境にログインした後、短時間(例:60分以内)に別のSaaS(Okta、Microsoft 365)へログインした形跡を検知するルールを構築し、ラテラルムーブメントやデータ窃取の迅速な検知を可能にする。

これ以外にもGTIGは、Salesforceのパラメーターに基づいた脅威検知ルールの具体的な設定例をサンプルコードとともに解説している。

UNC6040による攻撃は、たとえ最新のSaaS環境を導入していたとしても、従業員をだます高度なソーシャルエンジニアリング攻撃によって、正規の連携手順を通じて容易にデータ窃取が達成されてしまうという事実を浮き彫りにしている。

特に最近は、生成AI(人工知能)による声のクローンが可能となりつつあり、なりすましに悪用されるリスクは高まる一方だ。システムの脆弱性対策、管理はもちろん、従業員を狙った高度なソーシャルエンジニアリング攻撃についてもあらためて注目し、業界で共有、推奨されているセキュリティ対策について、可能なところから取り組みを少しでも進めることが重要だといえるだろう。

関連記事

Salesforceからのデータ窃取、Google、Cloudflare、Zscalerが被害 原因は連携していたサードパーティアプリの侵害

Salesforceからのデータ窃取、Google、Cloudflare、Zscalerが被害 原因は連携していたサードパーティアプリの侵害

Googleの脅威インテリジェンスグループとMandiantは共同で、Salesforceインスタンスからの大規模なデータ窃取キャンペーンを注意喚起するセキュリティアドバイザリーを発表した。Salesforceを含むサードパーティープラットフォームに「Saleloft Drift」を連携していた全ての企業に対して注意を喚起している。 Salesforceが接続アプリの利用制限を強化 セキュリティモデルに関わる重大変更で管理者が取るべきアクションを詳説

Salesforceが接続アプリの利用制限を強化 セキュリティモデルに関わる重大変更で管理者が取るべきアクションを詳説

Salesforceは2025年9月上旬より、組織のセキュリティ強化のため、未インストールの接続アプリケーションの利用を制限する新施策を段階的に導入することになった。この重大な変更には迅速な対応が必要だ。Salesforce MVP Hall of Fameの鈴木貞弘氏が、管理者に求められるアクションを詳説する。 複雑なIT環境、細部に宿るは悪魔――クラウドを「責任回避の道具」としないセキュリティ対策は

複雑なIT環境、細部に宿るは悪魔――クラウドを「責任回避の道具」としないセキュリティ対策は

2025年8月27日、ITmedia Security Week 2025 夏で立命館大学 情報理工学部 教授の上原哲太郎氏が「クラウドシフトの落とし穴〜悪魔は細部に宿る〜」と題して講演した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.