複雑なIT環境、細部に宿るは悪魔――クラウドを「責任回避の道具」としないセキュリティ対策は:ITmedia Security Week 2025 夏

2025年8月27日、ITmedia Security Week 2025 夏で立命館大学 情報理工学部 教授の上原哲太郎氏が「クラウドシフトの落とし穴〜悪魔は細部に宿る〜」と題して講演した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

多くの企業・組織でクラウド移行が進む中、システム構成は複雑化し、全体を見通せる人材が減少している。講演では、そういった現状に警鐘を鳴らし、クラウド利用における潜在的なリスクとその対策についての提言があった。特に、クラウド活用がシステム構築の前提条件となりつつある状況でセキュリティの問題が顕在化している点が指摘され、複雑化するIT環境への検討ポイントを学べる講演となった。本稿では講演内容を要約する。

情報システム防御の変遷とクラウドシフトの波

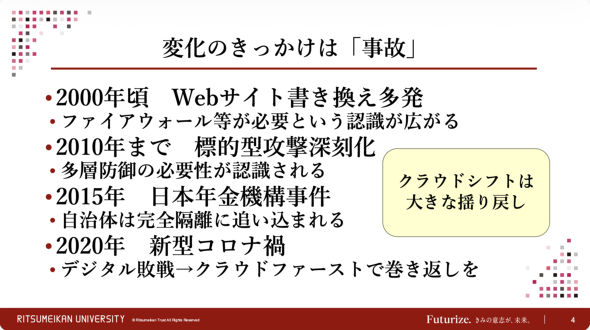

日本の情報システムは、セキュリティ対策の歴史において大きな変遷をたどってきた。

特に公共における情報システムの歴史について、上原氏は「公開時代」(1990年代)、「ファイアウォール時代」(2000年ごろ)、「多層防御時代」(2010年ごろ)、「隔離時代」(2015年ごろ)、そして「クラウド、ゼロトラスト時代」(2020年ごろ)の5つの時代に分ける。注目すべきは、これらの時代の移り変わりは、ほとんどが「事故」をきっかけに起きていることだ。

しかも、コロナ禍以降、テレワークやAIの利活用が求められるようになり状況は一変した。インターネットへの直接接続が不可避の時代において、上原氏は「コロナ禍は社会にとってある種の『事故』だったが、IT分野においては『利活用』を目的とした初めての変化であり、クラウドシフトが急速に進んでいるのは『揺り戻し』の面もある」と説明した。

自治体におけるセキュリティモデルの変化と課題

自治体における情報システムは、この変化を顕著に追っている。2015年の日本年金機構事件を受けて「自治体のシステム強靭(きょうじん)化」が起こり、住民の個人番号を扱うシステム(住基ネット系、マイナンバー利用事務系)は、LGWAN(総合行政ネットワーク)接続系やインターネット接続系から物理的に分離された。これらの系内は「無害化」されたファイルのみが利用可能となった。

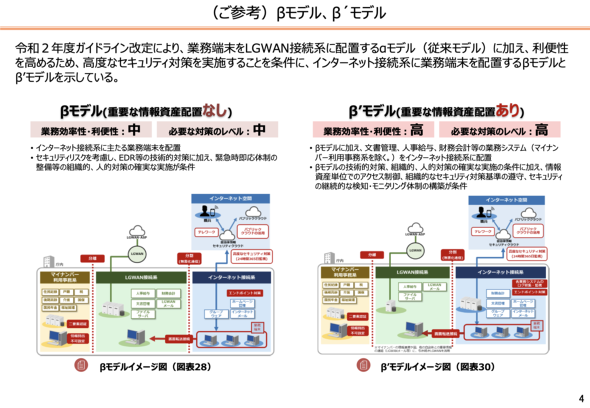

しかし、インターネットへ接続できないことによる業務上の不便が生じ、再びインターネット系に業務を戻す動きが出てきた。そのモデルは幾つか用意され、自治体がモデルを選択し、実装している。

βモデル:重要な情報資産配置なし

3つに分かれたネットワークのうち、LGWAN接続系の一部の業務をインターネット側に移行させたもの。仮想端末やリモートアクセスを導入し、物理的な移動なくインターネット端末から業務を行えるようにした。ただし、データは内部から外部に出さないよう工夫され、重要情報は扱わないという前提があった。

β’モデル:重要な情報資産配置あり

財務会計や一部の文書管理など、さらに多くの業務をインターネット系に移行し、端末防御を強化した。クラウド利用が増え、インターネット接続の必要性が高まったことが大きな動機となった。

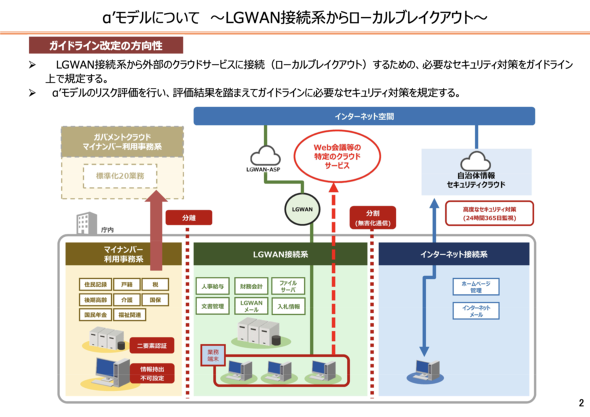

α’モデル:

比較的小規模な自治体を中心に採用されているモデル。LGWAN接続系端末から、信頼できるクラウドサービスにのみポリシーによるトラフィックの直接通過許可としたローカルブレークアウト技術で直接接続を許可する。

α’モデルは、管理負荷に耐えられない小規模の自治体が選択することが多いという。ここで問題となるのが、これまで安全のために分離分割していた中央のLGWAN系でも許可し得る「信頼できるクラウドサービス」とは何か、その「信頼」をどう保障するのかという2点だ。

クラウドセキュリティの「ブラックボックス」問題とISMAPの限界

クラウドサービスでは、データや計算資源だけでなくセキュリティもサービスプロバイダーに預けねばならない側面があり、「内部の仕組みが見えにくく、セキュリティへの解像度が落ちる」(上原氏)という課題がある。その中で、どのクラウドが信頼に足るかを測る手段として、「ISO/IEC 27001」「ISO 27017」などの認証、「JASA CSマーク」「SOC 2」などが挙げられるが、公共部門では特に「ISMAP」(政府情報システムのためのセキュリティ評価制度)が基準となっている。

ISMAPは、政府が利用できるクラウドサービスのガバナンスや管理要件を定め、厳格な監査結果をもって認定する制度だ。ISO/IEC 27001、27002、27014、27017に加え、政府統一基準やNIST SP800-53の要件も含む、非常に重厚な監査基準を有している。重要性の低い情報を扱うISMAP-LIU(ローインパクトユース)という緩やかな基準も存在する。

一方で、ISMAPに登録されたサービスなら「安全」と考えるのは早計だ。

「ISMAP登録IaaS(Infrastructure as a Service)やPaaS(Platform as a Service)上で作られたSaaS(Software as a Service)のセキュリティはISMAP準拠ではない。アプリケーション側に脆弱(ぜいじゃく)性があると、話が違ってくるからだ。この違いを理解できる程度には、調達側が賢くなくてはいけない」と上原氏は指摘する。Salesforceのように、仕様変更によってPaaSで稼働するSaaSに脆弱性が発生した事例も存在する。

α’モデルでISMAP登録済みのWeb会議サービスを利用する際、その中に内包されたファイル転送機能が有効になっていると、インターネットから直接で、データ転送できない前提のシステム環境をバイパスして、外部からのファイル受け渡しを許容してしまうリスクも存在する。これは、ファイアウォールの壁を抜け、本来安全なファイル以外はアクセスできないはずの端末に、外部からファイルが直接届くことを意味する。

クラウドシフトの落とし穴:複雑なアクセス管理とハイブリッド問題

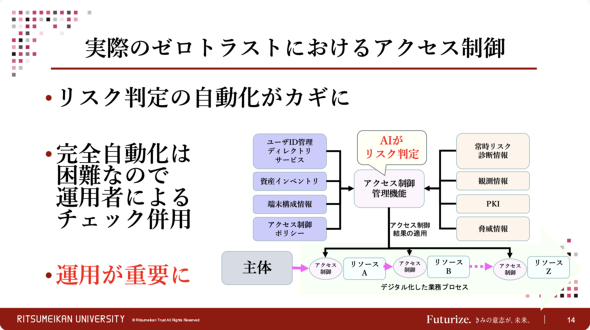

クラウドサービスだからといって、セキュリティを完全に任せられるわけではなく、脆弱性がないわけでもない。IaaS上で稼働するOSのパッチ適用などはユーザーの責任であり、不具合が自動的に修正されるとは限らない。データ消失やシステム停止のリスクも存在する。さらに、従来の境界型防御に頼れないため、「アクセス管理が極めて重要になる」と上原氏は指摘する。

ゼロトラストの考え方では、利用者、端末、サービスの種類、その状態に応じたリスクベースのアクセス制御が求められる。しかし、その組み合わせは膨大であり、人間が全てを把握、運用するのは困難だ。全ての利用者のタイプ、管理下の端末数、利用サービス数、そしてそれぞれの状態を正確に把握することは並大抵のことではない。リスク判定の自動化にはAIが期待されるものの、完全な自動化への道のりは長く、現状では運用者によるチェックが不可欠だ。

NIST SP 800-130や、デジタル庁が定義したゼロトラストモデルでもAIによるリスク判定が示唆されているが、全てのサービスや端末をアクセス制御の仕組みに組み込むことは容易ではない。

組織内で情報システム部門に無断でクラウドサービスを契約、利用する「クラウドシャドーIT」問題も深刻だ。上原氏がCIO(最高情報責任者)補佐官を務める組織は職員数500〜600人規模だが、その規模ですら部署が情報システム部門に無断でクラウドサービスを契約しようとするのを止めるのは困難だという。

仮にそれらのサービスが管理下に置かれても、データへのアクセス権設定は現場のユーザーに委ねることが多く、設定ミスによる情報漏えいが発生しやすい。2021年1月6日に発生した福岡県における新型コロナウイルス感染症陽性者9500人分の個人情報漏えい事故は、リンクを知っていれば誰でもアクセス可能というクラウドストレージのアクセス制御設定ミスとメール誤送信が原因だった。

開発会社が「GitHub」にSSH(Secure Shell)やデータベースのパスワードなどの機密情報をコミットしてしまった事例もその典型例だ。クラウドからの情報漏えいの多くは、クラウドサービス自身の脆弱性よりも、「利用者のアカウント管理ミス」「アクセス制御設定ミス」「利用者自身によるデータ持ち出し」が原因であり、完全なる防止は難しい。

加えて、「ハイブリッド」システムの問題も深刻だ。多くの組織では、昔ながらのオンプレミスシステムと新しいクラウドシステムを併用しており、セキュリティ対策が不十分な「情報システム」側が攻撃され、そこを足掛かりに「基幹システム」まで侵害される事例が後を絶たない。

上原氏は幾つかの事例を紹介する。

日本年金機構における不正アクセスによる情報流出事案(2015年)

メインフレームで構築された堅牢(けんろう)な基幹系システムに対し、情報系ネットワークに一時的に移送されたデータが、標的型メール攻撃によって窃取された。基幹系は古過ぎて攻撃が困難だったが、データが情報系に移送されたことで脆弱な部分から情報が盗まれた。

コロニアル・パイプラインへのランサムウェア攻撃(2021年)

情報システム側のVPN(Virtual Private Network)が侵害され、データが窃取、暗号化された結果、直接マルウェア被害に遭わなかった制御系システムまで機能停止に陥った。業務端末が機能停止し、制御系へのパスが遮断されたことで、制御系も動作しなくなったのだ。

JAXA(宇宙航空研究開発機構)の不正アクセスによる情報漏えい(2024年)

オンプレミス側のVPN脆弱性が悪用され、認証サーバ「Active Directory」が乗っ取られた。これにより、連携していた「Microsoft 365」クラウド側のアカウント情報が窃取され、データが盗み出された。ゼロトラスト的なアクセス制御がされていれば守られたはずのMicrosoft 365システムが、オンプレミスの脆弱性を突かれたことで侵害された事案だ。

これらの事例は、「一番弱いところから芋づる式にやられるという教訓を示している」と上原氏は指摘する。

ITガバナンスの重要性と求められる人材

クラウドとオンプレミスが混在する複雑なハイブリッドシステムにおいて、情報システム部門が全てのシステムを把握し、クラウド側もオンプレ側も全てのリスクポイントを見通すことは、境界型防御の時代と比べてはるかに負荷が高い。これはまさに「ITガバナンス」の問題であり、その可視化が必要となる。

上原氏は、「ITの分野では、細部に宿るのは神ではなく“悪魔”だ。その細部から侵入されることで全体が崩れることを肝に銘じ、最後まで全てを見通せるような人材が必要不可欠だ」と強調した。クラウドを「責任回避の道具」とせず、「クラウドとオンプレミスのつなぎ目や、ユーザーが利用するサービス設定の中に潜むリスクを自ら見極められる人材の育成と配置が、クラウドシフト時代のセキュリティ確保には最も重要だ」と結んだ。

クラウドセキュリティに関連するガイドラインや規約が整備されつつある。しかし、上原氏が言うようにどれだけ便利な仕組みやノウハウ、メソッドがあったとしても、重要なのは「運用」だ。もはやクラウドという選択は当たり前で「クラウドを選択しない」ことの方に理由が必要となっている。それでも、クラウドを選択したときのリスクや、その回避方法を学ぶ必要がある。そしてそれをパートナーとともに運用していくにしても「理解できる程度には、調達側が賢くなくてはいけない」という上原氏の指摘をしっかりと受け止める必要があるだろう。その先に、理想のシステムがあるはずだ。

関連記事

長続きする高度セキュリティ人材育成の秘訣を「第19回情報危機管理コンテスト」から探る

長続きする高度セキュリティ人材育成の秘訣を「第19回情報危機管理コンテスト」から探る

2024年も7月4〜6日に、サイバー犯罪に関する白浜シンポジウムと並行し、第19回情報危機管理コンテストの決勝戦が開催された。約20年、人材を輩出してきたコンテストは、どのような思いの下で進化し続けたのか。今後はどうなっていくのか。 ゼロトラストの理想と現実を立命館大学 上原教授が語る――本当に運用できるか? 最後は“人”を信用できるかどうか

ゼロトラストの理想と現実を立命館大学 上原教授が語る――本当に運用できるか? 最後は“人”を信用できるかどうか

「ITmedia Security Week 2024 夏」で、立命館大学 情報理工学部 教授の上原哲太郎氏が「ゼロトラストは『急がば回れ』」と題して講演。ゼロトラストという輝かしいワードと、その実態について解説した。 クラウドセキュリティにおける具体的な対策を検討、実践する上で知らないと損する文書まとめ

クラウドセキュリティにおける具体的な対策を検討、実践する上で知らないと損する文書まとめ

2024年2月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「クラウドセキュリティ」ゾーンで、GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏が「CISOが考えるべきクラウドセキュリティ 〜脅威とリスクをモデル化し、対策へつなげる手法〜」と題して講演した。

Copyright © ITmedia, Inc. All Rights Reserved.

立命館大学 情報理工学部 教授の上原哲太郎氏

立命館大学 情報理工学部 教授の上原哲太郎氏