Amazon S3を狙うランサムウェア、「暗号鍵の悪用」でAWSも復号不能:Trend Microが解説、S3を狙う攻撃手法

Trend Microは、Amazon S3を標的とする5種類のランサムウェア攻撃手法を解説した。特にSSE-Cなどユーザー提供鍵を悪用する手口は、AWS側でも復号不可能になるため警戒すべき脅威だという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

クラウドで保管されているデータがランサムウェア(身代金要求型マルウェア)攻撃者の標的にされている。特に、企業の基幹データが集まるクラウドストレージ「Amazon Simple Storage Service」(Amazon S3)が狙われる傾向が強まっている。

セキュリティベンダーTrend Microは2025年11月18日(米国時間)、Amazon S3を標的としたランサムウェア攻撃の分析結果を発表した。攻撃者はAmazon S3の仕様や、鍵管理サービス「AWS Key Management Service」(KMS)の機能を悪用し、データを暗号化または削除して身代金を要求する。

ランサムウェア攻撃に狙われやすいAmazon S3バケット

攻撃者は、バックアップやソースコードなどの重要データが格納され、かつ書き込み権限(s3:PutObjectなど)などのアクセス制御が甘いバケットを優先的に探索する。中でも、以下の設定不備があるバケットは格好の標的となる。

狙われやすいバケット

- バージョン管理が無効

- 上書きや削除されたファイルを復元できない

- オブジェクトロックが未設定

- データの変更・削除を防止できない

- MFA Deleteが無効

- 多要素認証なしでデータを完全に削除できる

- 書き込み権限の過剰付与

- s3:PutObjectが付与されていると暗号化や上書きが容易になる

5つのS3ランサムウェアバリアント

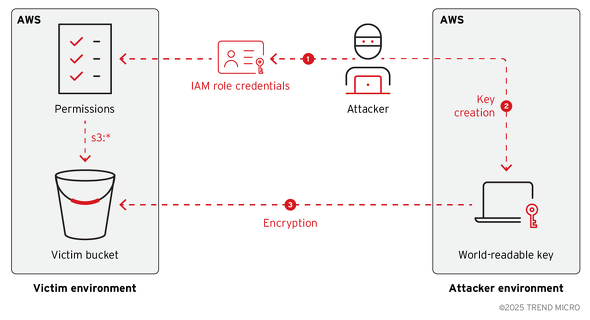

バリアント1:デフォルトのAWS KMS鍵(SSE-KMS)の悪用

2019年に公開されたPoC(概念実証)に基づく攻撃手法。攻撃者は自身のAWSアカウントで「誰でも暗号化に利用できる」KMS鍵を作成し、被害者バケット上のオブジェクトを暗号化。その後キー削除を予約し、削除期限(最低7日)までに身代金を要求する。

ただし、実際の攻撃に用いられる可能性は低い。理由は以下の通り。

- 鍵削除まで最低7日が必要

- AWSサポート介入により復旧できる可能性がある

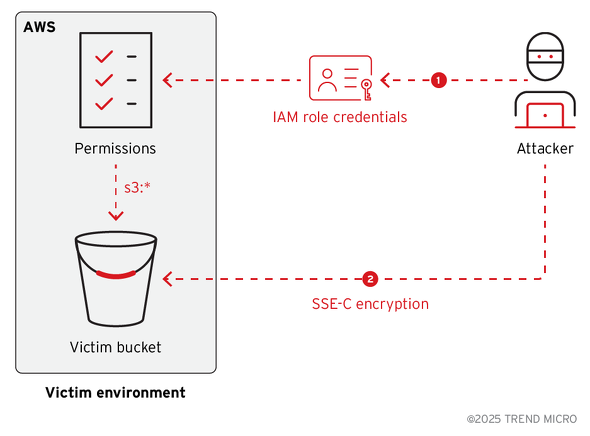

バリアント2:SSE-C(顧客提供鍵)の悪用

攻撃者は書き込み権限を得たバケットに対し、「サーバサイド暗号化」(SSE-C)を指定してデータを上書きする。この際、攻撃者が手元で管理する暗号化鍵を使用するため、AWS側には鍵が保存されず、復号もできない。被害者もAWSサポートもデータを復元できなくなるため、極めて危険度が高い。

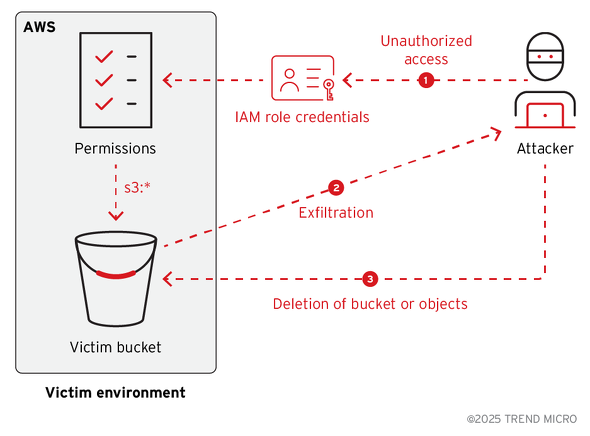

バリアント3:S3データの窃取と削除

認証情報を盗んだ攻撃者が、まずバケット内のデータを自身の環境に一括ダウンロード(窃取)し、その後に元のデータを全削除する手口。暗号化の手間が不要で実行が容易なため、多発している。バージョン管理やバックアップが不十分な場合、データは完全に失われる。

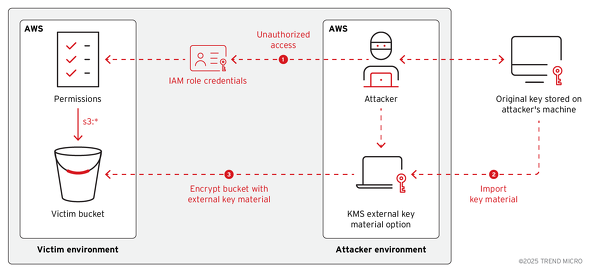

バリアント4:AWS KMS External Key Material(BYOK)の悪用

AWS KMSの「外部キーマテリアル」(BYOK)を悪用する手法。攻撃者は自分で生成した鍵をAWSにインポートし、任意の短い有効期限を付与して暗号化に使用した後、期限切れでキーを失効させる。この結果、AWS側にも復号に必要な鍵が残らず、Amazon S3のデータはアクセス不能になる。

実例は確認されていないが、潜在的に有効な攻撃経路とされている。

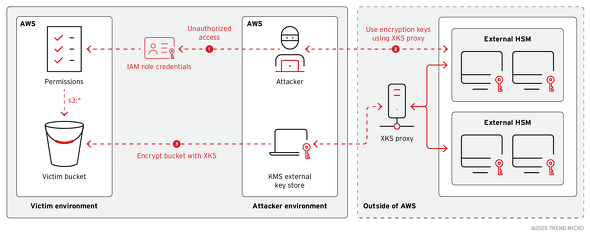

バリアント5:外部キーストア(XKS)の悪用

鍵をAWS外に保存するXKSを悪用する攻撃。攻撃者はXKS用プロキシを自身の環境に構築し、AWSに「外部鍵ストア」として認識させた後、これを利用して暗号化を実行する。暗号化後、XKSプロキシを停止またはアクセス不能にすると、復号は不可能になる。

こちらも実例はないが、構造上、実現可能性があると説明されている。

関連記事

日本のランサムウェア対策に不可欠な中堅中小セキュリティ シマンテックをシェア逆転した企業とは

日本のランサムウェア対策に不可欠な中堅中小セキュリティ シマンテックをシェア逆転した企業とは

VPN・ZTNAのニーズは中堅企業ではピークを過ぎた。中小企業は? アサヒを狙ったQilinや復活したLockBit “RaaS連合”発足で高まるランサムウェア脅威

アサヒを狙ったQilinや復活したLockBit “RaaS連合”発足で高まるランサムウェア脅威

アサヒグループホールディングスに攻撃を仕掛けたランサムウェア犯罪グループQilin。同グループはLockBitとDragonForceと連合を結成したとみられ、今後の被害拡大が懸念される。 アサヒグループへの犯行声明で注目、ランサムウェア攻撃グループ「Qilin」とは KELA報告

アサヒグループへの犯行声明で注目、ランサムウェア攻撃グループ「Qilin」とは KELA報告

「Windows」「Linux」「VMware ESXi」といった主要システムに対応。政府、医療、製造、教育、金融など、業種を問わず攻撃が広がっている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ