重大なサイバー攻撃の26%がActive Directoryを標的に CiscoがファイアウォールにIDベースの動的防御を追加:著名企業の認証情報は約15万〜47万円で取引されている

Cisco Talosの調査によると、2024年の主なインシデントの約60%に認証情報を悪用したID攻撃が関係していたという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Cisco Systemsは2025年11月18日(米国時間)、ファイアウォール製品「Cisco Secure Firewall」の新機能として、認証基盤の情報を統合して防御を行う「Cisco Identity Intelligence」との連携を発表した。

背景にあるのは、正規の認証情報を悪用してネットワークに侵入する攻撃の常態化だ。従来のファイアウォールはIPアドレスやポート番号といったネットワークトポロジーを基準に制御するので、正しいアイデンティティー(ID)とパスワードを持った攻撃者が「正規のユーザー」になりすましてアクセスしてきた場合、それを見抜くことが困難だった。

重大なサイバー攻撃の約26%がActive Directoryを標的に

脅威インテリジェンス調査チーム「Cisco Talos」によると、2024年の重大なサイバー攻撃インシデント対応事例の約60%にID攻撃が関係しており、そのうち44%が「Microsoft Active Directory」を標的にしていたという。IDベースの侵害の20%は、クラウドアプリケーションまたはサービスプロバイダーAPIに関連していた。

攻撃を助長しているのが、ダークWebにおける認証情報の安価な取引だ。メールや金融サービスの認証情報、SSHパスワードやセッションクッキーが10〜15ドル(約1570〜2355円、<1ドル=約157円の為替レートで換算>以下同)程度で大量に販売されており、高度な攻撃ツールキットも50〜750ドル(約7850〜11万7750円)で入手できてしまう。著名企業の認証情報は1000〜3000ドル(約15万7000〜47万1000円)で取引されているという。

企業内ではAPIやサービスアカウントなどのマシンIDが急増しており、その数はユーザーIDの82倍に達しているという。Gartnerも2025年の評価基準において「IDを中心にしたリスクベースの制御」を主要な要件として挙げており、ファイアウォールに求められる役割が「通信の制御」から「IDの監視」にシフトしている現状がうかがえる。

ユーザーの「振る舞い」を見てポリシーを自動変更

こうした課題に対しSecure Firewallは、次期バージョン(10.0リリース)から管理コンソール「Firewall Management Center」(FMC)を通じてCisco Identity Intelligenceと連携するようになる。

連携により、Active Directoryや「Microsoft Entra ID」(旧「Azure Active Directory」)、「Okta」などの認証基盤から得られる情報に加え、ユーザーの行動ログを統合的に分析。「あり得ない場所からのアクセス」「MFA(多要素認証)疲労攻撃の兆候」といった異常な振る舞いを検知すると、そのユーザーのリスクスコアを引き上げる。

リスクスコアが高まったユーザーに対しては、ファイアウォールのポリシーが動的に変更される。「低リスクユーザーは監視のみ」「中リスクは追加認証(ステップアップ認証)を要求」「高リスクはアクセスの遮断」といった対応が自動化される。

分析機能「AIOps Security Insights」では、リスクの根本原因や影響を受けるユーザー、推奨される修復手順が可視化され、迅速な対処を支援する。

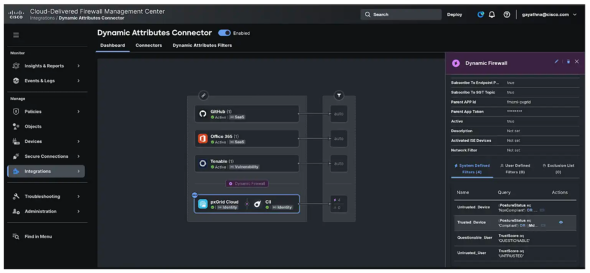

ハイブリッド環境への対応として、「Cisco Secure Dynamic Attribute Connector」も提供される。「Amazon Web Services」「Microsoft Azure」「Cisco Application Centric Infrastructure」(ACI)やVMware製品などのワークロード属性をリアルタイムに取得し、IPアドレスが変わってもポリシーを維持、追従させる。

ネットワークアクセス制御製品「Cisco Identity Services Engine」(ISE)とも連携することで、ユーザー属性や端末の健全性に基づく細かなアクセス制御を支援する。

関連記事

Webアプリの10大リスク2025年版 3ランク上昇の「設定ミス」を抑えた1位は?

Webアプリの10大リスク2025年版 3ランク上昇の「設定ミス」を抑えた1位は?

4年ぶりの「OWASP Top 10 2025」が公開された。できる限り「症状」ではなく「根本原因」に焦点を当てるように刷新したという。 日経新聞は私物PCから“認証情報”流出、過去にはUberも なぜ「Slack侵害」が起きたのか

日経新聞は私物PCから“認証情報”流出、過去にはUberも なぜ「Slack侵害」が起きたのか

日本経済新聞社で発生したSlackへの不正アクセス。企業の管理が及ばない端末を起点とした攻撃の現実と、Slackを入り口にした新たな手口の脅威が改めて浮き彫りになっている。 新たに見つかったActive Directoryの脆弱性対策と認証問題、その対処方法は?

新たに見つかったActive Directoryの脆弱性対策と認証問題、その対処方法は?

Active Directoryの脆弱性対策と認証の問題に関し、新たな複数フェーズを持つ脆弱性対策が見つかりました。そこで今回は、本件に関連した「複数フェーズを持つ脆弱性対策」と「認証におけるDESの廃止」「コンピュータアカウントのパスワード交換がうまくいかない事象」の3つのトピックを解説します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ