Microsoft Teamsに「メッセージ改ざん」や「発信者の偽装」ができる4件の脆弱性:Check Pointが発見、Microsoftは修正済み

Check Point Software Technologiesは、「Microsoft Teams」でメッセージ改ざんや発信者偽装を可能にする4件の脆弱性を発見した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティベンダーCheck Point Software Technologiesは、同社の脅威インテリジェンス部門Check Point Research(以下、CPR)が、コラボレーションツール「Microsoft Teams」に複数の脆弱(ぜいじゃく)性を発見したと発表した。攻撃者がチャットや通話の情報を改ざんし、経営幹部になりすまして不正な指示や決裁を偽装できる可能性があるという。Microsoftは報告を受け、2025年10月末までに4件の脆弱性を修正した。

メッセージ改ざんや発信者偽装など4件の脆弱性

CPRが確認したのは、以下4件の脆弱性だ。いずれもユーザー同士の信頼関係を逆手に取り、チャットや通話情報を操作できてしまう可能性がある。

- 送信済みメッセージの改ざん:「編集済み」ラベルを表示せずに書き換え、会話履歴を密かに改ざんする

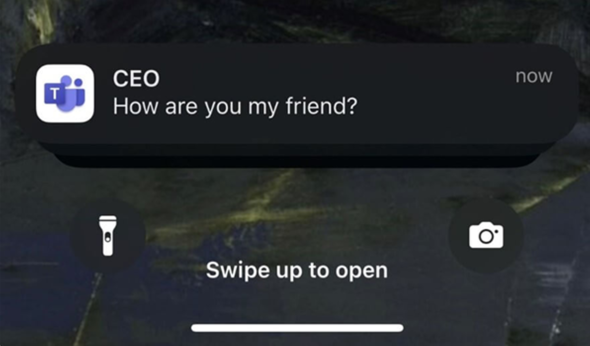

- 通知の偽装:信頼できる同僚や役員からの通知であるかのように見せかける

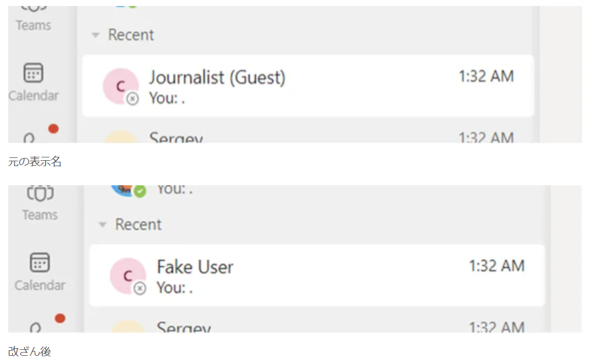

- チャットのタイトルや表示名の書き換え:チャットのタイトルや表示名を操作し、従業員に誤った相手とやり取りしていると誤認させる

- 発信者IDの偽装:ビデオ・音声通話において、悪意ある通話を信頼できる連絡先からの着信に見せかける

CPRは、これらの脆弱性はシステムへの侵入ではなく「会話の侵害」を目的としたソーシャルエンジニアリング(人の心理を巧みに操って意図通りの行動をさせる詐欺手法)攻撃であると指摘。悪用された場合、金銭的な損失や社会的信用の失墜につながるだけでなく、組織の意思決定プロセスそのものをゆがめられる恐れがあると警告している。

コラボレーション基盤を重要インフラと捉えた多層防御

CPRは、メールと同じように重要な業務基盤となったTeamsやSlackなどのコラボレーションツールを「重要インフラ」として防御設計する必要があると強調する。

組織が取るべき対策として、CPRは次の4点を挙げている。

- ユーザー教育:既知の連絡先からのものであっても、予期しない依頼や金銭・承認に関する指示は必ず別経路で確認するよう従業員を教育する

- 多層防御の実装:チャット、ファイル共有、添付リンクなどの異常な振る舞いを監視し、検知・遮断する多層的な防御策を導入する

- AIを活用した脅威検知:なりすましやメッセージ改ざんの兆候をリアルタイムで検知するAI技術を活用し、人的な確認を補完する

- データ損失防止とゼロトラストポリシー:チャネル間での機密データ流出を制限するとともに、「信頼ではなく検証」を前提とする「ゼロトラスト」(全ての通信を信頼しないセキュリティ設計)の考え方を適用する

Check Point Software Technologiesの製品脆弱性リサーチ部門責任者でチーフテクノロジストのオーデッド・ヴァヌーヌ氏は、今回の事例を「デジタル上の信頼の核心を突くもの」と位置付け、「目に見えることを信じてはいけない。検証することが重要だ」と警鐘を鳴らしている。

関連記事

ITサポートをかたって従業員をだまし、Salesforceインスタンスのデータを盗み出す「UNC6040」 Googleが予防策を解説

ITサポートをかたって従業員をだまし、Salesforceインスタンスのデータを盗み出す「UNC6040」 Googleが予防策を解説

Googleの脅威インテリジェンスグループは、「UNC6040」として追跡している脅威アクターによる、高度なソーシャルエンジニアリング攻撃や認証情報の侵害から組織を守るための予防策を解説する記事を公開した。 「パスワード管理ツール」の安全性を揺るがす6つのリスク、ESETが指摘

「パスワード管理ツール」の安全性を揺るがす6つのリスク、ESETが指摘

1人のユーザーが利用するパスワードが多岐にわたる中、パスワード管理ツールの利用が推奨されることがある。だがESETは、パスワード管理ツール自体が侵害されることがあるとして警鐘を鳴らした。 標的は「仮想化インフラ」 ランサムウェアもエスカレート Googleが予測

標的は「仮想化インフラ」 ランサムウェアもエスカレート Googleが予測

Google Cloudは、2026年のサイバーセキュリティ脅威予測レポート「Cybersecurity Forecast 2026」を公開した。攻撃者と防御者の双方にとってAIが中心的な役割を担うようになるという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ