ESET、攻撃者目線の狙いどころが分かる「OSINT」ツールとその使い方を解説:ネット上の公開情報から弱点を洗い出し

公開情報を基に、攻撃者目線で自社の弱点を洗い出す「OSINT」。どのようなツールがあり、どう実践すればいいのか。ESETが解説した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティベンダーのESETは2025年11月20日(米国時間)、インターネットなどで一般に公開されている情報を収集、分析し、有用な洞察を引き出す手法である「OSINT」(Open Source Intelligence:公開情報インテリジェンス)の活用方法に関する解説記事を公開。攻撃者に悪用されかねない弱点を特定するための考え方とツール群をまとめて紹介した。

攻撃者目線の狙いどころが分かる「OSINT」ツール

OSINTとは、インターネットなどで一般に公開されている情報を収集、分析し、有用な洞察を引き出す手法を指す。もともと軍や法執行機関が利用してきたものだが、現在ではサイバーセキュリティ分野でも重要性が高まっている。外部に公開し過ぎているサービスや、誤設定されたサーバなど、脅威となり得る状況を確認することで、攻撃者の視点について理解を深められるようになる。

ペネトレーションテスト(侵入テスト)では、攻撃前の偵察フェーズでOSINTを活用して、公開されている自社資産を洗い出す。脅威インテリジェンスの担当者は、SNS(ソーシャルネットワーキングサービス)や地下フォーラムでの不審な動きを常時監視しており、レッドチームやブルーチームは、外部から自社インフラがどのように見えるかを確認する手段としてもOSINTを活用する。

こうした情報は、防御側だけでなく攻撃者にも公開されている。従業員が利用するサービスやその交友関係が外部から推測できれば、スピアフィッシング(特定の個人や組織を狙ったフィッシング詐欺)などの攻撃は、より巧妙になり、成功しやすくなる。ESETは、OSINTを「防御と攻撃の両刃の剣」と位置付け、組織は「自社が外部からどれだけ“見え過ぎているか”を正確に把握すること」が重要だとしている。

OSINTツールとテクニック

ESETは、OSINTに利用される代表的なツールを紹介している。

- 「Shodan」「Censys」

- インターネットに接続した機器を検索するエンジン。開放ポートや公開API(アプリケーションプログラミングインタフェース)、証明書の状態から、本来外部公開すべきでないシステムが露出していないかどうか確認できる

- 「Maltego」

- 人物、ドメイン、IPアドレスの関連性を可視化する

- 「TheHarvester」「Recon-ng」「SpiderFoot」

- WHOISやSNS、公開DBを横断的に調査し、メールアドレスやサブドメイン、ホスト名を自動収集するスクリプト。ペネトレーションテストの偵察フェーズで有用な情報を取得できる

- 「OSINT Framework」「OSINTCombine」

- 目的別にツールを探す際に有用。Web検索、SNS、政府サイトなどをカテゴリー別に整理しているため、初心者でも必要なリソースを見つけやすい

- 「Google Dorks」「GooFuzz」

- 特定ドメインやファイル形式を絞り込む検索テクニックで、検索エンジンにインデックスされた機密ファイルを発見できる可能性がある

- ソーシャルメディアツール

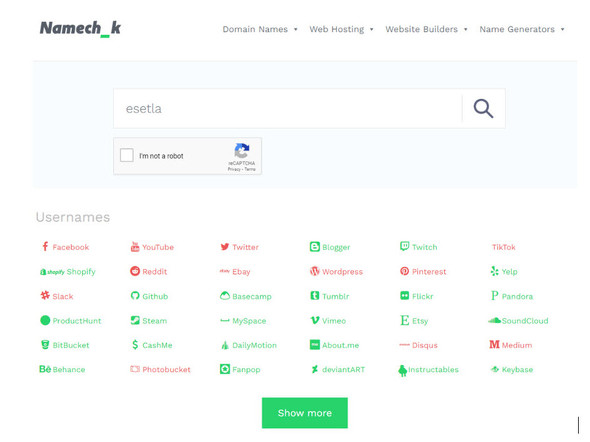

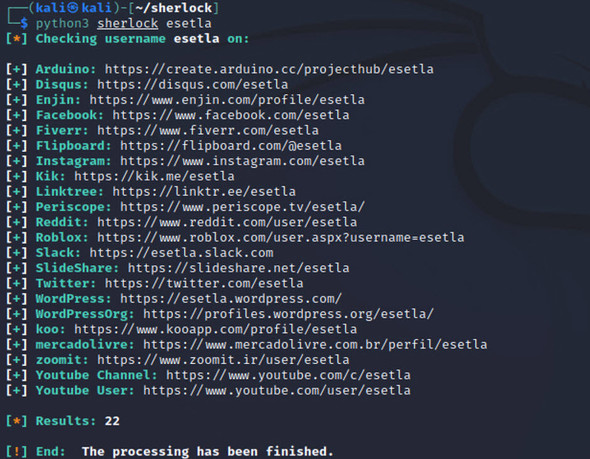

- ユーザー名の使い回しを調べる「Namechk」や「Sherlock」の他、投稿内容やつながりを分析する「Skopenow」「Telegago」「AccountAnalysis」などがある

- メタデータ分析

- 文書や画像のメタデータを抽出する「ExifTool」「FOCA」「Metagoofil」も有効だ。位置情報や作成者名など意図せず公開される情報を確認できる

- 脅威監視

- 差し押さえられたドメインやDNS(ドメインネームシステム)変更を通知する「FBI Watchdog」や、ランサムウェア(身代金要求型マルウェア)キャンペーンの兆候を捉えるための検知ツールもOSINTに使える

4ステップで始めるOSINT

OSINTを始める場合は、以下のサイクルに従うのが基本だという。

- 目標を定義する

- 何を調査しているのか、どのような問いに答えようとしているのかを明確にする

- 情報源を特定する

- ソーシャルメディア、Webサイト、政府のデータベース、公的記録など、関連性の高い情報源を洗い出す

- OSINTツールを活用してデータを収集・分析する

- 目的に合ったツールを選定し、効率良くデータを収集、可視化、整理する

- 情報を文書化し、信頼性を評価する

- 得られた情報は出典を明記しながら文書化し、信頼性を一つ一つ検証する。こうすることで誤情報を減らし、分析結果の再現性と信頼性を確保できる

ケーススタディ

ある企業がデータ侵害の可能性を疑った場合、OSINTアナリストは以下のような手順で調査を進める。

- 「Have I Been Pwned」などの漏えいデータベースを使って、企業のメールアドレスが過去の漏えいに含まれているかどうかを確認する

- 漏えい確認

- Google Dorksを利用して、公開ドキュメントを検索する

- 文書検索

- ShodanやCensysでインターネット上の保護されていないサーバを探索する

- 資産調査

- Maltegoや「SocMINT」で従業員のソーシャルプロフィールをマッピングし、偶発的な情報漏えいを特定する

- 対処と成果

- 最終的には、検索エンジンにインデックスされていたサーバの認証情報が弱かったことが判明。設定変更によって深刻な侵害を未然に防げた

ESETは、OSINTを活用する上で技術力だけでなく、調査における倫理観や法的制約への理解も不可欠だと強調している。例えば、偽名アカウント(ソックパペット)の使用可否、大量データ収集における留意点、ダークWeb調査の是非など、専門家としての判断が求められる場面は少なくない。

公開情報の増加と、AIによる自動化ツールの普及が進む中、OSINTは2026年に向けてさらに重要性を増すとESETはまとめている。大量のノイズから意味のある情報を見極め、抽出する能力こそが、今後のセキュリティ運用の鍵になるという。

関連記事

Microsoft Teamsに「メッセージ改ざん」や「発信者の偽装」ができる4件の脆弱性

Microsoft Teamsに「メッセージ改ざん」や「発信者の偽装」ができる4件の脆弱性

Check Point Software Technologiesは、「Microsoft Teams」でメッセージ改ざんや発信者偽装を可能にする4件の脆弱性を発見した。 npmパッケージを狙った2度目の大規模攻撃 492のパッケージが自己増殖型ワーム「Shai Hulud」に感染

npmパッケージを狙った2度目の大規模攻撃 492のパッケージが自己増殖型ワーム「Shai Hulud」に感染

セキュリティSaaSを手掛けるAikido Securityは、npmパッケージを標的とした自己複製型ワーム「Shai Hulud」による2回目の大規模サプライチェーン攻撃を観測したと発表した。 MSがAIによるセキュリティ運用自動化を拡充、Microsoft 365 E5利用者には無料枠付与(制限あり)

MSがAIによるセキュリティ運用自動化を拡充、Microsoft 365 E5利用者には無料枠付与(制限あり)

Microsoftは、セキュリティAIエージェント「Microsoft Security Copilot」を「Microsoft 365 E5」ライセンスに同梱すると発表。併せて、企業内のAIエージェントを統制・管理する新プラットフォーム「Microsoft Agent 365」など多数のセキュリティ対策支援策も発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.