アサヒを襲ったQilinが首位、日本企業を狙う「変貌するランサムウェア」の実態:摘発が相次ぐも止まらない被害

チェック・ポイントのランサムウェアレポートによれば、日本企業も標的とするQilinが最も活発な攻撃グループとなった。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

チェック・ポイント・ソフトウェア・テクノロジーズは2025年11月27日、同社の脅威インテリジェンス部門Check Point Research(CPR)がまとめた2025年第3四半期(7〜9月)のランサムウェア(身代金要求型マルウェア)レポートを公表した。

ランサムウェアの被害は法執行機関の摘発が続く中でも過去最高水準が続き、特にQilinやLockBitなど主要グループの動向が脅威の構図を大きく変えつつあるという。

CPRの調査によると、第3四半期に確認された新規被害は1592件で、前年同期比25%増となった。活動中のランサムウェアグループは観測史上最多の85グループに達し、そのうち14グループは同四半期に新たに出現した。

摘発が相次ぐも止まらない被害、最新ランサムウェアの実態とは

上位10グループが占める被害の割合は56%で、2025年第1四半期の71%から減少した。一方で被害者数が10件未満のグループが47グループあり、少人数で機動的に動くアフィリエイト(攻撃実行者)が独自に攻撃を展開する構図が鮮明になった。

こうした攻撃グループの分散化によって、組織による防御はさらに困難になっている。活動期間が短く規模も小さいグループの多くは、評判を気にせず、身代金を支払われても復号ツールを提供しないことがある。そのため、データの復旧率が下がり、被害者側における交渉への不信感が一層高まっている。

ランサムウェア被害件数は、法執行機関による摘発が相次ぐ中でも月間520〜540件で推移している。摘発の多くはインフラや中核組織を標的としており、実際に攻撃を行うアフィリエイトは対象外になりやすい。このためアフィリエイトは別のグループに移るか、自ら新グループを立ち上げることで活動を継続し、短期的には被害が減っても長期的な攻撃数は減少していないという。

2025年首位はQilin、日本や韓国の金融も標的に

2022年7月ごろに活動を開始したQilinは、2025年に最も活発なランサムウェアグループとなった。第3四半期には月平均75件の被害が報告され、2025年初めと比べて活動は約2倍に拡大した。

Qilinはイデオロギーを掲げているものの、CPRは実態を「純粋な利益追求型」と分析する。業種や地域を問わず幅広く攻撃を仕掛けており、日本でも2025年9月に発生したアサヒグループホールディングスへの攻撃で犯行声明を出して注目を集めた。データ公開サイト(リークサイト)には複数の日本企業名が並んでおり、日本組織にとって今後も警戒すべき存在となっている。

Qilinは2025年8月から9月にかけて、韓国の金融業界で発生した30件の攻撃を実行したとされる。アフィリエイトへの収益配分率は最大85%で、RaaS(サービスとしてのランサムウェア)市場の中でも魅力的なプログラムの一つと位置付けられている。

地域別に見ると、アメリカは世界全体の被害の約50%を占め、依然として最大の標的となっている。韓国はQilinによる金融機関への攻撃キャンペーンの影響で初めてトップ10入りした。ドイツ、イギリス、カナダはINC Ransom、Safepay、DragonForceなど複数グループからの主要な標的となっている。

業種別では、製造業とビジネスサービス業がいずれも全体の約10%を占める。ヘルスケアや医療業界は8%で安定しているものの、主要なRaaSブランドは当局の監視強化を避けるため、医療機関への攻撃を控える傾向が見られるという。

主要グループの動向と求められる対策

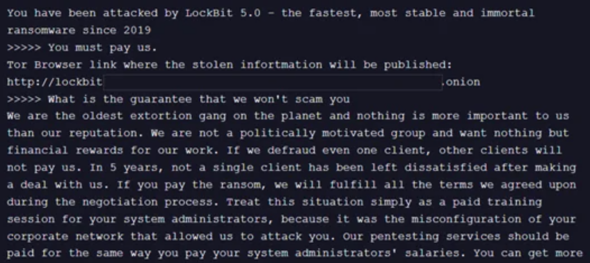

法執行機関の摘発で壊滅したとみられていたLockBitは、新バージョン「LockBit 5.0」として再登場した。最新版は「Windows」「Linux」「VMware ESXi」に対応するマルチプラットフォーム型で、暗号化の強化や検知回避機能の高度化が図られている。悪名の高い管理者「LockBitSupp」が引き続き指揮を執っているとされ、安定したRaaSプラットフォームを求めるアフィリエイトが再結集しつつある状況を示している。

LockBit 5.0による被害は既に15件以上確認されている。アフィリエイトとして参加するには500ドルのデポジットが必要とされ、一定の審査プロセスが存在することも明らかになった。

新興グループDragonForce

一方、新興グループDragonForceは、技術力ではなくブランディングとマーケティングで差別化を図る。アンダーグラウンドフォーラム上でLockBitやQilinとの連合を掲げ、アフィリエイト向けに高価値のファイルを特定する「データ監査サービス」を提供することで、恐喝行為を正規のビジネスのように見せかけている。

DragonForceの特徴は以下の通り。

- 2025年第3四半期に56件の被害を公開

- ドイツおよび高収益企業が主な標的

- 犯罪フォーラムで積極的な広報活動とリクルートを実施

ランサムウェアの今後の動向

CPRは2025年後半以降の見通しとして、小規模なリークサイトを通じたアフィリエイト主導の攻撃が続く一方、LockBitのような有力のレガシーブランドを中心に再集約も進むと予測する。分散化と再集約化のバランスが、今後数年間の脅威状況を左右する要因になるという。

標的は引き続き高額な身代金が見込める業界に集中するとみられる。CPRは、ランサムウェアが2025年も最も適応力が高く収益性の高いサイバー犯罪であると指摘し、組織に対して以下のような対策を推奨している。

- エンドポイントとネットワークの防御強化

- 変更不可能な形でのオフラインバックアップの維持

- フィッシングや認証情報窃取への従業員教育

- 新たに出現するRaaSやアフィリエイトの活動動向の注視

高価値情報を事前に選別するデータ監査や、暗号化に加えて情報窃取や公開を組み合わせる多重恐喝など、新たなビジネスモデルが今後も増える見込みであるため、引き続き警戒が欠かせない。

関連記事

ランサムウェア攻撃が相次ぐ今、100兆件超の兆候を分析したMicrosoftが10のセキュリティ対策を提言

ランサムウェア攻撃が相次ぐ今、100兆件超の兆候を分析したMicrosoftが10のセキュリティ対策を提言

Microsoftはサイバーセキュリティ動向に関する年次レポート「Microsoft Digital Defense Report 2025」を公開した。サイバー攻撃の現状、主要な標的、国家が関与する攻撃の脅威、AI活用の動向に焦点を当て、組織に求められる10の取り組みを紹介したものだ。 アサヒグループへの犯行声明で注目、ランサムウェア攻撃グループ「Qilin」とは KELA報告

アサヒグループへの犯行声明で注目、ランサムウェア攻撃グループ「Qilin」とは KELA報告

「Windows」「Linux」「VMware ESXi」といった主要システムに対応。政府、医療、製造、教育、金融など、業種を問わず攻撃が広がっている。 Amazon S3を狙うランサムウェア、「暗号鍵の悪用」でAWSも復号不能

Amazon S3を狙うランサムウェア、「暗号鍵の悪用」でAWSも復号不能

Trend Microは、Amazon S3を標的とする5種類のランサムウェア攻撃手法を解説した。特にSSE-Cなどユーザー提供鍵を悪用する手口は、AWS側でも復号不可能になるため警戒すべき脅威だという。

Copyright © ITmedia, Inc. All Rights Reserved.