ランサムウェア、失敗対応に学ぶ「4つの教訓」:KRAKEN、Akira、Qilin、Silent

数々のランサムウェアグループが攻撃を激化する中、インシデント対応で失敗して経営的な打撃を被る事例が後を絶たない。セキュリティベンダーが提供する“事後”対応サービスの契約方法に、ある変化が表れている。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

セキュリティ運用、およびエンドポイント保護製品を提供するアークティックウルフジャパンは2025年12月初めに、日本のサイバーセキュリティ市場における新たな戦略の一手として、インシデント対応サービス「Arctic Wolf Incident360リテーナー」の提供開始を発表した。Arctic Wolf Networks(以下、Arctic Wolf)は2025年2月にCylanceの事業を継承しており、Arctic Wolfのエンドポイント保護製品に加え、日本におけるインシデント対応サービスも拡充するという。

記者発表では、新サービスを提供する背景として、Arctic WolfでDigital Forensics/Incident Response担当バイス・プレジデントを務めるケリー・シェイファー・ペイジ氏が、ランサムウェア(身代金要求型マルウェア)攻撃の現実を浮き彫りにした。IBMの「X-Force」でグローバルリーダーを務めた経歴を持つ同氏の言葉は、現場のリアリティーに満ちた内容だ。

KRAKEN、Akira、Qilin、Silent―ランサムウェア対応の4つの失敗事例から学ぶ教訓

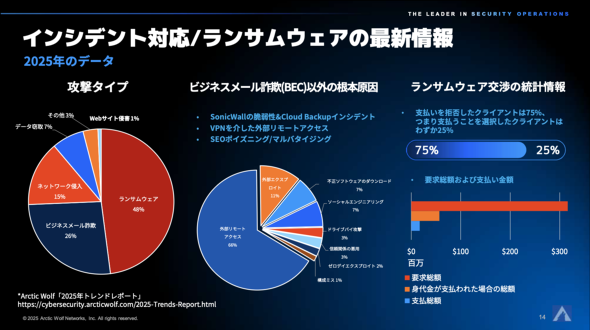

Arctic Wolfの「2025年トレンドレポート」によると、同社がグローバルで対応するインシデントの48%以上がランサムウェア被害であり、そのうち実に96%でデータ漏えいが発生しているという。そのうち、バックアップからデータを復旧できたのは68%。被害者の80%が身代金を支払ったことを認めている。ただし、何らかの身代金の支払いを選択した同社の顧客は30%だったという。

インシデント対応の現場で確認できた攻撃タイプの第2位は、「ビジネスメール詐欺」(BEC)。次いでVPN(Virtual Private Network)の脆弱(ぜいじゃく)性や設定ミスといった外部からのリモートアクセスが主流であり、多くの企業が対策を講じているにもかかわらず、その実装の不備を突かれるケースが後を絶たない。

これらの統計が示す厳しい現実に対し、企業はどのように向き合うべきか。同氏が紹介したランサムウェア事例から導き出された4つの教訓を具体的に掘り下げていく。

教訓1:計画と実践の乖離(かいり)

シェイファー・ペイジ氏は1つ目の事例として、医療研究に携わる企業が脅威グループ「KRAKEN」に250万ドルを要求された事件を紹介する。

VPNが機能していないことを顧客が発見したことからインシデントが判明した。暗号化はされなかったものの、データ漏えいが認められ、脅迫を受けることになる。Arctic Wolfのエキスパートによる交渉の結果、「残念ながら支払いが発生した」が、交渉によって10万ドルのみの金額となった。

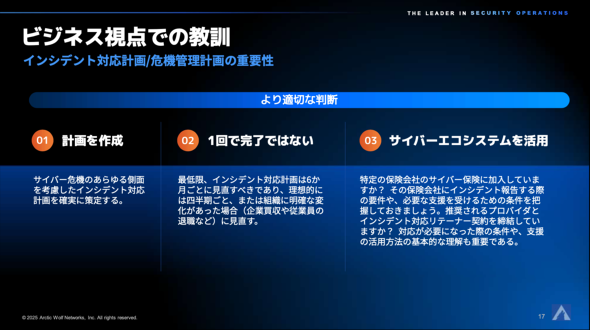

同氏は、「インシデント対応計画は1回プランを作って終わるものではない」ことを教訓に挙げ、形骸化した計画の危険性を指摘した。この失敗事例から同氏は、インシデント対応計画を四半期ごとに定期的に(同氏は最低でも6カ月ごとを推奨)見直すこと、企業買収や組織変更など、組織に明確な変化があったときには即座に見直すことを提案した。

教訓2:セキュリティ対策の不完全な実装

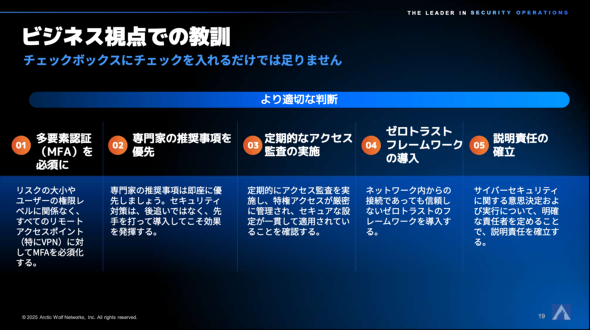

2つ目の事例はある法律事務所でのインシデントだ。ランサムウェアグループ「Akira」の攻撃を受けたこの組織では多要素認証(MFA)を導入していたが、それを適用していなかったVPNが攻撃者の侵入口になった。これが最終的に、顧客のネットワーク全体を暗号化し、業務を中断させることになる。

同氏は、これを「チェックボックスにチェックを入れるだけでは不十分」という典型例と位置付け、教訓を「専門家の推奨事項を優先する」とした。

「セキュリティ対策は、導入しただけで満足するのではなく、ゼロトラストの考え方に基づき、全てのアクセスポイントで抜け漏れなく実装されているかどうかを定期的に監査する必要がある」(シェイファー・ペイジ氏)

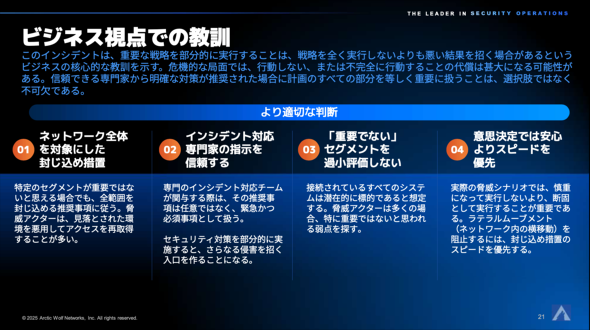

教訓3:不適切な隔離処置によるネットワーク障害

米国の州政府・地方政府の事例では、ランサムウェアグループ「Qilin」による攻撃を受けた際、専門家チームは「ネットワーク全体を隔離せよ」と指示した。しかし、担当者は一部のセグメントを「重要ではない」と判断して隔離しなかった。結果、攻撃者はその見過ごされたセグメントを踏み台にして再侵入し、被害を拡大させた。

この教訓は、「インシデント対応専門家の指示を信頼する」こと、「“重要でない”セグメントを過小評価しない」ことだ。シェイファー・ペイジ氏は「通常の業務を中断するのは不快に感じるかもしれない。しかし、安心感よりもスピードを優先しなければならない」と指摘した。

教訓4:パニックによる誤った判断

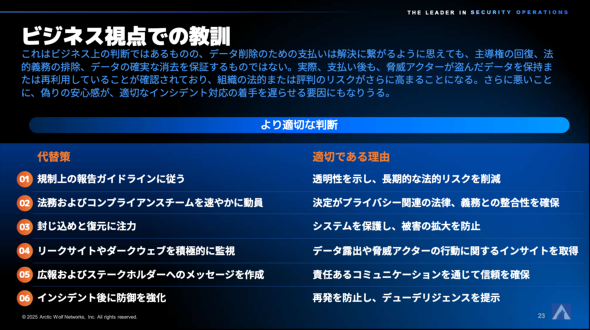

2つ目の事例とは別の法律事務所がランサムウェアグループ「Silent」に攻撃された際は、冷静な判断の重要性が浮き彫りになった。

Arctic Wolfの専門家チームは、復旧作業の時間を稼ぐために攻撃者グループとの交渉を進めていた。この交渉の主目的は、身代金を支払うことではなく、時間を稼ぐことで顧客が自力でシステムを復旧させる機会を創出することにあった。しかし、その交渉のさなかに顧客が不安に駆られて独自に身代金8万ドルを支払ってしまったという。

犯罪者である攻撃者が約束を守る保証はない。結果として身代金を支払ったにもかかわらずデータは公開された。この行動は、時間を稼いで支払いを回避するという専門家チームの戦略そのものが台無しになった。事例4の教訓は「規制上の報告ガイドラインに従い、偽りの安心感を捨てる」だ。

AI悪用の脅威と、求められる“コントロール”への意識改革

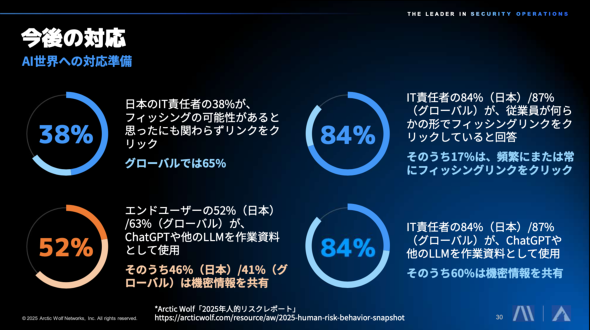

シェイファー・ペイジ氏はAI(人工知能)とセキュリティに関する注意点も取り上げた。同氏はAIを「もろ刃の剣」と表現する。防御側がAIを活用して分析を迅速化する一方で、攻撃者もまたAIを悪用して攻撃のスピードと巧妙さを増している。同社のデータによれば、日本のIT責任者の91%がAIに重大なリスクを感じているという。特に興味深いのは、リーダー層の意識に関する以下のデータだ。

- IT責任者の84%(グローバルは87%)が業務でAIツールを利用している(エンドユーザーは52%、グローバルでは63%)。

- IT責任者のうち60%が「機密情報を共有した経験がある」と回答している。

これは、エンドユーザー以上に、効率化を求めるリーダー層自身が情報漏えいのリスクを高めている可能性を示唆しており、トップからの意識改革が急務であることを物語っている。

この現状について同氏は「AIは恐れるものではない。しかしコントロールが重要だ」と警鐘を鳴らす。今後は「Bring Your Own AI」(BYOA)のリスクも顕在化することを示唆し、知らぬうちに情報を共有してしまう可能性があるとした。

今、求められるインシデントレスポンス対応サービスの在り方

こうした現状を踏まえ、新サービスは、同社のエンドポイント保護製品とともに事前の備え、および事後の対応を統合したものとして提供される。アークティックウルフジャパン 社長の吉本努氏は、このサービスを「日本では珍しいタイプのインシデントレスポンス対応モデル」と述べる。

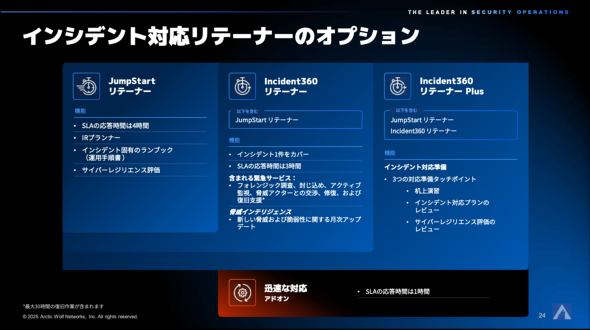

SLA(Service Level Agreement)として応答時間4時間に設定された「JumpStartリテーナー」、SLAとして3時間でインシデント1件をカバーする「Incident360リテーナー」、机上演習、対応プランのレビューなど準備に関わるタッチポイントを含む「Incident360リテーナーPlus」の3パターンを提供する。これに加え、SLAを1時間とするオプションも提供される。

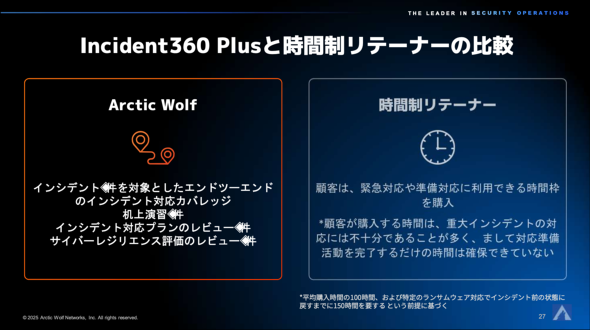

従来のインシデント対応リテーナーは、多くが時間消費型モデルを採用している。これは、企業が事前に購入した時間枠を、インシデント発生時の対応や事前の準備活動に充当する仕組みだ。これは「事前の備えに時間を使うか、有事の対応に時間を温存するか」という危険な選択を迫られるジレンマを持つというのが同社の見解だ。この構造的な問題は、インシデント発生時の初動で遅れたり、対応をためらったりする要因になっていた。

同社が新たに提供するサービスでは、年間サブスクリプション契約に基づき「1件の重大インシデントをエンドツーエンドでカバーする」成果ベースのモデルを採用している。これにより、コストの明確化と迅速な対応、プロアクティブな準備活動をセキュリティ対策に組み込めるという。

コスト面に関して、いわゆる「サイバー保険」では免責金額(リテンション)として支払う額が、身代金よりも高くなる場合がある。今回提供されるプランでは、演習などの準備にも使える点がポイントになるという。

吉本氏は、同社の中核を成すのは、1週間当たり9兆件以上ものセキュリティイベントを全世界の顧客から収集、分析する基盤「Auroraプラットフォーム」だと話す。基盤のデータセットと、独自開発したAIモデル「Alpha AI」の組み合わせが、同社の高精度な検知/分析能力の源泉になっている。

ランサムウェアが依然として最大の脅威であり続ける中、同社が2025年11月に発表したUpsight Securityの買収を通じ、「Aurora Endpoint Security」にAIを活用したランサムウェア防御とロールバック機能を追加する計画を発表した。

Upsight Securityの技術は、軽量な小規模言語モデル(SLM)を活用し、「MITRE ATT&CK」のフレームワークを文脈として攻撃者のTTP(戦術・技術・手順)を分析する。これにより、攻撃によるシステム改変を数分で元に戻すロールバック機能を備え、検知された挙動から攻撃者の次の行動を予測し、先回りして防御することが可能になるという。本機能は近日実装予定だ。

先述した「サイバー保険」の文脈では、サイバーセキュリティ対策とともに、損害賠償責任、事故対応費用、利益損害/営業継続費用の観点が「必須」とされている。その一方で、やはり事前の対策としての「かかりつけ医」的な存在も指摘されるようになった。

幾つかのセキュリティベンダーは、事故が発生した後からでも相談が可能な緊急対応サービスを提供している。そのようなサービスもクオリティーが高いものもあるが、現状のサイバー攻撃は時間との戦いであり、相談の契約には、企業規模が大きいほど、法務部や経営層の承認に時間がかかってしまう。その視点からも、「平時」の準備が必要だ。事故が起こってからシステム構成図やネットワーク構成図を取り出し、本当に現状が反映された最新のものかどうかを確認する時間はもはやない。その意味で、今回のようなサービスは、事故が起きる前に契約が済んでいる必要がある。

経営層にとって新たなコストが発生する、頭が痛い問題だが、昨今発生しているインシデントの経営的インパクトを考えれば、事前の対策に意義を感じることもできるはずだ。今、幸運にもインシデントが発生していない状況なら、まずは「かかりつけ医」として、既に契約しているベンダーには「どこまでが対応可能なのか」を確認しておく必要があるだろう。

関連記事

サイリーグHD、S&Jと協業で“事前契約型”インシデント対応サービスを開始 徳丸氏が「オンライン証券を巡る事件」のからくりについて講演

サイリーグHD、S&Jと協業で“事前契約型”インシデント対応サービスを開始 徳丸氏が「オンライン証券を巡る事件」のからくりについて講演

サイリーグホールディングスは2025年5月20日、S&J 三輪信雄氏のエグゼクティブ・アドバイザー就任、2025年7月から事前契約型のインシデント対応サービスを提供することを発表した。サイリーグホールディングス エグゼクティブ・フェローの徳丸浩氏は「最新のサイバー脅威と求められる対策」と題して講演した。 サイバー保険、企業が保険会社から加入を拒否される「不備」とは

サイバー保険、企業が保険会社から加入を拒否される「不備」とは

BlackBerryはサイバー保険に関する調査結果を発表した。それによると調査対象となった企業の45%が、サイバー脅威に対する保険に加入していないことが分かった。一方、「加入しようとしたが保険会社から拒否される」ケースがあることも分かった。 ITガード、損保ジャパンらと「サイバー保険」付きセキュリティソフトを発売

ITガード、損保ジャパンらと「サイバー保険」付きセキュリティソフトを発売

ITガードは2018年7月25日、損保ジャパン日本興亜、フィナンシャル・エージェンシーとともに、同社が販売するエンドポイント保護の「AppGuard」に、サイバー攻撃への補償付きエンドポイントセキュリティサービスを開始すると発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

ケリー・シェイファー・ペイジ氏(Arctic Wolf Networks Digital Forensics/Incident Response担当バイス・プレジデント)

ケリー・シェイファー・ペイジ氏(Arctic Wolf Networks Digital Forensics/Incident Response担当バイス・プレジデント)

アークティックウルフジャパン 社長 吉本努氏

アークティックウルフジャパン 社長 吉本努氏