「ペネトレーションテストは死んだ?」:辻伸弘の「投げます。一石、」(1)(1/2 ページ)

セキュリティリサーチャー辻伸弘氏が、サイバーセキュリティの世界におけるさまざまな“常識”や思い込みに、次々と一石を投じる新連載。第1回は、辻氏のキャリアの原点でもあるペネトレーションテストにつき、身を切る思いで問題を提起する。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

サイバーセキュリティでは、われわれ守る側の手法も考え方も、脅威の進化に合わせて進化し続けなければならない。かつては最先端とされてきたアプローチが、いつの間にか時代遅れとなっていることもある。日々、業務に追われる中でそれに気付かないことは誰しもあるだろう。

そこで今回は、業界に根付いたある手法に関して、あえて一石を投じてみたいと思う。題して「ペネトレーションテストは死んだのか」。これは決して、安全圏から投げる石ではない。ペネトレーションテストは筆者のキャリアの原点であり、自らの身を切る思いで石を投じようとしている。本稿では筆者自身の歩みとともに、サイバー攻撃が遂げた根本的な変化をひも解いていく。皆さんにもぜひこの石の“重さ”を感じ、一緒に考えていただきたい。

ペネトレーションテストは私の原点

この問いに立ち向かうために、簡単に筆者の思いを語るのでお付き合いいただきたい。

話は1990年代にさかのぼる。当時高校生だった私は、誰に教わるでもなくインターネットの世界を探検していた。IRC(インターネットリレーチャット)にハマったある日、チャット相手から「画面、青くなってない?」と聞かれたことがあった。まさにその通りのことが起きていて、どうやらこれは今でいう脆弱(ぜいじゃく)性を悪用され、サービス拒否状態にされていたのだった。相手からは「このプログラムをインストールすると直るよ」と教えられ、そのプログラム、つまりパッチを適用すると攻撃は止まった。インターネットの向こうから攻撃できる技術も、小さなプログラムにより一瞬で無効化する技術も、私には「魔法」に見えた。コンピューターの攻撃と防御の両面に強く惹きつけられた決定的な体験だ。

この原体験の後、大学受験に失敗。フリーター生活を経て入った専門学校でPCを触りつつ、海外のセキュリティ情報を読み漁り、自宅内に環境を作っては攻撃や感染を検証することが日課となる。その頃、ネットで知り合ったある研究所の方からこんなことを教えてもらった。

「そんなに興味があるなら、ペネトレーションテストという仕事があるよ」。まさか、こんな楽しいことをしてお金をもらえる仕事があるとは。中学生の頃から買いためたレコードを全て売り払い、得た資金16万2000円を手に上京したのはその直後だった。

この経験が、私のキャリアを決定づけたといえる。ペネトレーションテストは単なる仕事ではなく、私の社会人としての「原点」そのものなのだ。だからこそ、これから私が論じることは、単なる批評ではない。それは、私自身の職業的な土台そのものを問い直す、必要不可欠でありながらも、個人的に痛みを伴う作業だと思ってほしい。

ペネトレーションテストは死んだのか

2003年に上京してから10年あまり、ペネトレーションテストは私のアイデンティティそのものだった。当時の私にとって、ペネトレーションテストは他のどの手法よりも優れたものだと信じて疑わない絶対的なもの。機械的に脆弱性をリストアップするのとは違い、実証を行うことで本当に危ない脆弱性を伝えられる素晴らしいものだと思っていたのだ。単に問題点の可能性の有無を報告する脆弱性診断とは一線を画し、攻撃者の視点で実際に侵入可能であることを証明し、ビジネスにおける真のリスクと対策の優先度を提示できる唯一無二の手法――それが、ペネトレーションテストだ。

しかし、ここ数年、セキュリティリサーチャーとして活動し、日々インシデントの最前線に身を置く中で、この強い思い入れとは裏腹な、ある厳しい現実に直面せざるを得なくなった。それは、現在のサイバー攻撃の状況が、私が現役だった頃とは比較にならないほど劇的に変化してしまったという事実だ。そしてこの変化が、従来型のペネトレーションテストというアプローチそのものを時代にそぐわないものにしてしまったのではないか、と思うようになったのだ。

「ペネトレーションテストは死んだ」という主張の根拠は感傷的なものではない。今日の脆弱性を巡る冷酷なデータが元になっている。その核心は、攻撃者と防御者の「時間との戦い」において、防御側が構造的に間に合わなくなっているという事実にある。

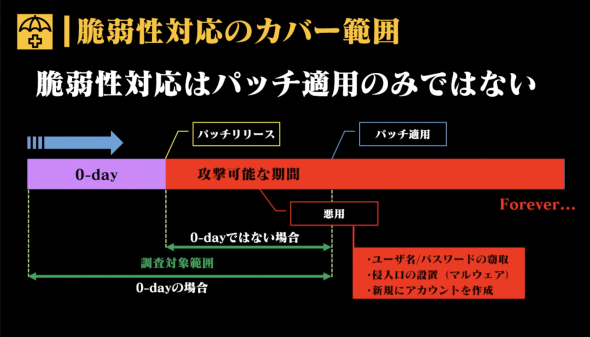

まず、「脆弱性対応」という言葉の範囲を正しく理解する必要があるだろう。これは単にパッチを適用することだけを指すのではない。もしパッチがリリースされる前に攻撃者がシステムへの侵入に成功していたら、彼らはバックドアを設置したり、新たな管理者アカウントを作成したり、認証情報を窃取したりしている可能性がある。パッチを適用すれば、最初に侵入された脆弱性という「扉」は確かに閉まる。しかし、攻撃者が開けた「別の扉」は残ったままだ。パッチ適用後に実施されたペネトレーションテストでは、この「別の扉」を見つけることは極めて困難といえる。

この前提の上で、私をこの結論に導いた、2つの決定的な事実をお見せしよう。根本的な問題は、攻撃者が組織のパッチ適用サイクルよりも圧倒的に速く行動するようになったという、構造的なスピードのミスマッチだ。

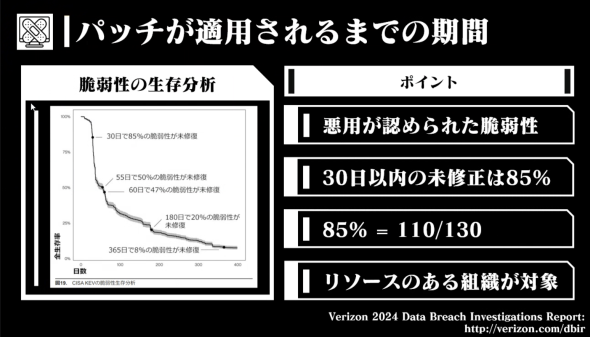

第1に、ベライゾンが公開している2024年版DBIR(Data Breach Investigations Report)を見てみよう。実際に悪用が確認されている脆弱性のうち、パッチ公開から30日以内に修正されないケースが実に85%に上ることが報告されている。しかもこれは、ベライゾンの顧客を対象とした統計数値であり、セキュリティ対応のためのリソースが用意できる組織のみを対象としたものであることに注目していただきたい。おそらく、中小企業ではこれよりもさらに長い時間が必要なはずだ。

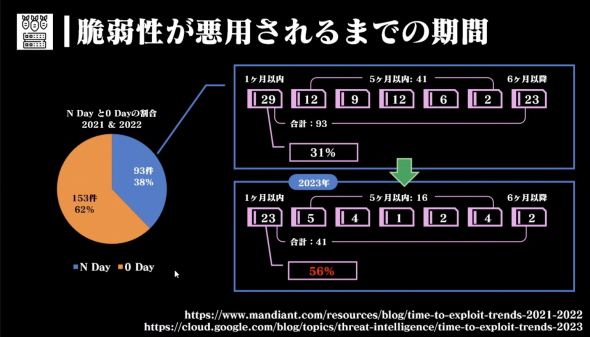

第2に、Mandiantの2023年の調査データでは、脆弱性が悪用されるまでの時間(Time-to-Exploit)が劇的に短縮していることを示している。N-day脆弱性(既知の脆弱性)のうち、56%がパッチ公開後わずか1カ月以内に悪用されているのだ。

これらのデータを並べると、残酷な現実が浮かび上がる。大多数の組織が脆弱性を修正できないでいる期間(30日)に、今や半数以上の攻撃が発生してしまっているのだ。これは、われわれが構造的に攻撃のスピードに追いつけなくなっていることを意味している。

これでは今の脅威のタイムラインに対応できない。もちろん、新規開発したシステムを安全な状態でリリースすることやPCI DSSなどの要件への対応、M&A前の適性評価手続きといった局面では有効ではあるものの、現状の脅威に立ち向かうという意味においては残念ながら非効率であり、もはや「過去の遺物」と言わざるを得ない。

Copyright © ITmedia, Inc. All Rights Reserved.