「アタックサーフェスマネジメントは外側を守ること」という縮小解釈がもたらす重大なリスク:辻伸弘の「投げます。一石、」(2)(1/3 ページ)

アタックサーフェスマネジメント(ASM)についての誤解が広がっている。インターネットに接しているものだけがASMではないし、「ASMソリューション」を導入しさえすればいいということでもない。誤解に基づく対策は、重大なリスクにつながる隙を生み出す。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

サイバーセキュリティ業界において、ここ数年で急速に広まった言葉がある。「アタックサーフェスマネジメント(ASM)」だ。この言葉は定着し、広がりを見せている。しかし、その本質的な意味や運用方法については語る人間の立場によってぶれがあり、多くの誤解を含んでいるように感じる。

特に経営層や、現場から少し離れた層の間では、「ASMをうたうソリューションを導入すれば、セキュリティレベルが向上するのだろう」という、いわゆる「銀の弾丸」のような捉え方をしているケースが散見される。しかし、これはあまりにも単純化された考え方であり、危険ですらある。

ASMが指すはずのものとは何か。本当の安全を考えたときに、ASMの“盲点”を知る必要があるのではないか。本稿では、ASMがカバーするもの、脆弱(ぜいじゃく)性診断との決定的な違い、そして最近のインシデント事例から見えてくるASMの限界と、その先にあるはずの「セキュリティマネジメント」の姿について論じたい。

ASMの定義と誤解

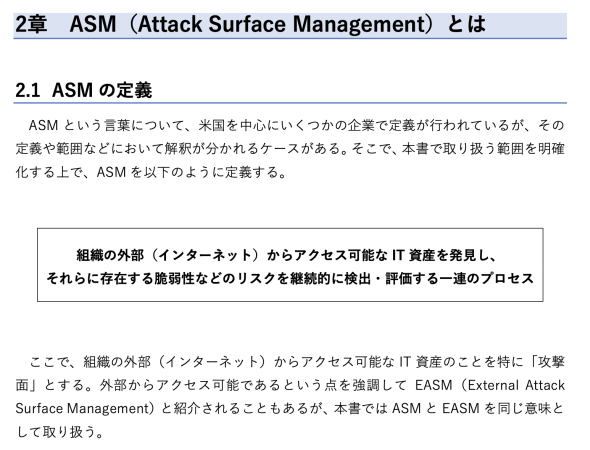

まず、ASMの定義について整理しよう。日本国内において参照されることが多い経済産業省の「ASM(Attack Surface Management)導入ガイダンス〜外部から把握出来る情報を用いて自組織のIT資産を発見し管理する〜」では、ASMを「組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセス」と定義している。

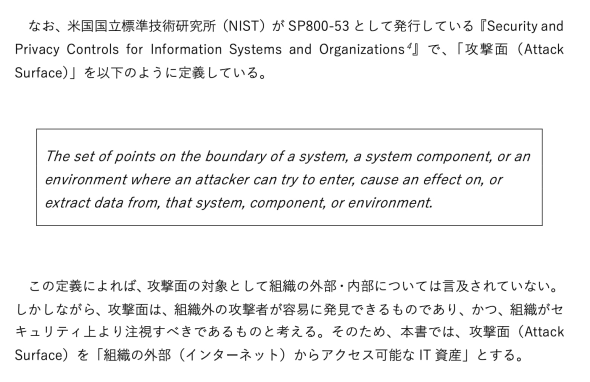

一方で、米国立標準技術研究所(NIST)の文書(「SP 800-53」)におけるアタックサーフェスの定義はどうなっているだろうか。そこでは、「システム、システムコンポーネント、または環境の境界上のポイントの集合体で、攻撃者がそれらに対して侵入したり、影響を与えたり、データを取り出したりしようとすることができる領域」とされている。注目してほしいのは、ここには「インターネット」や「外部」といった限定的な言葉がないことだ。

経産省のガイドラインでは、ASMを「EASM(External Attack Surface Management)」と同義として扱うとしている。また、SP 800-53による攻撃面の定義を取り上げた上で、「組織がセキュリティ上より注視すべきもの」とし、「本書では」外部からアクセス可能なIT資産を攻撃面と定義すると述べている。

つまり、同ガイドラインは、対策の優先度(あるいは緊急性)の観点から、「ここでは狭義のASM(EASM)について説明しますよ」と宣言していることになる。「外部から容易にアクセス可能なポイントの脆弱性を管理することイコールASM」だと言っているわけではない。

私が懸念しているのは、EASMのみがASMだという誤解が広がっているのではないかという点だ。経産省のガイドラインからASMを「インターネットから見える部分だけを管理すればよい」と縮小解釈したり、そのようにベンダーが伝えたりしているケースがある。確かに、最初の侵入を防ぐ、つまり「風邪をひかないようにする」ことは重要だ。しかし、一度侵入を許せば、内部ネットワークは防御が甘い「ズブズブ」の状態であることが多いのも実情だ。

「入られたら終わり」という状態を放置して、入り口だけを見るのはマネジメントとは言えない。本来のアタックサーフェス(攻撃対象領域)は、インターネット境界だけでなく、内部ネットワーク、クラウド、サプライチェーンなどに至るまで、“攻撃者が付け入る隙全て”を指すと認識するべきではないだろうか。

「診断」ではなく「マネジメント」であることの本質

ASMを「自動化された脆弱性診断」と混同しているケースも多いが、別物である。脆弱性診断は、ある時点での状態を切り取る「スポット」。対してASMは、資産の状態を継続的に把握し、変化を追う「プロセス」であり「サイクル」である。

そもそも、「資産管理」を含む広い意味での情報管理ができていなければ、情報セキュリティやサイバーセキュリティは成り立たないと私は考えている。自分たちが何を保有しているかが把握できていない状態では、そこに対してセキュリティ対策を講じるというステップに進むことができるはずがないのだ。

建築に例えれば分かりやすい。基礎工事がしっかりしていない土地に、高級で綺麗なマンションを建てても、いずれ傾いてしまう。シャドーITや、退職者のアカウントが残り続けているようなものを含め、自身の状態を把握できていないとしたならば、まさに土台が腐っている状態と言える。

また、私が重視するのは「変化」の検知だ。あるASM製品では、ポートが開いている状態を都度通知はしてくれるが、「昨日までは閉じていたが、今日開いた」という変化を教えてくれなかった。運用上における変更を加えていないのにポートが開いたのであれば、それは異常事態であり、インシデントの予兆そのものの可能性すらある。

マネジメントとは、計画(プランニング)と制御(コントロール)である。現状を知り、変化を追いかけ、意図しない変化があれば即座に対処する。このサイクルを回すことこそが、ASMの本質である。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ