東京・お台場にある日本科学未来館には、インターネットで情報が伝わる仕組みをボールの動きで視覚的に表現した「インターネット物理モデル」という展示物があります。通常は見えない世界を可視化することで、インターネットがどのように動いているのかを体験して知ることができるというものです。2001年から展示されているので、見たことがある人もいるでしょう。

さて、インターネットと情報セキュリティは切っても切れない関係にあるわけですが、それは物理モデルのインターネットも同じはず。果たして、情報セキュリティ技術は物理的に見ることができるのでしょうか。

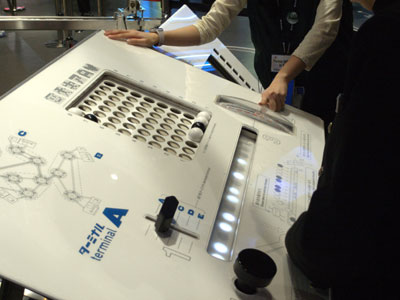

1ビットをボールで表すインターネット物理モデル

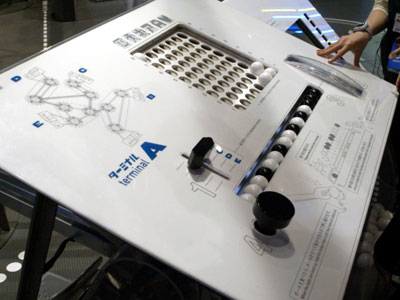

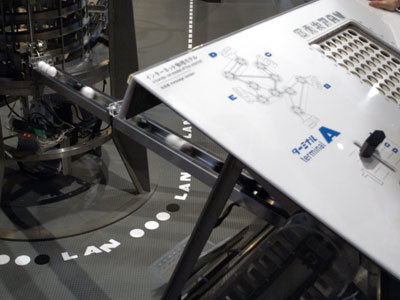

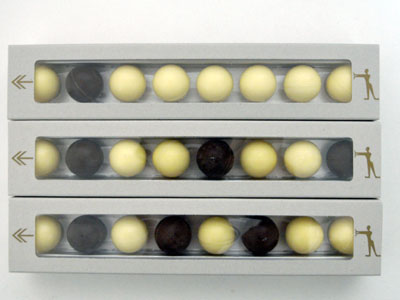

インターネット物理モデルでは、白と黒のボールが「0」と「1」の2進数を表していて、16個1組で1パケットとして表現されています。これを送信すると、ボールがレールの上を転がり、ルータ(または端末に接続されたNIC)を表現したタワーに入っていきます。ルータはセンサーによってボールの白と黒を判別して送り先アドレスを読み取り、次のルータか端末に送るという仕組みになっています。

16個1組のボールは、ヘッダ8bit(送り先アドレス)、データ8bitを表していて、送り先アドレスは前からネットワークアドレス4bit、ホストアドレス4bitとなっています。この送り先アドレスは端末A〜Eの5台分あり、データは基本的にASCIIおよびJISによる文字データとなっているようです。

下記は、端末Dあてにデータ「@」を送る場合の組み合わせです。

では、実際に動いている様子を追っていきましょう。

*** 一部省略されたコンテンツがあります。PC版でご覧ください。 ***

もっと知りたい方は、日本科学未来館に行って、インタープリター(展示解説員)の方にお話を聞いてみましょう。どうしても行けない方は、「ボールの流れでInternetの仕組みを表現した『インターネット物理モデル』の構築」という論文を参照してください。

インターネット物理モデルに見る Security&Trust

展示の目的は、インターネットが何かを知ってもらうためのものであり、インターネット物理モデルでは、主にIP(Internet Protocol)がモデル化されています。また、物理的な制約もあるため、機能が簡略化されている部分もあります。

そして、インターネットを説明するうえで欠かすことができない、TCPなどの上位レイヤのプロトコルは、このモデルを土台にして人間が役割を果たすようになっています。

先の基本的なルーティング以外にも、このモデルを使って次のような事象を知ることができます。

●欠落や渋滞するとパケットは破棄

もし、途中の経路でボールを1個取り出したりしたらどうなるのでしょうか。16個1組のパケットのうち1個が欠落すると、しばらく到達するのを待っていて、16個全部がそろわない場合には破棄されることになるようです。ただし、エラー通知や再送などのTCPなどのプロトコルが行う仕事は人間が役割を果たす必要があります。

●DoS攻撃

大量のパケットを送り込むことでDoS攻撃(もしくはDDoS攻撃)も再現できるそうです。ただし、各端末から絶え間なくボールを流し込む必要があるため人海戦術でルータを攻めなければなりません。取材時にも5人ぐらいで試してみたのですが、DoS攻撃とまではいきませんでした。なかなか堅固な?ルータです。

●盗聴

見てのとおり、インターネット物理モデルでは途中の経路がむき出しになっています。パケットの盗聴は一見するだけでできてしまいます。

ちなみに、“盗聴”の説明時の理解を助けるために盗聴用のハンディ端末を用意して、経路の途中でパケットの一群にかざしてデータを表示するのを実演するとよいのではという話もあるようです。

物理モデルで理解と議論が深まる

今回の取材では、インターネット物理モデルの構築に携わった日本科学未来館の島田卓也氏と、このモデルを現在担当されている小沢淳氏にお話を伺うことができました。インターネット物理モデルとセキュリティの関連の話題を中心に、物理モデルであるがゆえの製作時のデバッグの大変さや、日々のメンテナンスの大変さなども話していただきました。

インターネット物理モデルの目的について伺ったところ、この展示物を見たり使ったりしながら、インターネットについての理解を深めたり議論を行う場として活用されていくことが目的だということでした。

例えば、物理モデルに実装していないものにパケットの“再送”などがありますが、再び送る役割はお客さんが果たすことになります。相手先に到着していないのを目視などで確認して再送するなど、TCPになりきって演じることになります。

また、物理モデルで事象の再現が難しいものもあり、例えばパケットをコピーして2カ所に送ることは電子的な世界では簡単なことですが、物理的な世界では1個のボールを2個にするのは簡単ではありません。

こういった制約はデメリットではなく、想像力をかき立てて理解や議論を深めるためのメリットになっています。人間が各種プロトコルやアプリケーションなどの役割を果たすことで、このモデルを使っていろいろな事象の説明ができるのだそうです。

次世代のインターネット物理モデルを作るとしたらどうするかといった話題を振ったところ、ファイアウォールやアンチウイルス、暗号化や認証などさまざまな情報セキュリティ技術、負荷分散やWinnyなどのPtoPネットワークなどをどうすれば物理モデルで表現することができるかという話でしばし盛り上がってしまいました。

このインターネット物理モデルを媒介すると、議論が深まるということを筆者自身が身をもって感じました。いったいどうやったら情報セキュリティ技術を広く伝えられるか?という答えの1つに、物理モデルを作るという選択肢は十分に検討する価値があるのではないでしょうか。

日本科学未来館でインターネット物理モデルなどの展示を見た後は、お土産が買えるミュージアムショップにも寄ってみましょう。「DNA抽出キット」など楽しそうなものがいろいろ売っています。もちろん、インターネット物理モデルのグッズもあります。

ちなみに黒2個、白6個のセットなので、@ITの3文字を作るために4箱買ってきました。

なお、今回こそ使用後はスタッフがおいしくいただきました(前回)。

Profile

上野 宣(うえの せん)

株式会社トライコーダ代表取締役

ネットワーク・サーバー セキュリティ診断、セキュリティ対策・運用改善コンサルティングを主な業務としている。

近著に「今夜わかるメールプロトコル」、「今夜わかるTCP/IP」、「今夜わかるHTTP」(共に翔泳社)がある。個人ブログは「うさぎ文学日記」

- 今夜こそわかる安全なSQLの呼び出し方 〜 高木浩光氏に聞いてみた

- 「わざと脆弱性を持たせたWebアプリ」で練習を

- Perl Mongersはセキュリティの夢を見るか?

- 誰がシステムのセキュリティを“大丈夫”にするのか

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(後編)

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(前編)

- キャンプに集まれ! そして散開!

- 売り上げ重視か、それともセキュリティ重視か!? 「安全なウェブサイト運営入門」

- CeCOS IIにみるネット犯罪のもう一方の側面

- セキュリティ対策の行き着くところは……最終手段? 京都に究極のセキュリティ対策を見た

- 人はオレを情報の破壊神と呼ぶ せめて、ハードディスクの最期はこの手で……

- セキュリティ社会科見学:インターネット物理モデルでセキュリティを考えた

- セキュリティ自由研究:この夏、グミ指を作ってみないか

- Webアプリケーションを作る前に知るべき10の脆弱性

- セキュリティを教える人に知ってほしい 基本が詰まった1冊

- セキュリティのバランス感覚を養うための1冊

- 暗号化仮想ドライブで手軽にファイルを暗号化

- Windows管理者必携、Sysinternalsでシステムを把握する

- 今夜分かるSQLインジェクション対策

- 「取りあえず管理者アカウントで」という思考停止はもうやめよう

- CSSクロスドメインの情報漏えいの脆弱性「CSSXSS」とは

- 偽装メールを見破れ!(後編)

- 偽装メールを見破れ!(前編)

- メールは信頼できても信用できない

- 危機管理体制を整えよう! 個人情報漏えい後の対応ガイドライン

- メールアドレスを漏えいから守る方法

- 「Whoppix」を使ってペネトレーションテストをやろう

- 「ぼくはまちちゃん」 ――知られざるCSRF攻撃

- 25番ポートの攻防

- 平田です。届いてますか?

- 魔法の鍵と最後の鍵

- 個人情報保護法を論理的に読み解く

- 安全確保のために東京は明るく! 大阪は暗く!

- 言論の自由とセキュリティコミュニティ

- 標的にされる無防備なコンピュータ

- セキュリティ担当者には想像力が必要

- 端末を持ち歩くことの危険を意識せよ! 〜 「ノートPC=自動車」論 〜

- 脆弱性のあるサイトとセキュリティ技術者の関係

- いまこそ一般教養としてセキュリティを!

- 大事なことは製品でもなく知識でもなく……

- 治安の悪化で改めて痛感したこと

- Blasterがもたらした多くの“メリット”

- 企業でのセキュリティ資格の意味合いは?

- 人はミスをするものと思え、故に事前対策が重要

- オレオレ詐欺に学ぶソーシャル対策

- あらゆる人にセキュリティ教育を

- 猛威を振るうSARSウイルスに思ったこと

- 痛い目に遭って考えた、ビジネス継続性の重要さ

- 責められるべきはMSだけだろうか?

- セキュリティ技術者を「憧れの職業」にするには?

Copyright © ITmedia, Inc. All Rights Reserved.