2008年10月9、10日に開催された「Black Hat Japan 2008」と、翌日の11日に開催されたBlack Hat Japanのアフターイベントとしても位置付けられている「AVTokyo2008」に参加してきました。

国際セキュリティカンファレンスとして知られたBlack Hatと、昨年まではBlack Hat Japanの参加者のみのプライベートパーティだったAVTokyo2008について、前後編の2回に分けてお届けします。

10年以上の歴史を持つBlack Hat(ブラックハット)は、最先端の技術やセキュリティの現状を知ることができる国際セキュリティカンファレンスで、日本で開催されるBlack Hat Japanもすでに5度目の開催となります。

Black Hat Japan 2008は、単なるセキュリティ製品の紹介といった広告、宣伝的なセッションはなく、ほとんどが最先端の研究や調査の事例といった内容で、さらにその研究者であるスピーカーと知り合う機会も得られます。

2日間のブリーフィングの参加費用は7万6500円(早期割引の場合)と安い価格ではありませんが、参加することによって得られるものは大きいはずです。私自身は、スピーカーの方と知り合うのはもちろん、参加者として来場しているセキュリティ業界の方々と知り合うことも魅力だと感じています。

インフラや古い仕組みが狙われている

現在ではビジネスや生活のあらゆるものがセキュリティと密接にかかわっています。そして、それを反映するかのようにBlack Hatでもさまざまな分野のセキュリティについてのセッションが行われます。

その分野ではどういったセキュリティのインシデントが起きていて、それがどんな影響を与えるかといったこと、そしてその原因や対策、改善案などが提示されています。

では、Black Hat Japan 2008で行われたいくつかのセッションをご紹介しましょう。

ハッキングは第3の時代へ

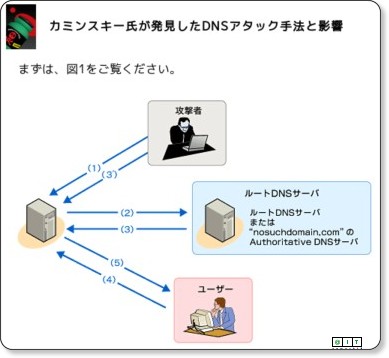

「DNS 2008版 Black Ops. 今までのDNSキャッシュじゃ通じない!」と題する基調講演を務めたのは、DNSの脆弱(ぜいじゃく)性の発見で2008年8月に脚光を浴びたダン・カミンスキー氏です。

カミンスキー氏は、DNSキャッシュサーバにおいてドメイン名が乗っ取られてしまう可能性がある脆弱性についてと、ハッキングは第3の時代を迎えたということを語りました。前回の2007での基調講演は奈良先端科学技術大学院大学の山口英氏によるセキュリティ全般に関する話題でしたが、今回は技術色の強い基調講演となりました。

カミンスキー氏は、DNSキャッシュサーバの脆弱性の根本的な問題はDNSプロトコルの設計にあると説明。この脆弱性に対する修正パッチはリリースされていて99%安全、しかしDNSはWebやメール、VoIPなどのさまざまなサービスで頻繁に使用されているので、何か問題があったときの影響は計り知れない。残り1%も探し出して解決しなければならないと述べました。

このDNSキャッシュサーバの脆弱性は、2008年7月8日に各国のCERTから通達があり、当該脆弱性の公開予定日だった8月6日(Black Hat USA 2008の講演日)以前の7月21日に誤って公開されてしまったという経緯があります。

また、カミンスキー氏は「ハッキングは第3の時代を迎えた」と語りました。第1の時代はWebやメール、FTPなどのサーバに対する攻撃、第2の時代はJavaScriptなどを悪用したブラウザに対する攻撃、そして現在はデスクトップにあるゲームなどのアプリケーションや、iTunesなどに備わっている自動アップデート機能など、これまでは攻撃の対象でなかったものが狙われている第3の時代に突入しているとのことです。

弱い部分から侵入される――それは国境も同じ

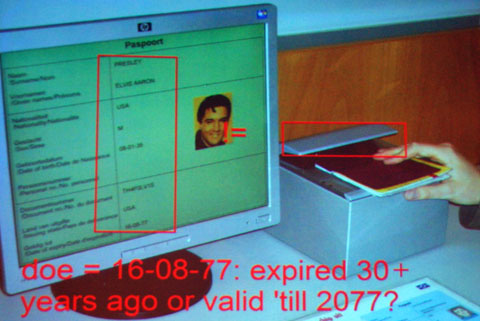

講演「電子パスポートの現状と将来」では、40カ国以上が導入している電子パスポートのセキュリティの現状と、改善すべき点についてジェローン・バンビーク氏が発表しました。

電子パスポートの国際標準は国連の専門機関であるICAO(International Civil Aviation Organization:国際民間航空機関)によって定められていて、パスポートの中に封入されているICチップに個人情報や写真の画像などが記録されています。ICチップの読み方自体はICAOが公開していて、RFIDリーダーやEclipseといった環境さえ整えれば、読み取ること自体はそれほど難しくないようです。

電子パスポートのセキュリティ機能としてはパッシブ認証、基本アクセス認証、アクティブ認証の3つがあって、データの完全性保護、機密性保持、クローニング防止などの機能を備えています、しかし、そのどれもが必須機能ではなく、オプション扱いとなっているため、国によってはそれらのセキュリティをチェックしないこともあります。

バンビーク氏は、電子パスポートのそれぞれのセキュリティ機能を突破するデモを行うことで、現在の実装における問題の指摘を行いました。

ヨーロッパでは多くの国がシェンゲン協定に加盟していて、国境の通過に査証がいらないことが多いため、1カ国でもセキュリティに問題があれば、その国から入国し、セキュリティ対策をしっかり行っている入国しづらい国へ向かうということができてしまいます。

電子パスポートのセキュリティを有効なものにするためには、3つのセキュリティ機能をすべて必須機能とすることと、その具体的な実装方法を明確にすることだと述べました。

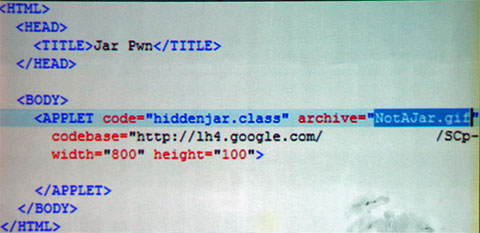

拡張子はGIF、見た目も画像、でも実行ファイルという恐怖

講演「インターネットは壊れている:Document.Cookieのむこう側 - エクストリーム・クライアントサイド・エクスプロイテーション」では、画像であるGIFファイルが、Javaアプレットを含んだJARファイルとしても認識されるGIFARファイルを紹介。ネイサン・マクフィーター氏はこのようなGIFARファイルを活用することで、イントラネットやデスクトップなどのクライアントサイドの情報が盗まれる可能性があると発表しました。

通常、Javaの動作はSame Origin Policyなどのドメインベースのセキュリティによって守られていますが、GIFARファイルを使うことで突破口を開けるとマクフィーター氏は述べます。

GIF画像をアップロードすることがWebサイトはいくらでもあり、またGIF画像が使えるアプリケーションも数多くあります。そして、ブラウザやアプリケーションは一度表示した画像ファイルをキャッシュに保存します。もし、ファイルシステム上でキャッシュを保存した位置が予測可能であれば、攻撃対象の端末にあるJARファイルが動作してしまいます。これによってドメインベースのセキュリティを越えられると説明しました。

Javaアプレットを実行させることで、ネットワークの検出やネットワークのスキャン、NTLM認証、ローカルファイルへのアクセス、1025番以上のポートのlistenなどを行えます。JavaOne2008のキーノート発表資料によりますと、約90%のデスクトップではJava SEが動作しているという統計もありますので、影響範囲は小さくはありません。

インシデントは海の向こうの話じゃない、国内でも起きているんだ!

登壇するスピーカーの半数以上は海外の方ですが、話題は海の向こうの出来事で済ませられるものではなく、日本国内でも影響があるものがほとんどです。

開催されるセッションのタイトルや内容に登場するキーワードが、あなたの事業や関心事に一致するならば参加してほしいカンファレンスです。カンファレンスの資料も公開されていますので、来年の参加の検討材料にしてみてはいかがでしょうか。

【関連記事】

Black Hat Japan 2008 講演資料

https://www.blackhat.com/html/bh-japan-08/brief-bh-jp-08-onsite-archive.html

Profile

上野 宣(うえの せん)

株式会社トライコーダ代表取締役

セキュリティコンサルティング、脆弱性診断、情報セキュリティ教育を主な業務としている。

近著に「今夜わかるメールプロトコル」、「今夜わかるTCP/IP」、「今夜わかるHTTP」(共に翔泳社)がある。個人ブログは「うさぎ文学日記」

- 今夜こそわかる安全なSQLの呼び出し方 〜 高木浩光氏に聞いてみた

- 「わざと脆弱性を持たせたWebアプリ」で練習を

- Perl Mongersはセキュリティの夢を見るか?

- 誰がシステムのセキュリティを“大丈夫”にするのか

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(後編)

- 技術は言葉の壁を越える! Black Hat Japan 2008&AVTokyo2008(前編)

- キャンプに集まれ! そして散開!

- 売り上げ重視か、それともセキュリティ重視か!? 「安全なウェブサイト運営入門」

- CeCOS IIにみるネット犯罪のもう一方の側面

- セキュリティ対策の行き着くところは……最終手段? 京都に究極のセキュリティ対策を見た

- 人はオレを情報の破壊神と呼ぶ せめて、ハードディスクの最期はこの手で……

- セキュリティ社会科見学:インターネット物理モデルでセキュリティを考えた

- セキュリティ自由研究:この夏、グミ指を作ってみないか

- Webアプリケーションを作る前に知るべき10の脆弱性

- セキュリティを教える人に知ってほしい 基本が詰まった1冊

- セキュリティのバランス感覚を養うための1冊

- 暗号化仮想ドライブで手軽にファイルを暗号化

- Windows管理者必携、Sysinternalsでシステムを把握する

- 今夜分かるSQLインジェクション対策

- 「取りあえず管理者アカウントで」という思考停止はもうやめよう

- CSSクロスドメインの情報漏えいの脆弱性「CSSXSS」とは

- 偽装メールを見破れ!(後編)

- 偽装メールを見破れ!(前編)

- メールは信頼できても信用できない

- 危機管理体制を整えよう! 個人情報漏えい後の対応ガイドライン

- メールアドレスを漏えいから守る方法

- 「Whoppix」を使ってペネトレーションテストをやろう

- 「ぼくはまちちゃん」 ――知られざるCSRF攻撃

- 25番ポートの攻防

- 平田です。届いてますか?

- 魔法の鍵と最後の鍵

- 個人情報保護法を論理的に読み解く

- 安全確保のために東京は明るく! 大阪は暗く!

- 言論の自由とセキュリティコミュニティ

- 標的にされる無防備なコンピュータ

- セキュリティ担当者には想像力が必要

- 端末を持ち歩くことの危険を意識せよ! 〜 「ノートPC=自動車」論 〜

- 脆弱性のあるサイトとセキュリティ技術者の関係

- いまこそ一般教養としてセキュリティを!

- 大事なことは製品でもなく知識でもなく……

- 治安の悪化で改めて痛感したこと

- Blasterがもたらした多くの“メリット”

- 企業でのセキュリティ資格の意味合いは?

- 人はミスをするものと思え、故に事前対策が重要

- オレオレ詐欺に学ぶソーシャル対策

- あらゆる人にセキュリティ教育を

- 猛威を振るうSARSウイルスに思ったこと

- 痛い目に遭って考えた、ビジネス継続性の重要さ

- 責められるべきはMSだけだろうか?

- セキュリティ技術者を「憧れの職業」にするには?

Copyright © ITmedia, Inc. All Rights Reserved.