皆さん、こんにちは、川口です。2008年10月9日、10日に京王プラザホテルで行われた「Black Hat Japan 2008」で講演する機会がありました。セキュリティの国際的カンファレンスであるBlack Hatで話すことができたことは大変光栄なことです。今回はスピーカーとして見たBlack Hat Japan 2008をレポートしましょう。

「スピーカーとしての参加」と「リスナーとしての参加」

いままではリスナーとして3回、Black Hat Japanへ参加してきました。リスナーとして参加していたころは自分の興味のある分野のセッションに参加して、面白い情報を集め、参加者同士の交流をすることが目的でした。会社に報告する義務はあるものの、自分が発表することがないため特別に緊張することはありませんでした。

しかし、今回はスピーカーとしての参加です。スピーカーに応募しようと思った理由は「日本でのイベントなのに日本人のスピーカーが少ない」ということです。例年10〜15人のスピーカーのうち、いままでは日本人スピーカーは2人程度でした。私は2007年、「PacSec」でも講演をしたのですが、日本で行われるセキュリティカンファレンスにもかかわらず、日本からの情報発信があまりにも少ないことが気になっていました。日本からも発信できる情報があると思い、今回のスピーカーに応募しました。結果的に今回の日本人スピーカーは5人。今後、日本人のスピーカー応募に勢いがつくことを期待しています。

テーマの選定とCFP

一般的に公的・学術的なカンファレンスや発表会などではスピーカーを募集するため、開催数カ月前からCFP(Call For Paper)が行われます。CFPはスピーカー候補者から講演内容に関する概要を募集し、スピーカーを選出するための仕組みです。CFPのサイトには「発表内容の概要」「資料の形式」「資料提出の期限」「制限事項」などが記載されています。これらはとても重要な項目ですので、隅から隅まで目を通す必要があります。これらの情報に目を通したら、CFPの提出期限までに発表内容の概要やプロフィールを送ります。

スピーカーに応募するためには、まずテーマと概要を決定しなければなりません。今回、私は「日本に迫る脅威〜SOCからみた景色〜」として、日本に迫っている脅威の現状についての発表をすることに決めました。このテーマ自体はほかのセミナーで講演することもあるテーマですが、よりBlack Hatらしくするためにテクニカルな要素をたくさん盛り込んだ内容にしました。テーマとプロフィールを準備し、それらを英訳して、CFPのサイトから応募しました。

今回のBlack Hat Japan 2008は10月に開催されるため、CFPの締め切りは9月1日でした。実は直前まで応募するかどうか迷っていたため、出来上がったのは8月29日。スピーカーに選ばれるかどうかは分かりませんが、応募してしまった以上、後には引けません。ドキドキしながら結果を待つことになりました。

発表資料の作成

CFPに応募した後、すぐに発表資料の作成に着手しました。資料の提出期限が2008年9月22日になっており、スピーカー選出の通知が届いてから資料作成に取り掛かったのでは間に合いません。選出に漏れる可能性もありましたが、選出されてからクオリティの低いものを慌てて発表するわけにもいかないため、先行して資料の作成を始めました。

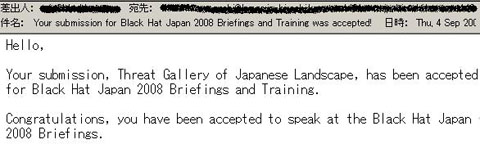

CFPの結果を待つこと約10日。Black Hatからスピーカー選出のメールが届きました。

このメールを見たときにはうれしさ半分、不安も半分な心境でした。自分の発表を選んでもらったものの、「参加者に響かない内容だったらどうしよう」という不安があったからです。この不安を打ち消すためには発表資料のクオリティを高めるしかありません。

9月は発表テーマに関する情報収集に明け暮れ、とてもたくさんの情報を収集することができ、満足いく資料を作ることができました。自分を追い込むことで、その分野に関する知識は深まります。「勉強して習得して(インプット)から発表する(アウトプット)のではなく、発表すること(アウトプット)を決めるから習得できる(インプット)」という知人の言葉を思い出しました。多くの人は「インプット」が先なのですが、それではいつまでたっても成長できません。「アウトプット」することで結果的に成長できるのです。「自分のネタなんて発表するほどのことはない」と思わずに、ぜひ「アウトプット」してほしいものです。

ちなみに私のセキュリティアナリストのチームに向かっては「すごい技術や成果があるのであれば発信(アウトプット)しろ」といっています。「成果さえ出せば、黙っていてもきっと分かってくれる」ということは幻想です。分かってもらうことを期待することは自由ですが、本当に分かってもらうためには自分から発信しなければなりません。リーダーの私が率先垂範するためにも、今回の応募には意味がありました。

提出する資料は、日本語版と英語版の両方を作る必要がありました。日本語版の資料は問題なく作成できましたが、問題は英語版の資料です。今回の発表資料は日本語版資料で80ページもの量になり、資料を英訳するには日本語の資料を作っている時間と同じくらいの時間が必要でした。出来上がった英語版資料を社内の人に確認してもらい、ようやく2008年9月21日に提出することができました。今回の英語版資料の作成をする際に以下のポイントに注意しました。

- フォントはArialがよい

- 全角文字が含まれていないかチェックする

- 表紙は会社名より名前を上に書く

- PowerPointのスペルチェック機能を活用する

- 英語のフレーズが心配なときにはGoogleで検索する

正しい英語であるかというチェックも当然重要ですが、見栄えをそろえることも重要ですので、英訳する機会には参考にしてください。

Black Hat Japan 2008に向けて、資料以外にも準備が必要です。それはBlack Hatの会場までの移動手段やホテルの手配です。特に国外からの参加の場合にはこれらの手配が欠かせません。Black Hatではこれらの手配もまとめて行ってくれるため、スピーカーは自分の発表準備に集中できます。今回は東京都内で行われるため、ホテルや交通費は遠慮させていただいたのですが、この選択を後悔することになりました。

さあ、本番!

資料を提出した後は、いよいよ本番を待つのみです。資料作成で疲れた体を休めるために前回コラムの冒頭で書いた草津温泉に行ってのんびりしていました。資料提出から本番まで約3週間ありますが、印刷の都合上修正することができず、提出した後は発表本番をシミュレートしながら待つだけです。発表までの間、社内での情報共有を兼ねて予行演習も行いました。何度か予行演習をするとスライドを見なくてもスムーズに話すことができるようになります。プレゼンテーションが苦手な人ほど予行演習を充実させると良いでしょう。

いざ、10月9日Black Hat Japan 2008の当日です。会場で受付を済ませると、スピーカーは専用のタグをもらいます。スピーカーであることが分かるように「SPEAKER」タグが付いています。「HACKER」タグを付けていた人がいたので、スタッフの人にお願いして私にも付けてもらいました

ダン・カミンスキー氏の基調講演の後は、スピーカーとスポンサーが全員集合して、記者会見が行われました。各スピーカーから自己紹介と講演の内容、スポンサーからは今回の意気込みについて説明が行われました。こういう記者会見というとK-1やプロレスなどの試合前に行われる殺伐とした記者会見をイメージしてしまいますが、Black Hatの記者会見は淡々とスムーズに行われました。記者会見の様子は「ハッカージャパンblog」に掲載されています。

私は2日目に発表が予定されているため、初日はほかのスピーカーの講演を聞いていました。今回のBlack Hat Japan 2008で一番面白かった講演は長谷川陽介氏の「趣味と実益の文字コード攻撃」でした。あそこまで文字コードとセキュリティの関係について研究している人は彼だけかもしれません。特にマルチバイト語圏にいる日本人ならではの悩みです。長谷川氏とは「セキュリティ&プログラミングキャンプ2008」でも会ったことがありましたが、今回はレセプションや打ち上げを通して、たくさん話をすることができ、大変有用な情報交換をすることができました。

【関連記事】

Security&Trustウォッチ(54)

キャンプに集まれ! そして散開!

http://www.atmarkit.co.jp/fsecurity/column/ueno/54.html

そして発表当日の10日。寝坊しないか不安になりながらも無事に起床し、同時通訳の人と事前打ち合わせのため8時に会場に到着しました。偶然にもある通訳の方が別のセミナーで私の講演を聞いたことがある方でした。世の中は狭いものです。通訳の方とひととおりスライドの単語や説明する用語について確認をするといよいよ発表です。

会場に入ると、早朝にもかかわらずたくさんの方がすでに席に座っています。壇上に移動し、プレゼン用のパソコンを用意して、マイクをテストして、画面の表示を確認します。9時になったのを確認して、講演開始です。90分の日本語での講演ですが、英語への同時通訳が入るため実質は75分の内容をお話ししました。通訳の人を意識しながら話すことになるため、いつもの調子で話すことはできませんでしたが、参加者の皆さんに何か収穫があればうれしいです。講演の内容自体は別の機会に解説しますが、滞りなく無事に行うことができ、ホッとしました。

講演終了後、ほかのスピーカーの講演も聴くことができたのですが、まったく頭に入ってきません。あの90分の講演でエネルギーを使い果たしてしまい、気が抜けてしまって、集中力が残っていませんでした。

Black Hat Japan、閉会

すべてのセッション終了後、ジェフ・モス氏のあいさつでBlack Hat Japan 2008は閉会しました。CFP応募から約2カ月、こうして私の初のBlack Hat Japan講演は無事に終了しました。しかし、Black Hat Japanはまだまだ終わりません。最後にスタッフ、スポンサー、スピーカーでの打ち上げがありました。

打ち上げ開始まで時間が空いていたため、先にお店に乗り込んで飲み始めました。スタッフが到着するまでの1時間半ですでに出来上がってしまいました。普段飲み歩いている私ですが、疲れた体にアルコールが回ったようです。スタッフ合流後、1時間程度で切り上げて帰路につきました。残った参加者に聞くと、2時過ぎまで飲んでいたようでした。Black Hatにホテルの手配もお願いしていれば、心おきなく飲むことができたのにと後悔したのはいうまでもありません。今後は人の好意には素直に甘えておくことにします。

Black Hat Japanが終わった次の日はユーザーコミュニティの「AVTokyo」に参加してきました。このAVTokyoはここ数年、Black Hat Japanの後に行っていた参加者交流会AV200Xから派生したイベントで、今回からは一般公開イベントとして行われました。このイベントにはBlack Hat Japanのスピーカーやスタッフなども多く参加しており、100人近い参加があったようです。会場ではAVTokyo、チーム・チドリのTシャツなどが販売されており、私はインベーダーゲームのようなデザインに引かれ、AVTokyoのTシャツを購入しました。

AVTokyo にもBlack Hat Japan 2008のスピーカーが参加していましたが、このAVTokyoで発表された内容はBlack Hatの講演と比較して、劣るものではありませんでした。多くの参加者が笑い、うなずいて講演を聞いていました。そこはユーザーコミュニティならではの緩い空気とにぎやかさが漂っており、とても心地良かったです。ビジネス発のカンファレンスとユーザーコミュニティ発の勉強会。どちらも欠かすことはできません。最近は東京や関西だけでなく、北海道や四国でもユーザーコミュニティの勉強会が立ち上がっているようです。これらの勉強会が活気づいていってくれることを願っています。また、チャンスがあれば私も勉強会にも参加していきたいです。

去年のPacSecでの講演に引き続き、Black Hat Japanでの講演も無事に終えることができました。PacSec、Black Hatというテクニカルカンファレンスでの講演を通し、資料の作成、英語版資料の作成や同時通訳付きでの講演など貴重な経験をすることができました。やる前はたくさんの心配事があるものですが、いざやってみるとそれほどまでに大きな心配事ではなかったことがたくさんあります。「参加するすべての人の希望を満足させる話なんてできない。8割くらいの人に楽しんでもらえればいいか」と割り切ってしまえば、気が楽になります。大きなイベントを終えて、気が楽になった私は、打ち上げと称して今日も飲みに行くのでした。

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

JSOCチーフエバンジェリスト兼セキュリティアナリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務を経て、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、JSOCチーフエバンジェリスト兼セキュリティアナリストとして、JSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。

- 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

- 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

- 無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?

- 外部リソースの活用もポイントに、「Hardening 10 MarketPlace」開催

- Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

- 「これさえしておけば助かったのに……」を避けるため、今すぐ確認すべき7項目

- アップデート機能を悪用した攻撃に対抗セヨ!

- 工夫、工夫そして工夫――Hardening 10 APAC“運営”レポート

- ウイルスとは言い切れない“悪意のあるソフトウェア”

- 2013年のセキュリティインシデントを振り返る

- ここが変だよ、そのWeb改ざん対応

- きっかけは不正侵入――私がセキュリティ業界に足を踏み入れたワケ

- CMSが狙われる3つの理由

- FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

- Hardening One、8時間に渡る戦いの結果は?

- そのときStarBEDが動いた――「Hardening One」の夜明け前

- ロシアでわしも考えた

- 実録、「Hardening Zero」の舞台裏

- ちょっと変わったSQLインジェクション

- 官民連携の情報共有を真面目に考える

- アプリケーションサーバの脆弱性にご注意を

- IPv6、6つの悩み事

- スパムが吹けば薬局がもうかる

- JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

- 東日本大震災、そのときJSOCは

- ペニーオークションのセキュリティを斬る

- 2010年、5つの思い出――Gumblarからキャンプまで

- 9・18事件にみる7つの誤解

- 曇りのち晴れとなるか? クラウド環境のセキュリティ

- Webを見るだけで――ここまできたiPhoneの脅威

- 不安が残る、アドビの「脆弱性直しました」

- ともだち373人できるかな――インターネットメッセンジャーセキュリティ定点観測

- 実録・4大データベースへの直接攻撃

- Gumblar、いま注目すべきは名前ではなく“事象”

- Gumblarがあぶり出す 「空虚なセキュリティ対策」

- 新春早々の「Gumblar一問一答」

- 実はBlasterやNetsky並み?静かにはびこる“Gumblar”

- ECサイトソフトウェアはなぜ更新されないのか

- 狙われるphpMyAdmin、攻撃のきっかけは?

- 学生の未来に期待する夏

- 米韓へのDoS攻撃に見る、検知と防御の考え方

- 分かっちゃいるけど難しい、アカウント情報盗用ボット対策

- 狙われる甘〜いTomcat

- 表裏一体、あっちのリアルとこっちのサイバー

- 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか?

- 急増したSQLインジェクション、McColo遮断の影響は

- ○×表の真実:「検知できる」ってどういうこと?

- ところで、パッケージアプリのセキュリティは?

- レッツ、登壇――アウトプットのひとつのかたち

Copyright © ITmedia, Inc. All Rights Reserved.