「セキュアブートのセキュリティ機能のバイパスの脆弱性」対策、2024年10月の強制施行フェーズに備える:検証! Microsoft&Windowsセキュリティ(11)

Microsoftは2023年5月以降、セキュアブートのセキュリティ機能がバイパスされる脆弱性(CVE-2023-24932)への対策を段階的に進めています。2024年10月には、その対策は“強制施行フェーズ”となり、セキュアブートが有効な、サポート中のWindowsの全バージョンに対して脆弱性緩和策が強制されます。その影響と現時点でできる備えをまとめました。

「CVE-2023-24932」の脆弱性対策として行われる緩和策

Microsoftが2023年5月から段階的に実施している、Windowsの起動プロセスのセキュリティ強化は、「CVE-2023-24932」で追跡されている、「最大深刻度:重要」で「悪用の事実を確認済み」のセキュリティ機能がバイパスされる脆弱(ぜいじゃく)性の緩和策です。

UEFIセキュアブート(「Windows 11」の必須要件)のセキュリティ機能をバイパスする弱性であるため、「セキュアブート」が有効になっていないデバイスや対応していないデバイス(BIOSベースのファームウェア)には影響はありません。しかし、現代において、そもそも“セキュアブートが有効でないこと自体がセキュリティ上の弱点”である(ブート時に悪意のあるコードが読み込まれる可能性がある)ことに留意してください。

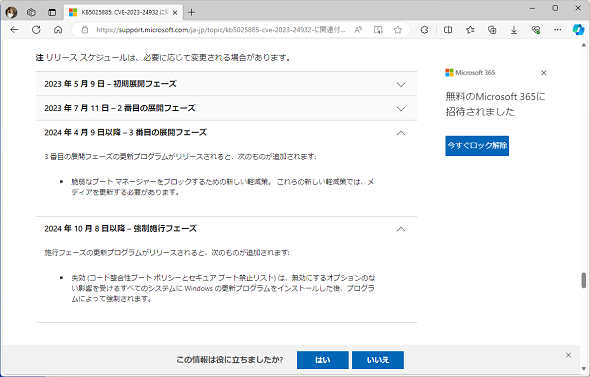

Microsoftは2024年10月8日(米国時間)のセキュリティ更新プログラムで、CVE-2023-24932の脆弱性緩和策の強制施行を予定しています。これまで実施されてきた緩和策は、「Windowsブートマネージャー」の更新、古いブートマネージャーを失効させるための「コード整合性ブートポリシー(SKUSiPolicy.p7b)」と、信頼されていないモジュールの読み込みをブロックする「禁止された署名リストデータベース(DBX)」の更新です。

2024年4月9日(米国時間)に予定されている3番目の展開フェーズでは、セキュリティ更新プログラムによって脆弱なブートマネージャーをブロックするための新しい緩和策が追加され、これは「システム修復ディスク」や「回復ドライブ」、企業における「OS展開ツール」(ブートメディアやPXEブートイメージ)などの起動可能メディアの更新を必要とします。

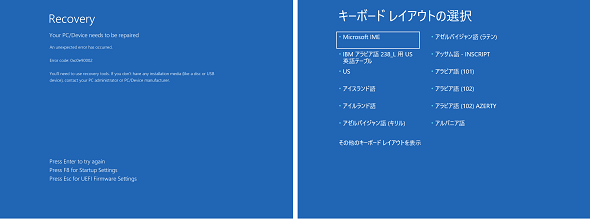

さらに、2024年10月の強制施行フェーズでは、コード整合性ブートポリシーとDBXが強制され、未対策の古い起動可能メディアを使用した起動がブロックされます(画面1)。

強制施行フェーズ後の影響はどうなる?

2024年10月に予定されている強制施行フェーズになると、セキュアブートが有効なデバイスは、問題の脆弱性の緩和策に対応していない起動可能デバイスからは起動できなくなります(画面2)。

起動可能メディアとしては、Windowsの「システム修復ディスク」(「RecDisc.exe」で作成可能)や「回復ドライブ」(「RecoveryDrive.exe」で作成可能)、古いOSインストールメディア、「Windowsプレインストール環境(Windows PE《WinPE》)」ベースのトラブルシューティングツール(「Microsoft Desktop Optimization Pack《MDOP》」の「Diagnostics and Recovery Toolkit《DaRT》」メディアやベンダー提供の回復用メディア)、企業のOS展開用ブートイメージなどがあります。

なお、2024年1月以降問題となっている「BitLockerドライブ暗号化」をバイパスする脆弱性緩和のための「Windows回復環境(WinRE)」の更新は、セキュアブートをバイパスする脆弱性緩和策の強制施行フェーズには影響しないようです。WinREが更新されていないデバイスでも、ローカルのWinREで起動することができました。

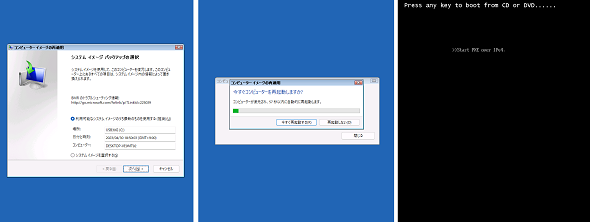

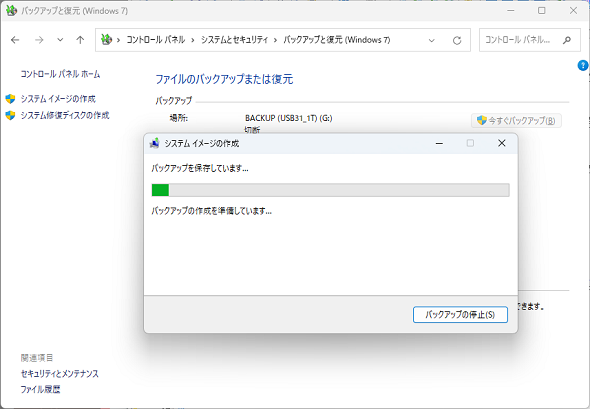

また、2023年5月以前に作成されたシステムイメージ(「Windows 10」やWindows 11の「コントロール パネル\システムとセキュリティ\バックアップと復元(Windows 7)」や、「Windows Server」の「Windows Serverバックアップ」で作成されたシステムイメージ/フルバックアップ)からシステムをリストアできなくなります(画面3)。

現時点で脆弱性緩和策の強制施行をテストするには?

現時点で脆弱性緩和策の強制施行をテストするには、「コマンドプロンプト」を管理者として開き、以下のコマンドを実行してからデバイスを再起動し、起動後、5分以上待ってからデバイスをまた再起動します。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x30 /f

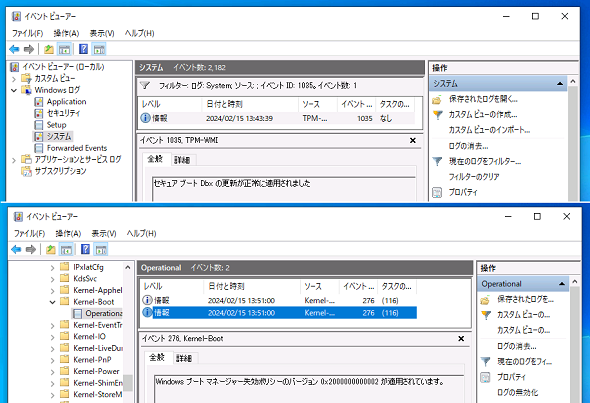

脆弱性緩和策が適用されると、イベントログの「システム」ログに記録されるイベントID「1035」で、DBXの更新が確認できます。また、「Microsoft-Windows-Kernel-Boot/Operational」ログに記録されるイベントID「265」で、コード整合性ポリシーの適用を確認できます(画面4)。

画面4 レジストリの「AvailableUpdates」値を変更し、5分以上空けてデバイスを2度再起動することで、強制施行フェーズと同等の状態にできる。緩和策が適用されていることは、イベントログで確認できる

なお、この脆弱性緩和策がデバイスで有効になると、緩和策に対応していない起動可能デバイスが失効され、そのデバイスでセキュアブートを使用し続ける場合、元に戻すことはできなくなります。既に失効が適用されている場合は、ディスクを再フォーマットしても失効は削除されません。そのため、物理デバイスではなく、仮想マシン環境でテスト(更新された起動稼働メディアのテストなど)することをお勧めします。

2024年10月までにシステム修復ディスク、回復ドライブ、バックアップの更新を

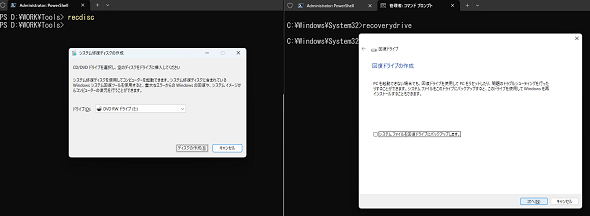

デバイスが適切に更新されていれば「RecDisc.exe」を実行することで、脆弱性緩和策対応の更新されたシステム修復ディスク(CD/DVD、※Windows 11は700MBのCDには収まらない)を準備できます。

ただし、2024年4月に予定されている3番目の展開フェーズで追加される新たな緩和策に対応するためには、再作成が必要になると思われます。そのため、テストする場合は、2024年4月のセキュリティ更新以後に再作成することをお勧めします。回復ドライブは「RecoveryDrive.exe」を実行することで空のUSBドライブに作成できますが、2023年2月時点では、まだ緩和策に対応した回復ドライブは作成できません(画面5)。

システムイメージ/フルバックアップを定期的に外付けHDDやネットワーク共有に作成している場合は問題ありませんが、1年以上作成していないという場合は一度作成しておくことをお勧めします。2023年5月以前に作成されたバックアップは、正常にリストアできなくなるからです(画面6)。

筆者紹介

山市 良(やまいち りょう)

岩手県花巻市在住。Microsoft MVP 2008 to 2024(Cloud and Datacenter Management)。SIer、IT出版社、中堅企業のシステム管理者を経て、フリーのテクニカルライターに。Microsoft製品、テクノロジーを中心に、IT雑誌、Webサイトへの記事の寄稿、ドキュメント作成、事例取材などを手掛ける。個人ブログは『山市良のえぬなんとかわーるど』。近著は『Windows版Docker&Windowsコンテナーテクノロジ入門』(日経BP社)、『ITプロフェッショナル向けWindowsトラブル解決 コマンド&テクニック集』(日経BP社)。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Windows 11登場! 11で変わること、思ったほど変わらないこと

Windows 11登場! 11で変わること、思ったほど変わらないこと

新しいWindows OS「Windows 11」の正式出荷が2021年10月5日に開始された。Windows 10からの無償アップグレードが可能であるため、どのような新機能が実装されたのか気になる人も多いのではないだろうか。そこで、本稿ではWindows 11の新機能、削除された機能などを簡単にまとめてみた。 Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

Windows 11一般提供開始、企業での導入/展開時に注意すべきポイントは?

MicrosoftはWindowsデスクトップOSの最新バージョンである「Windows 11」を正式にリリースし、Windows 11対応ハードウェアを搭載したWindows 10デバイスに対して、無料アップグレードの段階的なロールアウトを開始しました。 買って、試して分かったWindows 365(契約・セットアップ編)

買って、試して分かったWindows 365(契約・セットアップ編)

Microsoftからクラウド上でWindows 10が動く「クラウドPC」の利用可能なサブスクリプションサービス「Windows 365」の提供が開始された。早速、サブスクリプションを契約し、クラウドPCの設定を行ってみた。契約からセットアップまでで見えてきた便利な点、不便な点などをまとめてみた。 いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

いよいよ完全終了へ。Internet Explorer(IE)サポート終了スケジュール

長らくWindows OSに標準装備されてきたInternet Explorer(IE)。その「寿命」は各種サポートの終了時期に左右される。Windows OSごとにIEのサポート終了時期を分かりやすく図示しつつ、見えてきた「終わり」について解説する。