ロシアでわしも考えた:川口洋のセキュリティ・プライベート・アイズ(41)

5月末にロシアで行われたセキュリティカンファレンス「Positive Hack Days」の模様を、同時開催のCTFの様子とともにお伝えします。

Positive Hack Daysに参加してきました

皆さんこんにちは、川口です。熱中症が心配されるほどの猛暑が続いていますが、皆さんはお元気でしょうか。私は今年も行われる「セキュリティ・キャンプ中央大会2012」の準備に追われています。今年もキャンプ参加者の熱い戦いが、幕張で繰り広げられることでしょう。

さて、今回はロシアで行われた「Positive Hack Days」というセキュリティカンファレンスに参加してきましたので、その様子をお伝えします。

Positive Hack Daysとは、Positive TechnologiesというITセキュリティ専業企業が主催しているセキュリティカンファレンスです。5月30日と5月31日にロシアのモスクワで開催されました。皆さんご存じの「DEFCON」と同じように、複数のカンファレンスセッションとセキュリティ技術を競い合うCTF(Capture The Flag)が並行して行われています。

ERPのセキュリティも話題に、カンファレンスセッション

カンファレンスセッションでは、5つの部屋で複数のセッションが同時に進行します。基調講演は、ベル研究所、国防総省でコンピュータセキュリティと暗号研究に従事し、現在はBT CounterpaneのCTOであるブルース・シュナイアー氏だったこともあり、あふれんばかりの人が会場に集まりました。

ブルース・シュナイアー氏が唱えていた重要なキーワードは「Technology」「Community」「Trust」の3つでした。

「Communityというのはお互いのTrust(=Reputation)で成り立っており、Technologyを持つハッカーこそが世界を変えていくんだ。DEFCONも昔はめちゃくちゃやっていたけど、Communityができたことでそこにルールが生まれ、Trustにつながった」と力説していました。

いい話だなあと感慨にふけっていたのですが、最後には自分の本の売り込みも。さすがブルース・シュナイアーだなと感動しました。

セッションの中で比較的多かったテーマは以下の4つです。

- Webセキュリティ

- マルウェア

- モバイル

- ERP

Webセキュリティの分野ではPHPやASP.NETに関する話題、Nginx用のWAFモジュール「Naxsi」の紹介、SQLインジェクションを行いDNS通信経由で情報を引き出す方法など、賢明な@IT読者の方であればご存じの内容が多くありました。Webセキュリティのジャンルは日本でも非常に熱心に取り組まれる方も多く、この分野なら日本も負けていないなという印象を受けました。

カスペルスキーの講演者は、「Kelihos」と呼ばれるマルウェアをテイクダウンさせるまでの顛末について講演していました。Kelihosに感染すると、PCがP2Pネットワークを作って命令をやり取りするため、本当の攻撃者にたどり着くことが難しく、テイクダウンには苦労したようです。

マルウェアといえば「Flame」について聞きたいところでしたが、情報が出回ったのがちょうどPositive Hack Daysの直前だったため、残念ながら取り上げている講演者はいませんでした。

【関連記事】

Microsoftがボットネット撲滅作戦を続行 「Kelihos」もダウン

http:http://www.itmedia.co.jp/news/articles/1109/28/news028.html/phdays.com/

Flameマルウェアも米国とイスラエルが開発」と米紙報道、対イラン攻撃の一環か

http:http://www.itmedia.co.jp/news/articles/1206/20/news027.html

モバイルについては、iPhoneアプリのパスワードマネージャについて調査したセッションがありました。「Password Manager」と検索して出てくるアプリを1つずつ検証し、パスワード管理の強度を調べた結果を発表していました。その結果、多くのパスワードマネージャに、以下のような特徴が見られたとのことです。

- 多くはSQLite形式でパスワードを保存している

- マスターパスワードが平文で保存されている

- データの暗号方式は512ビットのRSAなどで弱い

- データの鍵管理が甘い

- 暗号化をソルトなしのMD5で行っている

- 中には、乱数生成関数が固定値を返すものもあった

こうなるとユーザー側としては、パスワードマネージャアプリに脆弱性がないことを願うしかありません。自衛策として「パスコードを使う」「信頼できないパソコンに自分のデバイスを接続しない」などが紹介されていました。

そして最も印象的だったのは、ERP、主にSAPについてのセッションが複数あったことでした。

ERPは社内システムで使われることが多く、インターネットに直接接続していないため、脆弱性情報が公開されてもあまり注意を払われていないのが現状です。しかし講演者は、「年々、SAPに関する脆弱性情報やカンファレンスで取り上げられる数が多くなっている」と説明していました。また、インターネットに接続されたSAPシステムを多数発見し、その多くに脆弱性があったことにも警鐘を鳴らしていました。

帰国してから国内のIT関係者やセキュリティ関係者に、SAPのセキュリティについて聞いたところ、興味を持っていた方は1人もいませんでした。多くの人は、「SAP→社内システムで使うもの→インターネットにつながらない→まあ大丈夫」という認識なのかもしれません。実際に私も、Positive Hack Daysに参加するまではSAPのセキュリティについて意識することもありませんでした。

思い返してみれば、制御システムのセキュリティもそうです。現在でこそ声高に叫ばれていますが、数年前までは「インターネットにつながっていないもの」として扱われ、セキュリティに関する議論はほとんどなされていませんでした。SAP(ERP)に関しても同じような状況になるかもしれません。インターネットに接続しないという閉鎖的なセキュリティが通用しなくなっている現在、あらためてチェックが必要な分野となるでしょう。

【関連リンク】

Positive Hack Days カンファレンスセッション一覧(PDF)

http:http://phdays.com/upload/program/program_eng.pdf

Positive Hack Days プレゼンテーション資料一覧

http:http://phdays.blogspot.jp/2012/06/presentations-from-positive-hack-days.html

日本チームも出場したCTF、その特徴は……

今回のPositive Hack Daysで開催されたCTFには、日本の学生チーム「Tachikoma」が参加しています。チームTachikomaは東京大学、東京電機大学、東京工科大学、会津大学の学生で構成されたチームです。この学生チームがCTFに参加するため、弊社ラックがスポンサーになったことをきっかけに、私はこのイベントの存在を知りました。

Positive Hack Days CTFには日本のチーム以外にも、ロシア、アメリカ、フランス、ドイツ、チュニジアなどの多数の国から参加があり、合計12チームが参加していました。日本のチームTachikomaは大健闘し、最終的に12チーム中9位となりました。参加していたメンバーは「思った以上にやれた」という実感と、「もっと上位に食い込めたのではないか」という確かな手応えを感じたようです。今後の彼らのさらなる活躍に期待できそうです。

私はCTF自体には参加していなかったので、そのシステムや仕組みの詳細を把握できていませんが、外野から見ていて気づいた点をいくつか説明します。

・お金が相当かかっている!

CTF開催に際して、競技システム、パンフレット、映像演出など、開催にかなりのお金がかかっている印象を受けました。このCTFは、主催のPositive Technologiesの社員13人で作っているようですが、仕事としてやったとしても、最低3カ月は準備にかかりそうな規模です。これらの予算をどのように調達しているのか、非常に気になるところです。

・競技シナリオの作り込みや映像効果が凝っている

競技をする上で、「時代背景はどうなっており、どのような情報システムが稼働していて、それに従って参加者はどのように振る舞うべきか」というシナリオが詳細に作り込まれています。

日本国内のイベントや教育では、まず上記の「予算」自体が難しいハードルになります。しかし本質的には「参加者を競技に引き込みリアリティがある競技や演習にする」という観点こそが重要なポイントであると感じました。

今後のこのようなイベントを開催し、参加者の満足度を上げるためには、競技システムを作って「さあやってください」とするよりも、シナリオや演出効果の作り込み、つまりは「本気になれるストーリー」こそが重要になるでしょう。

・攻防戦とゲーム感覚、両要素のバランスがよい

多くのCTFでは、予選にクイズ形式、本戦に攻防戦スタイルが採用されています。攻防戦スタイルはクイズ形式より高度な技術が必要になるため、盛り上がる要素を潜在的に多く含んでいると感じます。しかし一方で、特定のチームの独壇場になりがちなため、状況次第では、逆に盛り上がりに欠けてしまうバランスの悪さがあります。

今回のCTFでは、攻防戦としてのポイントと共通インフラに対するポイントの両方が用意されており、「一方的に攻撃されてポイントをまったく稼げずに終わる」ということはなかったようです。

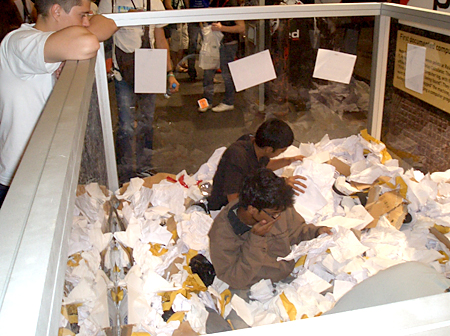

特に面白かったのが「ゴミ拾い」というボーナスイベントでした。透明なプラスチックで区切られた空間にたまっている書類の山の中から、ボーナスポイントが記載されている書類を見つけるイベントです。シュレッダーのない時代には、このようなゴミ漁りもハッキングの一環として行われていたのでしょう。

非英語圏のイベントならではの悩みと成果

今回はセキュリティカンファレンスよりも、ロシアという国に行くという事実の方に緊張しました。

一番の戸惑いは「言語」でした。ロシアのキリル文字が読めない&ロシア語が聞き取れないという状況では、普段ならば大変な思いをする英語ですらありがたい存在でした。ロシア語会話ブックを片手に話しかけることはできるのですが、返ってくるロシア語がまったく聞きとれないため、ジェスチャーと片言の英語で何とかコミュニケーションをとってきました。

他にも日本からの参加者を悩ませたのは、「ポプラの綿毛」です。まるで巨大なタンポポの綿毛のようなポプラの綿毛がモスクワ市街を飛び交っており、道路にまで積み重なっていました。何人かの日本人参加者は花粉症のような症状まで出てしまい、くしゃみや咳に苦しんでいました。ポプラの綿毛が飛び交うのは、この時期特有の現象だそうです。

DEFCONやBlack Hatはその知名度もあって、多くの人が情報をシェアしており、カンファレンスの内容やイベントの様子が伝わってきます。しかし、他の国の事情は現地に実際に行ってみなければ分からないことが多々あります。

先日、別の方のコラムでも紹介されていましたが、われわれが知らないだけで、世界各地にDEFCON並みに盛り上がっているセキュリティイベントがたくさんあるようです。今後、より多くの人が、アメリカのイベントだけでなく、世界各地のイベント情報をシェアするようになってほしいと期待しています。

このコラムが公開されるころ、私はセキュリティキャンプで日本の未来を担う若者と戦っていることでしょう。セキュリティキャンプ終了後にはホッと一息、といきたいところですが、10月にはITシステム運用能力を競う「Hardening」の次回のイベント「Hardening One」も待ち構えており、しばらくどたばたとした日々が続きそうです。日本の未来がさらによくなることを願いつつも、やっぱり今日も飲みに行くのでした。

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

チーフエバンジェリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務をへて、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、JSOCチーフエバンジェリストとしてJSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。また、YouTubeのlaccotvにて、「川口洋のつぶやき」に出演中。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

ロシア・モスクワで行われた「Positive Hack Days」の会場

ロシア・モスクワで行われた「Positive Hack Days」の会場 ブルース・シュナイアー氏の基調講演には多くの人が詰めかけた

ブルース・シュナイアー氏の基調講演には多くの人が詰めかけた CTFはDigital OctoberのProgress Barを会場にして行われた。凝った映像効果に注目

CTFはDigital OctoberのProgress Barを会場にして行われた。凝った映像効果に注目

CTFのパンフレット。左は顔写真入りのCTFスタッフ紹介、右はCTFシナリオとその情報システムの解説を記したページ

CTFのパンフレット。左は顔写真入りのCTFスタッフ紹介、右はCTFシナリオとその情報システムの解説を記したページ ケビン・ミトニックのころからの由緒あるハッキング手法、「ゴミ漁り」

ケビン・ミトニックのころからの由緒あるハッキング手法、「ゴミ漁り」 街中でも見掛けたポプラの木。この綿毛が飛び交っていました

街中でも見掛けたポプラの木。この綿毛が飛び交っていました