Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(3):基礎から学ぶサーバーマネージャーの使い方(12)(2/2 ページ)

レジストリを編集して有効期間を変更する

発行CA(エンタープライズCA)が発行する証明書の有効期間は、デフォルトでは「2年」である。今回の設計では「5年」にする必要があるので、レジストリを変更して構成する。証明書の有効期間を変更するには以下のレジストリを編集して、値の名前「ValidityPeriodUnits」の値データを「5」(10進数)に設定する。

CAの証明書の有効期限を格納するレジストリキー

・レジストリ:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\CertSvc\Configuration\

・値の名前:ValidityPeriodUnits

・値データ:5(10進数)

この設定を反映するためには、以下のコマンドを実行してCAを再起動する。

net stop certsvc

net start certsvc

ルートCA証明機関の証明書を配布する

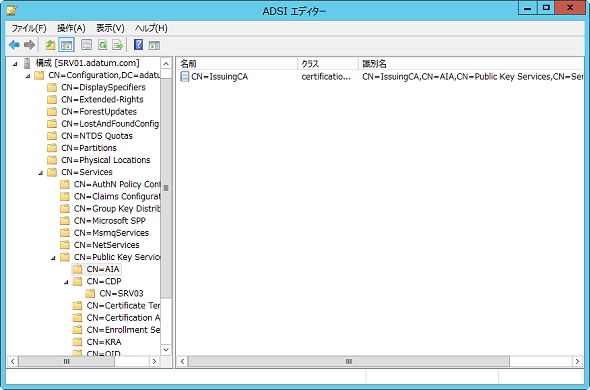

証明機関の証明書は、ドメインに参加しているコンピューターには自動的に配布される。今回、ドメインに参加している証明機関は発行CA(エンタープライズCA)となる。これらの証明書はActive Directoryに公開されているので、自動的に配布される。配布状況は「ADSIエディター」で確認することができる(画面2)。

ルートCAの証明書を配布する方法は二つある。一つはActive Directoryに公開する方法で、次のコマンドを使用してActive Directoryに登録する。

certutil -dspublish -f 〜.crt RootCA

もう一つは、グループポリシーを使用して各クライアントに配布する方法だ。今回はグループポリシーを使用して、ルートCAの証明書を配布する。今回のドメインは「Adatum.com」なので、配布手順は次のようになる。

(1)グループポリシーの管理コンソールで「フォレスト:Adatum.com」→「ドメイン」→「Adatum.com」の順に展開し、「Default Domain Policy」を右クリックして「編集」を選択する。

(2)「コンピューターの構成」ノードで「ポリシー」→「Windowsの設定」→「セキュリティの設定」→「公開キーのポリシー」の順に展開し、「信頼されたルート証明機関」を右クリックして「インポート」を選択する。

(3)「次へ」をクリックする。

(4)「インポートする証明書ファイル」ページで、「参照」をクリックする。

(5)「開く」ダイアログボックスが表示されるので、「ファイル名」テキストフィールドにあらかじめコピーしてある「RootCA.cer」ファイル名を入力して、「次へ」をクリックする。

(6)「次へ」を2回クリックして、「完了」をクリックする。

(7)「証明書のインポートウィザード」メッセージボックスで「OK」をクリックする。

(8)グループポリシー管理エディターを閉じる。

(9)グループポリシーの管理コンソールを閉じる。

以上の手順を完了後、各クライアントコンピューターを再起動すればグループポリシーが適用されて、ルートCAの証明書が「信頼されたルート証明機関」にインストールされる。

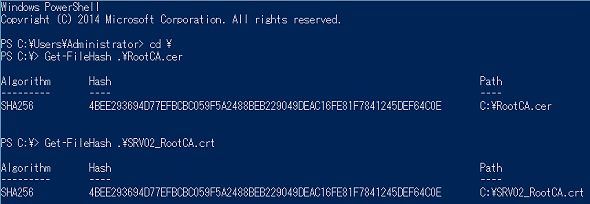

ここで、RootCAの証明書からコピーしたファイルである「RootCA.cer」と、ルートCAで設定した機関情報アクセス(AIA)ファイルである「.crt」の関係について補足しておこう。

この二つのファイルは実は同じものである。それはお互いのファイルのハッシュ値を比較することで確認できる(画面3)。

このことから、どちらのファイルを使用しても中身は同じなので、同様の結果となることが分かる。

これで下位CA(発行CA)の構築が完了したので、ルートCAをオフラインルートCAとして運用することが可能になる。ただし、前回も述べたが、CRLの公開期間を1年としているので、1年ごとにオンラインにしてCRLの公開を行う必要があることに注意が必要だ。

今回は2層レベルのCA階層を持つAD CSの設計から、構築までを詳細に解説した。特にレジストリで有効期間を変更しないと、実際にAD CSを構築しても1年もしくは2年以上の証明書を発行できないということになるので注意してほしい。

- Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(3)

- Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(2)

- Active Directory証明書サービスでセキュアな公開鍵基盤を構築する(1)

- Windows展開サービスで大量のクライアントPCを一気に展開する(3)

- Windows展開サービスで大量のクライアントPCを一気に展開する(2)

- Windows展開サービスで大量のクライアントPCを一気に展開する(1)

- BranchCacheで遠隔地からのファイルアクセスを高速化

- 乱立するファイルサーバーはDFSで一元管理

- ファイルサーバー管理の強力な助っ人、FSRMを使いこなそう

- DHCPサーバーの設定を確認し、挙動を理解する〜DHCPサーバー編(3)

- フェイルオーバー機能を使いこなせ〜DHCPサーバー編(2)

- Windows Server管理の基本をマスターせよ〜DHCPサーバー編(1)

筆者紹介

阿部 直樹(あべ なおき)

三井物産セキュアディレクション株式会社に所属し、セキュリティコンサルタントとして活動。元マイクロソフト認定トレーナーで、トレーナーアワード(2010年)およびMicrosoft MVP - Cloud and Datacenter Management(2010年4月〜2016年3月)6年連続受賞。個人ブログ『MCTの憂鬱』でマイクロソフト関連情報を発信中。

関連記事

Office 365のセキュリティを強化する「多要素認証」

Office 365のセキュリティを強化する「多要素認証」

「Office 365」ではパスワード盗難、ID乗っ取り、不正アクセスなどから守るために、セキュリティを強化する手段が用意されている。今回は、IDとパスワード認証の他に、別の認証を追加して、よりセキュアな利用を検討してみよう。 Windowsで「不正なCAルート証明書」を確認して削除する

Windowsで「不正なCAルート証明書」を確認して削除する

「Superfish」事件では一緒にインストールされたCAルート証明書のせいで、通信の暗号化などが「骨抜き」になる事態に発展してしまった。そうした「不正なCAルート証明書」の削除方法と注意点を、Windows向けに解説する。 WebサーバーにSSLの証明書が正しくインストールされているか確認する

WebサーバーにSSLの証明書が正しくインストールされているか確認する

サーバー証明書のエラーの原因を調べたり、あるいは正常なインストールがなされたことを確認したりするには、証明書の発行元が提供しているSSLチェック・ツールを利用するのが手軽で便利である。 リモート・デスクトップ接続のサーバーに「正しい」証明書を割り当てる

リモート・デスクトップ接続のサーバーに「正しい」証明書を割り当てる

リモート・デスクトップで接続しようとすると、リモート・コンピュータのIDを識別できない、という警告がクライアント側に表示されることがある。これはデフォルトでサーバーの認証に自己発行の証明書が使われているからだ。正規の証明書を割り当てる方法を説明する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ