カスペルスキーがサイバー犯罪の動向を解説、APTの性質は変わると予測:「東京はサイバーセキュリティ面で最も安全な都市」は本当か?

カスペルスキーは2015年12月10日、サイバー犯罪や標的型攻撃の動向と2016年の予測に関する説明会を開催し、多数の改ざんされたWebサイトが存在している現状やAPTの変化の予測などを解説した。

カスペルスキーは2015年12月10日、サイバー犯罪や標的型攻撃の動向と2016年の予測に関する説明会を開催した。

カスペルスキーの情報セキュリティラボ 所長を務めるミヒャエル・モルスナー氏は「エコノミスト誌の調査によると、東京はサイバーセキュリティの面で世界で最も安全な都市だというが、その結果には驚いた」と述べた。それには理由がある。いくつものWebサイトやブログが、不正なコードを埋め込まれたまま公開され続けているのを目の当たりにしているからだ。

同氏が示した日本のサイトの一つは、2014年11月に改ざんされて悪意あるコードを埋め込まれた状態のまま、今なお公開されているという。他にも、小規模事業者が立ち上げたサイトがフィッシングサイトとして悪用されていたり、ブログのコメント欄がスパムに荒らされるまま放置されていたりと、管理の行き届かないWebサーバーが内外の攻撃者に悪用されている状態が横行している。

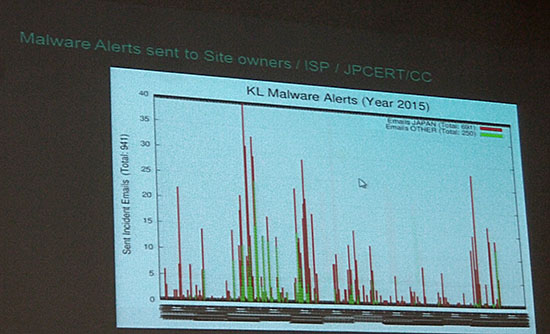

「このようにWebサイトが乗っ取られ、悪意あるコードを公開しているケースがあちこちに見られる。インターネットサービスプロバイダー(ISP)に連絡しても返事がないことは珍しくない。Whoisの情報を基にサイトオーナーに通知しても、『下請けの担当だからそちらに連絡してほしい』とたらい回しにされたりで、なかなかうまくいかない」そうだ。律儀に返事をくれるのは、同時に連絡しているJPCERTコーディネーションセンター(JPCERT/CC)だけだという。

モルスナー氏が業務の傍ら改ざんやマルウエア配布を警告したWebサイトは900カ所以上に上ったという。Webアプリケーションの脆弱性に関しては、情報処理推進機構(IPA)とJPCERT/CCが調整役となり、対応を支援するとともに、修正に要した日数を統計化し、公表するという取り組みを行っている。同氏はこれに似た形で、注意を送ってからWebサイトが修正されるまでに要する時間をまとめることも検討しているという。

APTが「Persistent」ではなくなる?

Kaspersky Lab グローバル調査分析チーム ディレクターのヴィタリー・カムリュク氏は、官民が連携しながら進めてきたサイバー犯罪・ボットネット対策を紹介した。同氏はインターポールのシンガポール総局に出向し、警察機関の捜査を支援している。ハードウエアやソフトウエアだけでなく、脅威に関する情報やノウハウ、トレーニングを提供することによって、「Simda」ボットネットのテイクダウンなどの成果を上げてきたという。

その上でカムリュク氏は、2016年の脅威の予測をいくつか紹介した。

一つは、APT(Advanced Persistent Threat)の性質が変化するだろうということだ。「『執拗』『持続的』であることよりも、『見えない』存在であることを重視するようになるだろう。その端的な例が、2015年に登場した『Duqu 2.0』だ。この攻撃はハードディスクドライブではなくメモリ上で活動するため、再起動すれば消えてしまう。だがこれは、攻撃者はいつでも必要なときに感染させることができる自信を持っており、システムにとどまる必要がないということを示している」(カムリュク氏)

また、日本でも最近被害が顕在化し始めたランサムウエアは、「モバイルやIoT(Internet of Things)、あるいはウエアラブル端末といった新しいプラットフォームのロックダウンを試みる可能性がある」という。

三つ目の傾向は、金銭目的のサイバー犯罪がAndroid PayやApple Payといった新しい分野を狙い始めるだろうということだ。

そして最後に「信頼できるリソース」が悪用される可能性についても触れた。「ホワイトリストを逆手に取り、安全と考えられている取引先や広告ネットワーク、あるいはサードパーティが提供するサービスなどが抜け道になる可能性がある」とカムリュク氏は述べている。

さらにアジア地域の傾向として、「標的型攻撃のさらなる成熟化」「『Carbanak』のような金融業界を狙う攻撃の活性化」「ビットコインに代表される暗号通貨の台頭」「窃取にとどまらず、インフラを破壊するような攻撃の拡大」が考えられるとした。

カスペルスキーの代表取締役社長、川合林太郎氏は「サイバーとリアルの境界線がなくなり、リアルの犯罪者がサイバーを単なるツールとして使うようになった昨今、脅威はますます深刻化し、広がるだろう」と述べている。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

カスペルスキー 情報セキュリティラボ 所長 ミヒャエル・モルスナー氏

カスペルスキー 情報セキュリティラボ 所長 ミヒャエル・モルスナー氏 モルスナー氏が警告を送ったWebサイトの件数推移

モルスナー氏が警告を送ったWebサイトの件数推移 Kaspersky Lab グローバル調査分析チーム ディレクター ヴィタリー・カムリュク氏

Kaspersky Lab グローバル調査分析チーム ディレクター ヴィタリー・カムリュク氏