高度なサイバー攻撃も「備えあれば憂いなし」、JPCERT/CCが対策ガイド公開:CSIRT整備に向けたチェックリストやフローチャートも付属

JPCERTコーディネーションセンターが、企業や組織が高度な標的型攻撃を受けても、慌てずに対応できるよう支援する対策文書を公開した。

JPCERTコーディネーションセンター(JPCERT/CC)は2016年3月31日、「高度サイバー攻撃(APT)への備えと対応ガイド 企業や企業に薦める一連のプロセスについて」と題する文書を公開した。いわゆる標的型攻撃、あるいはその可能性がある攻撃を受けた企業や組織が、その特質を理解した上で慌てず対応できるよう支援することを目的としている。

2015年、国内の複数の組織や企業が標的型攻撃にさらされたことは記憶に新しい。JPCERT/CCはナショナルCSIRT(Computer Security Incident Response Team)として標的型攻撃に使われたマルウェアやその通信先であるC&C(コマンド&コントロール)サーバの解析結果に基づき、不審な通信の発信元となっている企業に連絡をとるといった対策の支援を行ってきた。その通知件数は、2015年4月から12月までの9カ月間で144組織に上るという。

しかし、通知を受け取る側に体制やプロセスなどの準備がないと、速やかな初動対応は難しい。今回公表した文書は、インシデントに関する通知を受けたときの初動対応手順を整えられるよう、APTに対する準備と対応を体系的にまとめている。文書を取りまとめたJPCERT/CC エンタープライズサポートグループ リーダーの佐藤祐輔氏は、「APT(Advanced Persistent Threat:高度サイバー攻撃)に備えるために何を検討し、何をすべきで、何をしてはいけないかを示している」と述べている。

一方でこの文書は、例えば、日本年金機構が感染した「Emdivi」の対策といった、標的型攻撃に用いられるマルウェアの詳細や攻撃・防御手法の技術的な内容には立ち入っていない。APTについては全体像を示すに留め、それを踏まえて「どのようなログを収集すべきか」「どのデータをどのように保全すべきか」に始まり、インシデント対応に当たる組織内CSIRTの設置とトレーニングの実施、対応プロセスの整備や情報連携・共有などのあり方を示している。

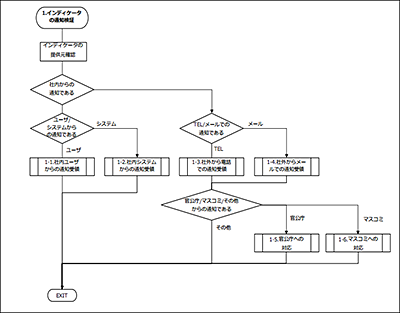

例えばAPTに関する通知は外部からもたらされることが多いが、「それをどうやって受け取るか、受け取った後どのような手順で動くかを定めておかないと混乱する恐れがある。もしかするとAPTではないかもしれないし、攻撃者によるかく乱である可能性もある。トリアージを行い、通知が本物であるかどうかを検証する体制を整えておく必要がある」(佐藤氏)

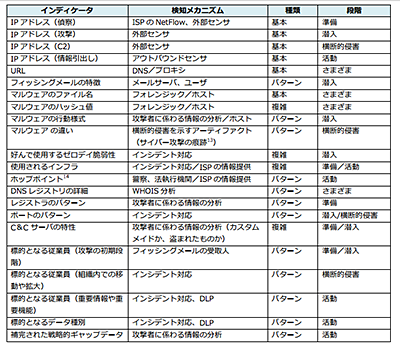

文書には他にも、DNSサーバやプロキシサーバなど保存すべきログの種類を示したり、侵害の兆候を示す「インディケータ」の使い方を紹介したりしている。IPアドレスやURL、ファイルのハッシュ値といったインディケータを組織内外で共有すれば判断や対応の助けになる。さらに、APT活動ごとにインディケータの特徴をまとめた「プロファイル」を用意しておくと役に立つという。

さらに付録として、事前準備体制を確認できるチェックリストや、インシデント対応のフローチャート、チェックリストも用意した。保管が推奨されるログと期間、保管方法をまとめた「ログ保管に関する分析レポート」も付属しており、何から手をつけたらいいか分からない場合は大いに参考になるだろう。

標的型攻撃の被害を背景に、事故前提型の対策の重要性が指摘されるようになった。その一環として、組織内CSIRTの構築に取り組む企業も増えている。今回の文書はその手助けになるだろう。

一方でJPCERT/CCは「セキュリティは運用が重要。『名ばかりCSIRT』に終わらないよう、CSIRTのミッションを定義し、マニュアルどおりに運用できているかを確認してほしい」とし、改訂や見直しを通じて実のある体制作りを進めてほしいと提言した。

なお同文書の初版は、米DeltaRiskが作成した「Initial Procedures and Response Manual for Countering APT」を元に、有識者による検討を経て2013年7月に作成された。その後2015年3月に改訂版も作成されたが、原則非公開で、JPCERT/CCの早期警戒情報受信登録企業や日本シーサート協議会会員など、約200組織に提供されていたのを、「サイバー攻撃が広がりを見せている現実を踏まえ、広く理解してもらうことを目的に公開した」(佐藤氏)という。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ