大手旅行会社への攻撃にも用いられたウイルス「PlugX」――ファイア・アイが解説:広く出回っていないマルウェアこそ危険

ファイア・アイは2016年6月17日、国内の大手旅行会社への攻撃に用いられたマルウェア「PlugX」に関する記者説明会を実施し、デモなどを交えながら、事故を前提にした対策の重要性を訴えた。

大手旅行会社への攻撃にも用いられた「PlugX」とは

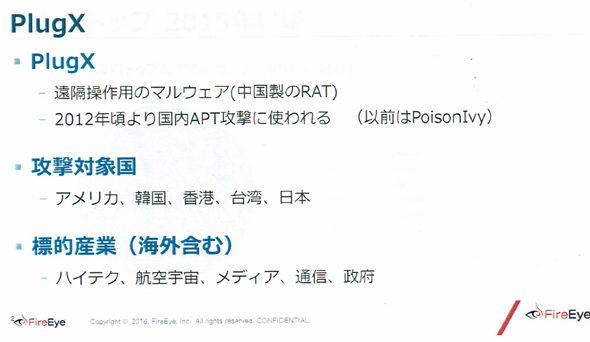

ファイア・アイは2016年6月17日、国内の大手旅行会社へのサイバー攻撃に用いられた遠隔操作マルウェア「PlugX」に関する記者説明会を実施した。PlugXは中国製のマルウェアで、コンピュータを遠隔操作するための「RAT(Remote Administration Tool)」の一種。

ファイア・アイ シニア・スタッフ・リサーチ・アナリストの本城信輔氏によれば、以前は「PoisonIvy」という別のマルウェアが日本への攻撃に用いられていたが、2012年ごろから、PlugXが日本国内のAPT(Advanced Persistent Threat)攻撃に使われているという。また、攻撃の対象国は日本だけでなく、米国、韓国、香港、台湾などにも及んでおり、最近はベトナムを対象とした攻撃も増えているとのこと。「産業でいえば、ハイテク、航空宇宙、メディア、通信、政府、軍需産業などが標的となっており、技術関連情報などの知的財産が狙われている」(同氏)。

本城氏は、中国語のOSとマルウェアを作成するためのPlugXのツールキットを用意した上で、マルウェアの作成と遠隔操作を実演した。マルウェアの作成はGUI画面から、C&C(C2)サーバなどを設定することで簡単に行うことができ、実際にPCをマルウェアに感染させてから、遠隔でさまざまな操作を行うのもさほど難しくはないことが示された。本城氏は、「重要なのは、PlugXは“踏み台”で、パスワードを窃取するツールなど、別の種類のマルウェアを多数インストールすることで企業の情報に迫るということだ」と解説した。

数が少ないからこそ危険

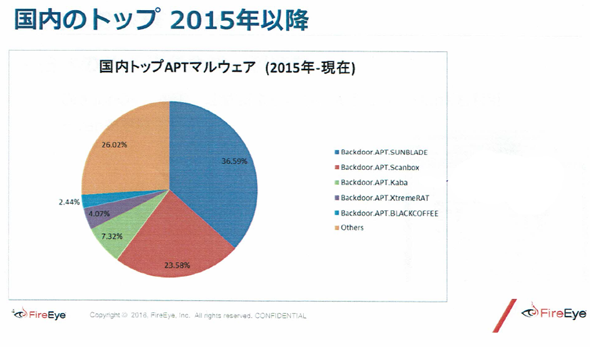

次に本城氏は「今回の大手旅行会社の事件に関する報道でPlugXが注目されたが、実は、PlugXによる日本への攻撃は激減している」と述べる。同氏によれば、2014年下半期の国内へのAPT攻撃で使用されたマルウェアはPlugXが35%を超え、トップだったが、2015年以降は日本年金機構への攻撃で使われた「Emdivi」がトップになったという。

ただし、「数が少ないから危険でないというわけではない」と本城氏は警鐘を鳴らす。「PlugXは2〜3社に狙いを絞った標的型攻撃に使われている。ターゲットを絞り、シグネチャベースのセキュリティ製品をすり抜けるための仕掛けがなされている。数が少ないからこそ危険だともいえる」(同氏)。その実例として、本城氏はAPT攻撃で用いられたおとり文書を示した。こうした文書には、一見すると実際に日本の企業間で交換されている文書に見えるが、よく見ると中国語のフォントが使われていたり、細部で日本語の表現が正しくなかったりする傾向があるという。

中国が国家として関与した攻撃

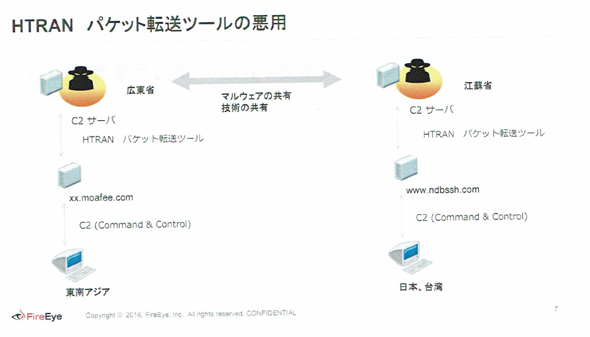

中国が関与したサイバー攻撃として、日本を対象とした攻撃の実例も紹介された。2014年の国内ハイテク企業への攻撃は、「DragonOK」と呼ばれるグループによるもので、PlugXも使用された。本城氏はこの攻撃を「中国の江蘇省と広東省からのものと考えている」とし、「台湾や東南アジアも攻撃の対象となった」と述べた。その特徴は、「HTran」というパケット転送ツールが使われた点にあり、広東省と江蘇省が連携しこのツールを悪用していたという。

本城氏は、「PlugXを使った日本へのAPT攻撃については、確実なものとして3グループが関与していることを把握している」とし、「日本のハイテク、製造業、エネルギー、NGO、軍需産業などがメインターゲットで、これら全てにおいて中国が国家として関与していると考えている」と述べた。

“怪しいメール”は来ない――事故前提の対策を

最後に本城氏はAPT攻撃について、「『怪しいメールに気を付けましょう』というが、“怪しいメール”は来ない。業務文書に似せたメールを“怪しい”と判断するのは不可能だ」とし、特に「企業の機密情報・知的財産を狙う攻撃ではほとんど分からない」と、不審なメールを人の目で判断しようとすることのリスクを強調した。

また、セキュリティベンダーの製品も攻撃を100%防ぐことはできないことから、「事故を前提として、『検知』『隔離』などの対処を迅速に行うことが大切だ」とした。本城氏は、それを実現するためには、「実際に自社に疑似攻撃を仕掛けてみて、人的・組織的対応が整備されているかを確認・修正していくこと」や、「機密情報にアクセスするシステムと、単にメールを送受信したり、ネットにアクセスしたりするシステムを分けるネットワーク分離」が不可欠だとし、「運用は難しくなるが、経営者はこれを容認しなければならない時代になっている」と述べた。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

ファイア・アイ シニア・スタッフ・リサーチ・アナリスト 本城信輔氏

ファイア・アイ シニア・スタッフ・リサーチ・アナリスト 本城信輔氏

設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」

設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」 2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る

2015年、セキュリティ業界に激震をもたらした「標的型攻撃」を振り返る ハッキリ分かる「標的型攻撃」「ばらまき型攻撃」「APT」

ハッキリ分かる「標的型攻撃」「ばらまき型攻撃」「APT」