「失敗を認めなくては前に進めない」――セキュリティ対策に求められる3つの「R」とは:セキュリティ・アディッショナルタイム(11)(1/3 ページ)

2016年7月20日から22日にかけてシンガポールで開催された「RSA Conference Asia Pacific & Japan 2016」の模様を紹介する。

2016年7月20日から22日にかけて、シンガポールで「RSA Conference Asia Pacific & Japan 2016」が開催された。カンファレンスでは、アジア太平洋地域においてもサイバー攻撃の影響が深刻であること、これらから企業の知的財産や個人情報を守るためには、防御だけでなく対応(レスポンス)の仕組みが必要であること、それもいわゆる「ソリューション」だけでなく、それを生かす人やプロセスを整備することが不可欠であることが、さまざまなセッションや展示で訴えられた。本稿ではその一部を紹介しよう。

アジア諸国はソーシャルエンジニアリングに弱い? 標的型攻撃の最新動向

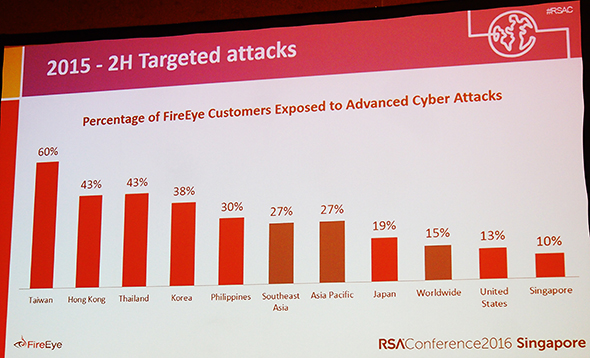

米ファイア・アイのアジア太平洋地域担当CTO、ブライス・ボランド氏は、アジア地域における標的型攻撃の現状について解説するセッションを行った。

国内では日本年金機構やJTBに対する標的型攻撃が大きな話題となったが、アジア各国でも同様に、標的型攻撃やAPT(Advanced Persistent Threat)が活発化している。ボランド氏は、「地理的、政治的理由に加え、テクノロジーの浸透度も相まって、アジア地域は恐らく最も標的型攻撃が活発なエリアの1つだ」と述べた。

ファイア・アイでは、インドの政府機関や軍関連組織を狙った攻撃の他、ASEAN各国のジャーナリストをターゲットに、南シナ海領海問題に関連した文書を添付したメールを送り付けた攻撃、あるいは中国やパキスタンの反体制派を狙うものなど、さまざまなキャンペーンを観測した。中には、攻撃の足掛かりとなるC&Cサーバが日本国内に設置されていたものもあるという。一方で、2015年9月に行われたオバマ大統領と習近平主席による米中首脳会議の後、「中国を拠点とする侵害行為は減少しており、攻撃活動(オペレーション)に変化が見られる」(同氏)そうだ。

ファイア・アイではこれまで400件以上の標的型攻撃を調査したというが、「スピアフィッシングなどを用いて侵入し、認証情報を収集して横展開し、リモートコントロールを行ってデータを外部に持ち出すという手口は、多くのケースで似通っている」(ボランド氏)という。

ただ、最初の攻撃経路として、「アジア太平洋地域では、ソーシャルエンジニアリングがいまだにかなり有効だ。マルウェアを使うまでもなく、誰かを“かたって”認証に必要なクレデンシャル情報をメールで要求するだけで、引っ掛かってしまうケースがある」と述べ、フィッシングメールや改ざんされたWebサイトと並んで、ソーシャルエンジニアリングに対する注意が必要だとした。

ボランド氏はまた、「全世界平均で見ると、企業や組織が侵害を受けてからそれを発見するまでの平均日数は、2011年の416日から、現在では146日に短縮された。しかし悪いニュースもある。アジア太平洋地域に限って言えば、発見までの平均日数は520日となっているのだ」と述べ、この潜伏期間をいかに短縮させるかがポイントになるとした。そして、今後の対策として、「レスポンス能力を備え、必要なリソースを用意すること」を挙げた。

世界中の企業・組織に被害を広げるランサムウェア

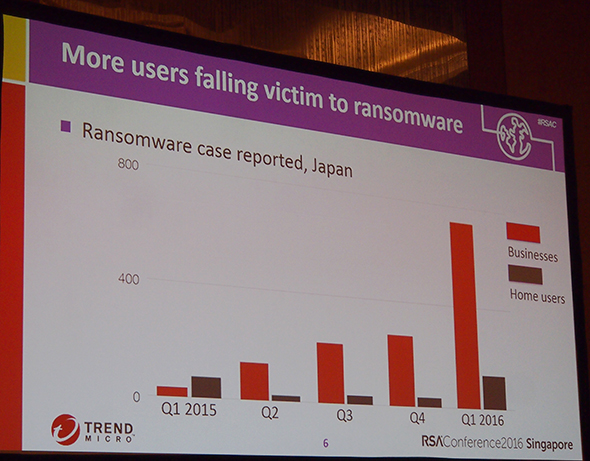

トレンドマイクロの染谷征良氏は、ランサムウェアの被害状況に関するセッションを行った。セッション聴講者の中には、実際に所属企業がランサムウェアの被害に遭ってしまった人もいた。

既にさまざまなところで解説されている通り、ランサムウェアとは、感染すると画面をロックさせたりデータを暗号化したりして利用できない状態にし、「元に戻してほしければ金銭を支払え」と要求してくるマルウェアの総称だ。存在自体は古いが、染谷氏は「2013年ごろから状況が急速に変わってきた。中でも大きなきっかけになったのが、2014年に発見された『CryptoFortress』だ。これはネットワークで共有されているデータ、つまり業務関連のファイルも対象にしている。事実その後、日本やアジア各国のさまざまな企業や組織がランサムウェアのターゲットになっている」と説明した。

個人にとっても写真や動画などのデータはかけがえのない財産だ。だがそれ以上に、企業にとって共有ネットワークやストレージに存在するデータはクリティカルな資産であり、結果として、金額が高くても身代金の支払いに応じる可能性が高い。こうした要因が、企業や組織をターゲットにするランサムウェアの登場の背景にあるという。

その後もランサムウェアの巧妙化は止まらない。染谷氏は、ファイルを暗号化する代わりに、外部にアップロードして公開すると脅す「Chimera」や、マスターブートレコードを上書きしてしまう「Petya」、標的型攻撃風の動きを組み合わせ、脆弱(ぜいじゃく)性を突いて感染する「Samsam」などの例を、デモンストレーションを交えながら紹介した。そして「今後もランサムウェアについては一層巧妙化が進み、標的型攻撃と組み合わされるといったトレンドが予測される」と述べた。

では、ランサムウェアへの対策方法は何だろうか。染谷氏は、「疑わしい添付ファイルを開かないよう注意する」「バックアップを取る」「アプリケーションやプラグインも含めてアップデートを行う」といった基本的な対策とともに、「エンドユーザーに管理者権限を与えず、またOSがデフォルトで提供するセキュリティ機能をオフにしない」ことを挙げた。「WindowsのVolume Shadow Copy ServiceやUser Account Controlといったツールを適切に使うことで、リスクを緩和できる。同時に、エンドポイントプロテクションやメール、Webのトラフィックを監視する既存のセキュリティ投資も活用してほしい」(染谷氏)。

さらに染谷氏は、「ローカルネットワークの挙動を監視し、悪意ある振る舞いや侵害の兆候を早期に特定することも有効だろう。最近のランサムウェアは、ネットワーク共有ファイルを狙うことが多いが、その暗号化には時間を要することもある。早期にその挙動を特定できれば、被害を未然に防ぐことができるだろう」とも述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

ランサムウェアの動向を解説したトレンドマイクロの染谷征良氏

ランサムウェアの動向を解説したトレンドマイクロの染谷征良氏