中堅・中小企業の現実的なセキュリティ対策を考える:中堅・中小企業向け、標的型攻撃対策の現実解(1)(1/2 ページ)

リソースの限られた中堅・中小企業にとって、大企業と同等の頑強なセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特にAPT(Advanced Persistent Threat)対策の観点から考える。

中堅・中小企業にとって簡単ではない「多層防御」

昨今、標的型サイバー攻撃が多発し、各ベンダーがしきりに「入口/内部/出口」における多層防御の必要性を訴えている。だが、巧妙で多岐にわたる攻撃から組織を守ろうとすれば、初期アセスメントからツールの実装、運用費までを含めて、数億円規模の投資が必要になることもある。果たして、それほどの余力を持つ企業がどれだけあるだろうか? また、個々の企業が独自に対策を進める場合、複数ベンダーのソリューションを適切に組み合わせるノウハウと膨大な作業も求められる。

このような課題は特に中堅・中小企業で顕著であり、多くの企業が解決策を探しあぐねているのが現状である。こうした状況を受け、筆者の所属するニュートン・コンサルティングら8社は、2016年にベースラインAPT対策コンソーシアム(以下、BAPT)を設立した(詳細は記事末尾に記載)。本連載では、BAPTの活動から見えてきた中堅・中小企業の課題に対する“現実解”を紹介する。

「サイバーセキュリティ経営ガイドライン」を物差しにして考えてみる

セキュリティ対策のベースラインは業界や企業によって異なるため、これという解を示すのは難しいが、経済産業省が公開した「サイバーセキュリティ経営ガイドライン」は1つの物差しになる。そこで今回から複数回にわたって、このガイドラインをベースに、経営層や情報システム部門の役割、技術的な対策、構築すべき運用ルールなどを解説していくことにしよう。

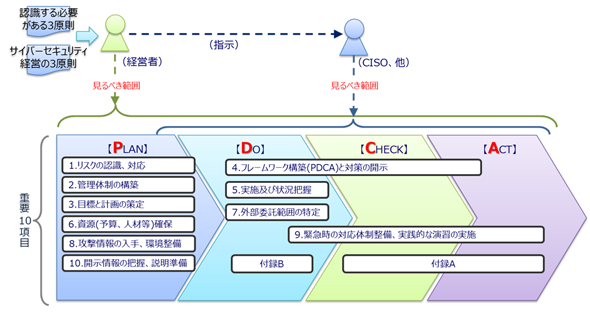

初めに概要を説明しておくと、サイバーセキュリティ経営ガイドラインは、経済産業省が2015年12月に初版を公開し、2016年12月に改訂した企業向けの指針である。その名の通り、企業経営の観点からサイバーセキュリティに求められる考え方などを分かりやすく示している。ガイドラインの構成は以下の通りである。

サイバーセキュリティ経営ガイドライン概要

1.はじめに

2.サイバーセキュリティ経営の3原則

3.サイバーセキュリティ経営の重要10項目

付録

A:サイバーセキュリティ経営チェックシート

B:望ましい技術対策

C:他の関連ガイドライン等との関係

D:用語の定義

非常にシンプルな構成だが、このガイドラインを読み解くに当たって、前提として知っておいた方がよい点が2つある。1つは、本ガイドラインはほぼ全ての内容が経営者に向けて書かれているが、付録の「望ましい技術対策」など、一部異なる箇所もある点である。もう1つは、経営者をセキュリティの面から支えるCISOが存在する前提で書かれているという点である。どの組織にもCISOが存在するわけではないから、組織によってはセキュリティを担当する執行役員などに読み換える必要がある。

これは既にさまざまな場所で言い尽くされていることではあるが、サイバー攻撃はもはや企業経営を揺るがすインパクトを持つようになっている。最悪の場合、役員クラスの引責辞任はもちろん、特別損失や対策費用などで数百億にのぼる被害をもたらすことも少なくない。また、そのような事態が起これば、必ず経営者自身が記者会見などで説明責任を果たすことが求められる。そうした事態に企業が対処できるようにすべく、本ガイドラインが策定されたわけである。

ガイドラインをどう活用すればよいのか

さて、では本ガイドラインによれば、どのような対策に、どれだけの投資をすれば十分なのだろうか? ガイドラインの冒頭「サイバーセキュリティガイドライン・概要」には、「経営者が認識する必要がある3原則」として以下のような記述がある。

認識する必要がある3原則

(1)セキュリティ投資は必要不可欠で経営者の責務。経営者が対策を推進すべし

(2)子会社、系列企業だけでなく ビジネスパートナー等も含めた対策が必要

(3)平時からのセキュリティ対策に関する情報公開など関係者との適切なコミュニケーションが必要

実は初版ではここに、「セキュリティへの投資に対する明確なリターンの算出はほぼ不可能、経営者自身が決めて推進すべし」という強烈なメッセージが掲げられていた。筆者はこの初版のメッセージこそが経営者が最初に認識すべき点であり、先の問いへの答えであると考えている。というのも、精緻な費用対効果を求めようとして投資が進まないケースが実際に多く、現場が最も苦労している点の1つとなっているからだ。筆者自身、経営層を説得できないばかりに、対策が遅遅として進まない例をたくさん見てきた。

いずれにせよ、これらの3つの認識を踏まえた上で、経営者は以下の「サイバーセキュリティ経営の重要10項目」について担当者に指示せよ、というのが本ガイドラインの大まかな趣旨である。指示する先は主にCISOや情報システムの部門長などになるだろう。

重要10項目

1.リーダーシップの表明と体制の構築

(1)サイバーセキュリティリスクの認識、組織全体での対応の策定

(2)サイバーセキュリティリスク管理体制の構築

2.サイバーセキュリティリスク管理の枠組み決定

(3)サイバーセキュリティリスクの把握と実現するセキュリティレベルを踏まえた目標と計画の策定

(4)サイバーセキュリティ対策フレームワーク構築(PDCA)と対策の開示

(5)系列企業や、サプライチェーンのビジネスパートナーを含めたサイバーセキュリティ対策の実施及び状況把握

3.リスクを踏まえた攻撃を防ぐための事前対策

(6)サイバーセキュリティ対策のための資源(予算、人材等)確保

(7)ITシステム管理の外部委託範囲の特定と当該委託先のサイバーセキュリティ確保

(8)情報共有活動への参加を通じた攻撃情報の入手とその有効活用のための環境整備

4.サイバー攻撃を受けた場合に備えた準備

(9)緊急時の対応体制(緊急連絡先や初動対応マニュアル、CSIRT)の整備、定期的かつ実践的な演習の実施

(10)被害発覚後の通知先や開示が必要な情報の把握、経営者による説明のための準備

「重要10項目」には、考え方に加え、対策例やシナリオが示されている。これを見て「具体性に欠ける、さらに詳細なガイドが欲しい」と感じる方もいるだろうが、そもそもこれは経営者向けのガイドラインであるから、当初からそこまで記載する想定はしていないのであろう。現場部門の対応については、「付録B」の望ましい技術対策に加え、IPA(情報処理推進機構)が公表した解説書やPCI DSS、Critical Security Controlなどが参考になる。

ガイドラインの全体像を図示すると以下のようになる。本ガイドラインは原則PDCAを念頭に記載されており、その上で経営層が重要10項目をどのように推進するかが肝である。なお、経営者自身が具体的に進めるのではなく、経営者が10項目についてCISOに指示し、CISOの指揮の下で遂行を行うというケースも当然あり得る。

Copyright © ITmedia, Inc. All Rights Reserved.