「PayPalユーザー」を狙う巧妙なフィッシングメールにご注意:ESETが手口と対策方法を解説

PayPalユーザーを狙う新手のフィッシング詐欺が報告されている。セキュリティ企業のESETが公式ブログでその手口と対策方法を解説した。

PayPalユーザーを狙う新手の巧妙なフィッシング詐欺が報告されている。スロバキアのセキュリティ企業 ESETの研究者が2017年1月27日(現地時間)、その手口と対策方法を解説した記事を同社の公式ブログで公開した。以下、ブログ記事を抄訳する。

PayPalユーザーを狙う新手の巧妙なフィッシング詐欺の手口

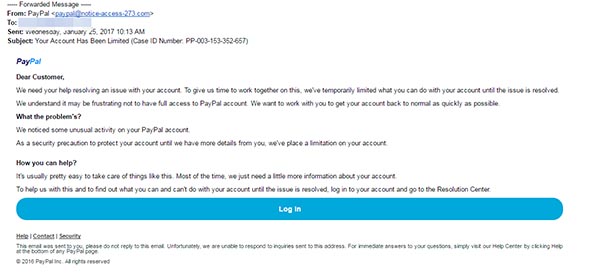

このフィッシング詐欺では、最初にロゴや文言が一見本物のような電子メールが届く。

しかし、文法や構文にミスが多く、送信者はネイティブスピーカーではないと推測される。詐欺が疑われる証拠の1つだ。

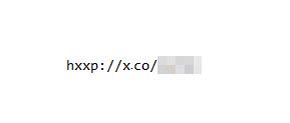

メール受信者が「Log in」リンクをクリックすると、

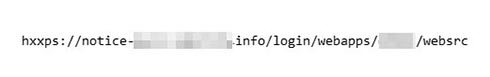

の短縮URLサービスを経由して、

のURLのアドレスランディングページに誘導される。

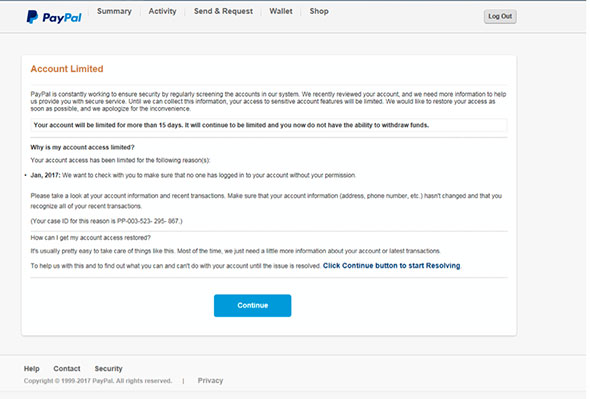

このページでは、もっともらしい偽のログイン画面が表示され、真正性を示すSSL証明書まで用意されている。

しかし上記のように、ランディングページのドメインはPayPalとは無関係である。他のフィッシング詐欺でもそうだが、詐欺師は一般的に、動的に生成された多数のドメイン名を使う(本物のドメイン名と“若干”違うだけの場合もある)。これも詐欺サイトとされる分かりやすい証拠になる。

この偽ログイン画面に情報を入力すると、偽メールの文面とつじつまを合わせた偽情報を含むメッセージが表示される。

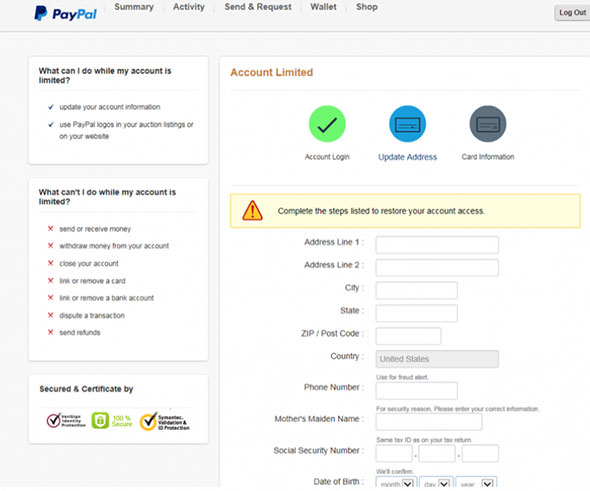

このメッセージは、差し迫った印象を与え、不安を駆り立てる手口で、さらなる情報の入力を促している。ここで「Continue」リンクをクリックすると、以下のページが開き、重要な個人情報の入力を求められる。これが詐欺師の目当てとする情報だ。

この画面では、米国でのみ有効な社会保障番号(Social Security Number)の入力を促しているが、併せて居住国も質問している。また、「この画面で要請している情報を提供するまで、PayPalと連絡できない」と伝えることで、引き続き切迫感を演出している。

対策方法

もしPayPalのセキュリティが心配ならば、「PayPal.comに直接ログイン」して、自分のセキュリティ設定を更新することが必要である。また、こうしたフィッシングメールを受けて個人情報を提供してしまった場合にまずすべきことは、被害の拡大を避けるために早急にPayPalのパスワードを変更することだ。

なお、サイバー犯罪者はフィッシングサイトを「本物そっくりにする」ことに労力を注いでいる。仮にPayPalユーザーではないとしても、別のサービスでも起こり得ることであることを念頭に置いてほしい。

こうしたフィッシング詐欺に対する自衛策は以下の通り。

- 「問題が発生している」として、WebサイトURLのクリックや添付ファイルのオープンを求めるメールがPayPalなどから送られてきた場合は、その要求に応じるのではなく、対象企業/サービスのサイトに「直接」ログインするようにする

- Webサイトの閲覧中にPayPalなどのサイトにアクセスしようとしてアラートを受けた場合は、アドレスバーのURLが正規のものかどうか(今回では、http://www.paypal.com/やhttps://www.paypal.com/から始まるかどうか)などを確認する。

- ユーザーが1つのパスワードを複数のサイトやサービスで使い回しているとフィッシング詐欺の問題がさらに深刻化する。このためにWebサイト/サービスを展開する企業は、ユーザーのためにも「2要素認証の導入」を考える

関連記事

「フィッシング」の手口、お見せします

「フィッシング」の手口、お見せします

セキュリティ専門家が時事ネタを語る本連載。第9回のテーマは、金融機関などをかたり金銭を窃取しようとする「フィッシング」です。今回は実際のフィッシングを模したデモもお見せします! セゾンカードのオンラインサービスをかたるフィッシングメールに注意

セゾンカードのオンラインサービスをかたるフィッシングメールに注意

セゾンカードのオンラインサービス「セゾンNetアンサー」をかたるフィッシングメールが出回っている。クレジットカード情報やID、パスワード情報を盗み取られる可能性があり、注意が必要だ。 Apple IDの奪取を狙うSMSフィッシング詐欺が複数発生、どんな手口?

Apple IDの奪取を狙うSMSフィッシング詐欺が複数発生、どんな手口?

インテルセキュリティのモバイルリサーチチームが、iOSユーザーを狙い、Apple IDの情報を盗むSMSフィッシング詐欺が複数発生していると告知。注意を促した。 「2016年の10大セキュリティ事件」、マカフィーが公開

「2016年の10大セキュリティ事件」、マカフィーが公開

マカフィーが「2016年の10大セキュリティ事件」を発表。2016年は「Pokemon GOの偽アプリ」「ランサムウェアの被害」が急上昇した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ