主流がJavaScriptからVBAへ マルウェア脅威「VBA形式のダウンローダー型」が急増:Microsoftの技術サポートを装った詐欺サイトにも注意

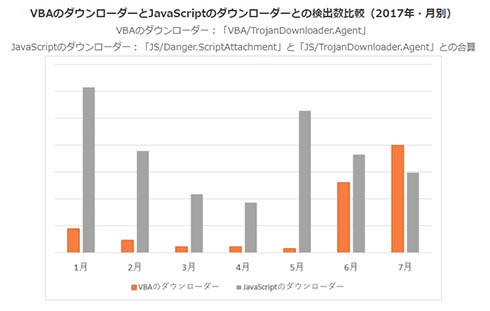

キヤノンITソリューションズが、2017年7月のマルウェア検出状況に関するレポートを公開。「ダウンローダー型マルウェア」の主流がこれまでのJavaScript形式から「VBA形式」に代わったという。

キヤノンITソリューションズは2017年9月6日、2017年7月のマルウェア検出状況をまとめたレポートを公開した。同社が国内で展開するエンドポイントセキュリティソフトウェア「ESET」で得られたマルウェア検出データを基に分析したところ、2017年7月は、Microsoft Officeに搭載されるプログラミング言語「VBA(Visual Basic for Applications)」を使ったダウンローダー型マルウェアの検出比率が高まったという。

ダウンローダー型マルウェアは、感染後に別のマルウェアやウイルスをダウンロードさせるように動作するもの。これまでの主流はJavaScriptを使ったものだったが、2017年6月からVBA形式の検出比率が急増した。JavaScript形式のダウンローダーに対するセキュリティソフトウェアの検知率が向上したことから「攻撃者は別の手法を試しているところ」(同社)と推測される。

Microsoft Officeの初期設定では、VBAが含まれるOfficeファイルを開くとスクリプトの実行前に警告が表示される。しかし警告を非表示にしている場合も多く、VBAが意図せずに実行されてしまうことによる被害の拡大が危惧される。

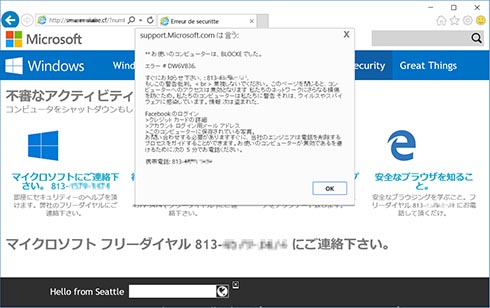

この他、Microsoftの技術サポートを装った詐欺サイトも多く確認された。詐欺サイトにアクセスすると「パソコンからマルウェアが検出されました」などとユーザーの不安を煽って偽のサポート窓口に電話をかけさせ、架空の有償サポート契約を結ぶよう迫られるという。

ランサムウェア「Locky」、今なお脅威

ダウンローダー型マルウェアがダウンロードする脅威で最も多く確認されたのは、暗号化型ランサムウェアの「Locky(Win32/Filecoder.Locky)」だった。Lockyは、2017年7月に検出されたランサムウェアの6割を占め、2016年2月に初めて確認されて以来、プログラムコードを改変しながら今なお活動を続けている。主な感染経路は電子メール。請求書ファイルなどを装ったLockyのダウンローダーを添付ファイルとして送付したり、zipなどでアーカイブしたLocky本体を直接送りつけたりする手口が確認されている。

Lockyが暗号化(無効化)の対象とするファイルは、発見当初の150種類から、2017年7月には3倍の450種類に増加。これまでのテキスト、画像、動画などの一般的なファイルだけでなく、データベースファイルやゲームのセーブデータファイルなども対象となるように改変されている。同社は、「個人、法人を問わず、あらゆるユーザーがLockyの標的とされている」と警鐘を鳴らした。

関連記事

Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは

Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは

本連載では、ランサムウェアを含む「マルウェア感染」という、さまざまな企業が頭を悩ませる問題について、リクルートグループのコンピュータインシデント対応チーム「Recruit-CSIRT」の発想と技術をお伝えする。今回は、代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する。 ランサムウェアが前期比約71%減、しかし油断は禁物――マカフィー「McAfee Labs脅威レポート」を発表

ランサムウェアが前期比約71%減、しかし油断は禁物――マカフィー「McAfee Labs脅威レポート」を発表

マカフィーは、世界で検知したサイバー脅威のレポート「McAfee Labs脅威レポート: 2017年4月」を発表した。新型マルウェアやランサムウェアの動向についてまとめている。 C2(C&C)とは

C2(C&C)とは

セキュリティ専門家が時事ネタを語る本連載。第29回では用語解説シリーズとして、「C2(C&C)」を取り上げます。 Minecraftの「偽Mod」に注意 何が危ないのか

Minecraftの「偽Mod」に注意 何が危ないのか

Google Playで、87個ものMinecraft用「偽Mod」が見つかった。インストールすると、迷惑広告を表示されたり、詐欺サイトに誘導されたりする。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.